предоставление гостевого или полного доступа к статистике

Яндекс Метрика — специализированный бесплатный сервис от Яндекса, который позволяет оценить любой сайт с точки зрения его посещаемости и анализа поведения пользователей. Это довольно удобный и технически продвинутый инструмент, который включён в тройку европейских лидеров систем веб-аналитики.

Digital агентства часто просят у клиентов доступ к статистике Яндекс Метрики для оценки качества сайта, его популярности, возможных санкций и прочих подводных камней, чтобы составить адекватное коммерческое предложение.

Просматривать отчёты Яндекс Метрики удобно на условиях предоставления гостевого доступа, но, к сожалению, не все знают, как эту опцию включить. Давайте вкратце рассмотрим, что нужно для этого сделать.

Какие бывают уровни доступа

В Яндекс Метрике есть три вида подключения пользователей к статистике:

- Публичный — уровень, который даёт возможность смотреть отчёты по сайту, за исключением информации по поисковым фразам, данным директа, вебвизора и целевого звонка.

- Полный — уровень, который позволяет пользователю полностью управлять счётчиком (но не удалять его).

- Гостевой — уровень, предоставляющий возможность просматривать настройки и статистику по вашему счетчику (без копирования и сохранения информации).

Как открыть гостевой доступ к Яндекс Метрике

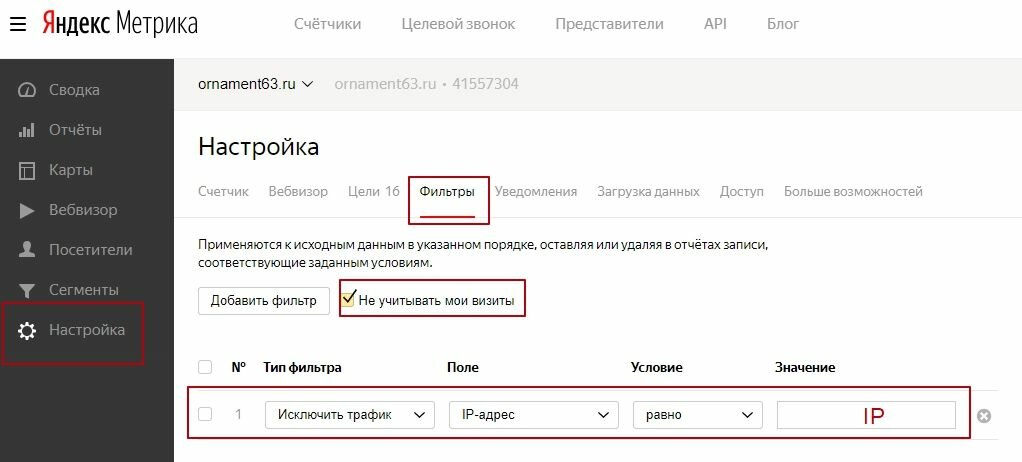

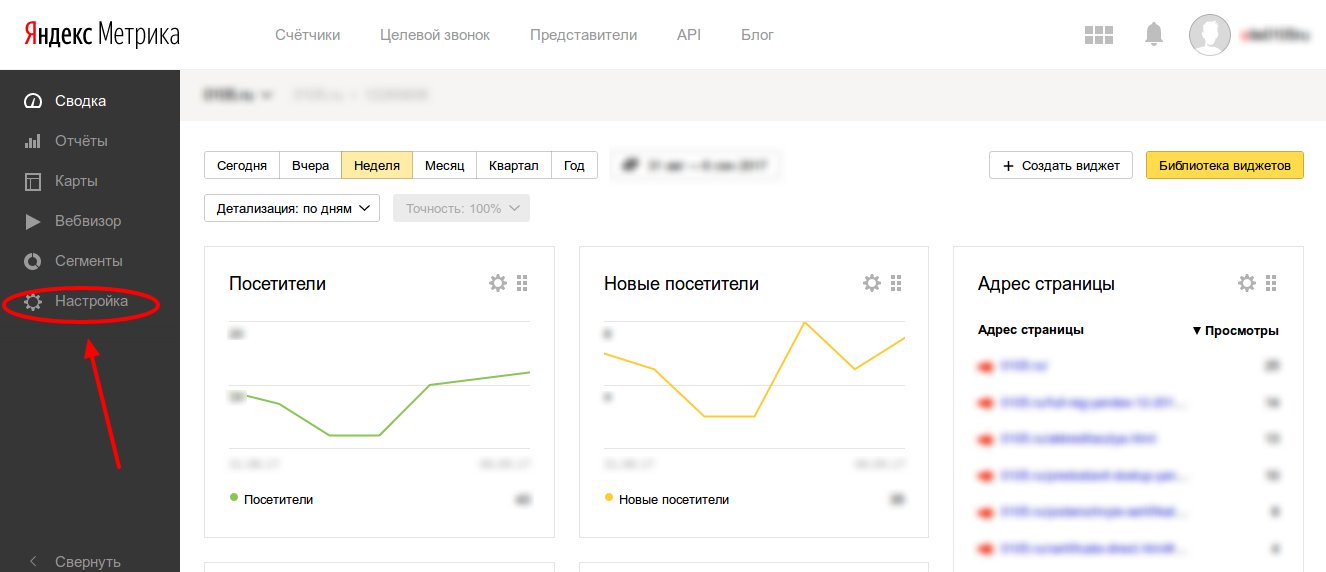

Для того, чтобы дать гостевой доступ к аккаунту нужно на главной странице Яндекса кликнуть по ссылке «Метрика» внизу экрана, зайдя в систему аналитики под своим логином. После чего необходимо выбрать тот сайт, к которому планируется открыть доступ.

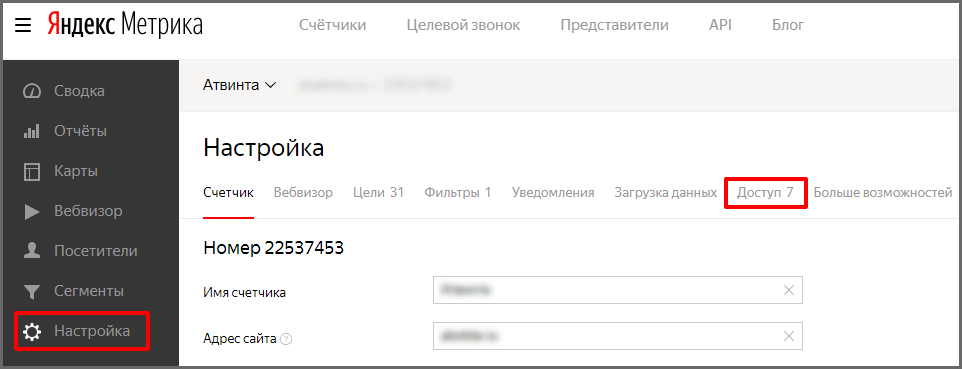

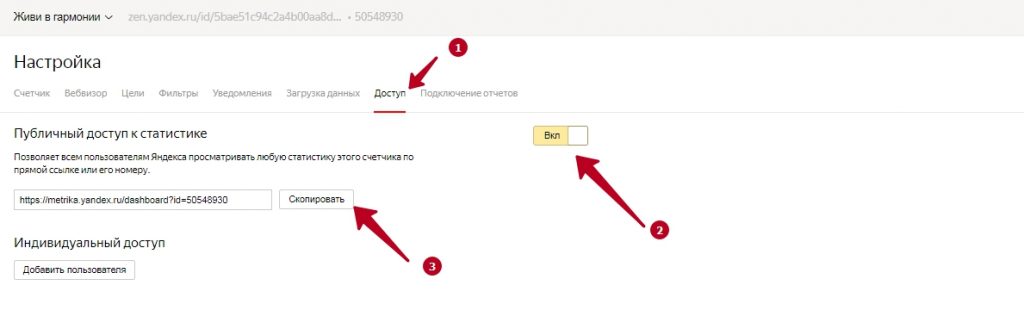

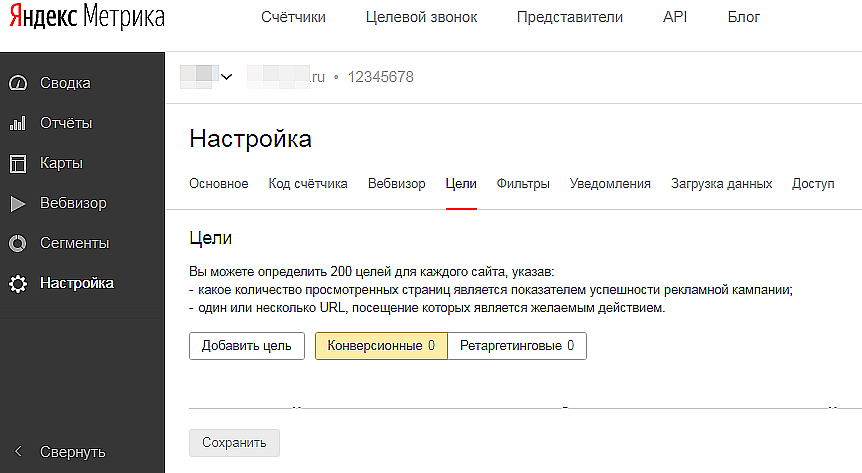

В появившемся с левой стороны экрана меню нужно выбрать раздел «Настройка» и в появившейся панели — меню «Доступ».

Видим всех пользователей с доступом к нашей статистикеДалее, в новом окне под надписью «Индивидуальный доступ» необходимо кликнуть на кнопку «Добавить пользователя» и указать логин Яндекса того, кто будет иметь право на просмотр информации.

Тут же, в выпадающем меню «Права» можно установить галочку для опции только просмотра или возможности редактирования приглашённых пользователей.

После нажатия на кнопку «Добавить» все изменения будут сохранены.

Удаление и изменение уровней доступа

Внести изменения в права доступа для просмотра и редактирования информации Яндекс Метрики можно в один клик. Для этого есть две кнопки, размещаемые с правой стороны напротив аккаунтов добавленных пользователей.

Не забывайте удалять доступы для тех, кому они больше не нужныКнопка «Редактировать» позволяет изменять уровни доступа, а классическая иконка в виде крестика удаляет из меню управления пользователя вообще.

Как открыть доступ к Яндекс Метрике

Подготовка к открытию доступов

Чтобы открыть доступ к Яндекс Метрике Вам понадобится:

- Логин и пароль от почты на которую зарегистрирован счетчик Яндекс Метрики или для которой открыт доступ на редактирование.

- Логин (email адрес) Яндекс Почты пользователя для которого Вы открываете доступ.

- Определить уровень и при необходимости срок предоставление доступа.

Какие бывают уровни доступа в Яндекс Метрике 2.0

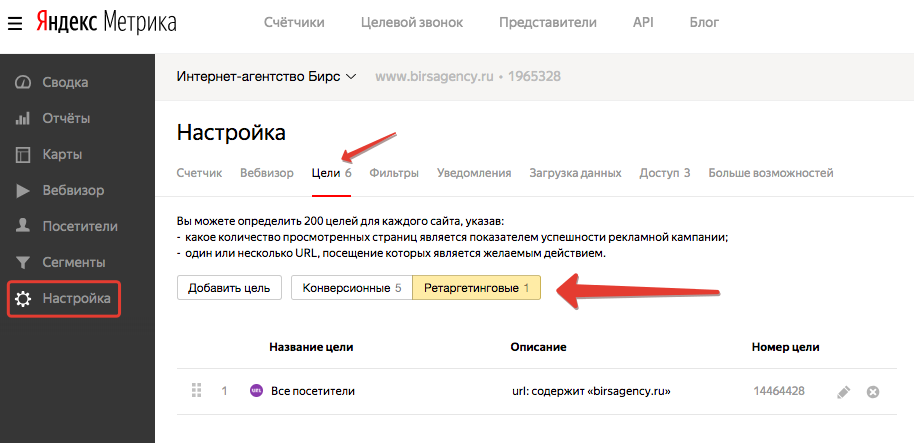

«Только просмотр» (гостевой доступ) — пользователь сможет только просматривать настройки и статистику по вашему счетчику. При этом пользователь не сможет сохранять сегменты при формировании отчета, сохранять отчет, добавлять его в избранное.

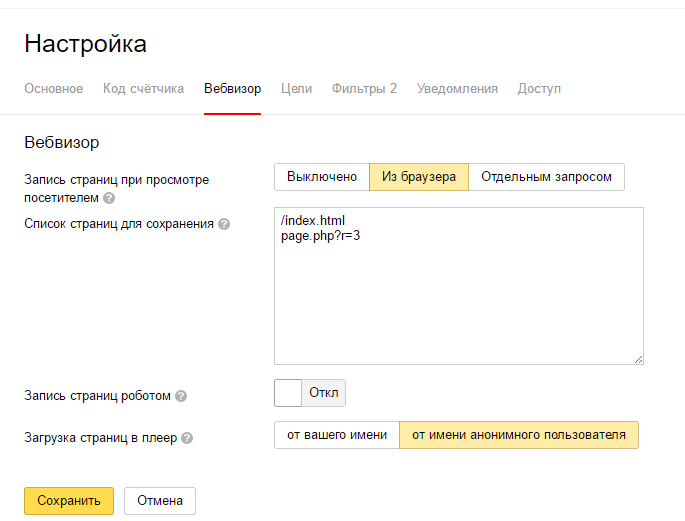

Предоставляется для проверки настроек Яндекс Метрики (цели, вебвизор) и для проведения анализа статистики сторонними специалистами (seo, маркетологи), как правило, его используют во время обсуждения деталей сотрудничества.

Гостевой доступ не позволяет вносить изменения в настройки счетчика:

- Добавлять и изменять цели в Метрике.

- Управлять доступами (открывать и закрывать).

- Вносить изменения в код счетчика.

- Загружать параметры посетителей для сегментации в Метрике и таргетинга в Директе.

- Изменять настройки в вебвизоре (но использовать вебвизор можно).

Перейти к пошаговой инструкции по открытию гостевого доступа.

«Полный доступ» — пользователь сможет полностью управлять счетчиком (за исключением его удаления).

Представитель получает полные права просмотра, редактирования и удаления всех счетчиков аккаунта (в том числе гостевых). Подходит для работы со всеми специалистами (seo, контекст, smm), с которыми Вы работаете на постоянной основе. При создании нового счетчика доступ к нему автоматически будет предоставлен всем добавленным представителям.

Чтобы удобно управлять и переключаться между несколькими аккаунтами Метрики воспользуйтесь меню “Учетная запись”. Оно находится в правом верхнем углу. Нажмите на него левой кнопкой мыши и выберите интересующий Вас логин из выпадающего меню.

Перейти к видео инструкции по открытию полного доступа.

«Публичный доступ к статистике» — позволяет просматривать отчеты по сайту, кроме информации по поисковым фразам, данных Вебвизора, Директа и Целевого звонка.

Чаще всего используется во время продажи сайтов.

Перейти к пошаговой инструкции по открытию публичного доступа.

Видео инструкция по открытию доступов.

Как открыть доступы (гостевой и полный) в Метрике 2.0

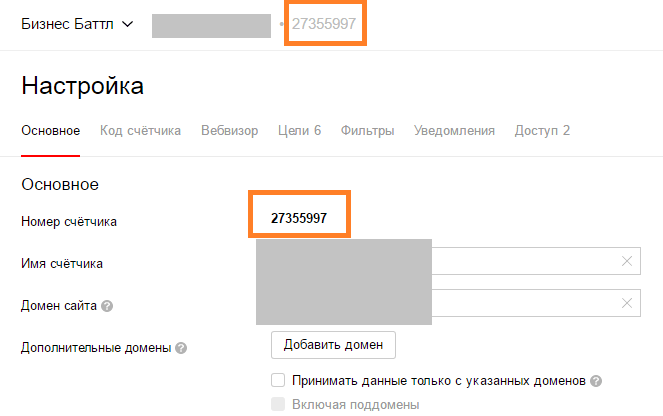

Перейдите в сервис Яндекс Метрика https://metrika.yandex.ru. При необходимости нажмите на желтую кнопку “Перейти”.

Введите логин и пароль от Яндекс Почты с которой был зарегистрирован счетчик Яндекс Метрики.

Нажмите на изображение чтобы увеличить его (оно откроется в новом окне)

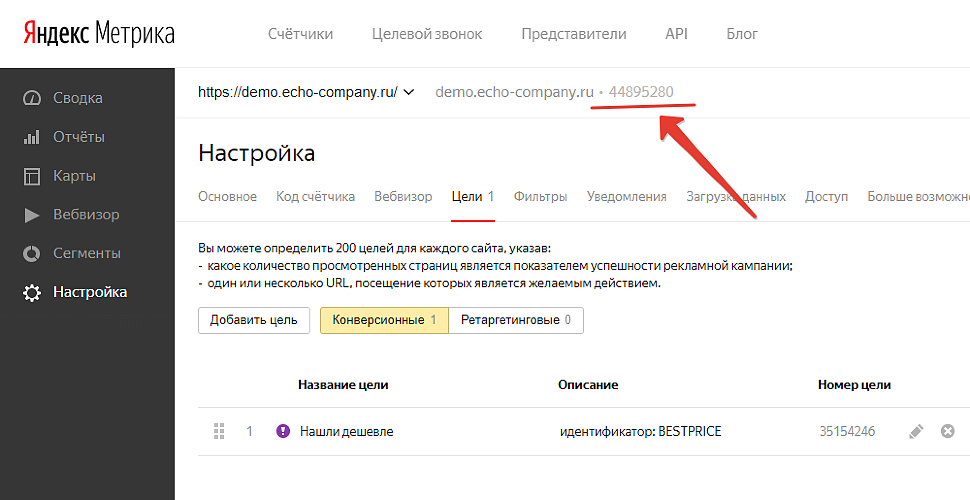

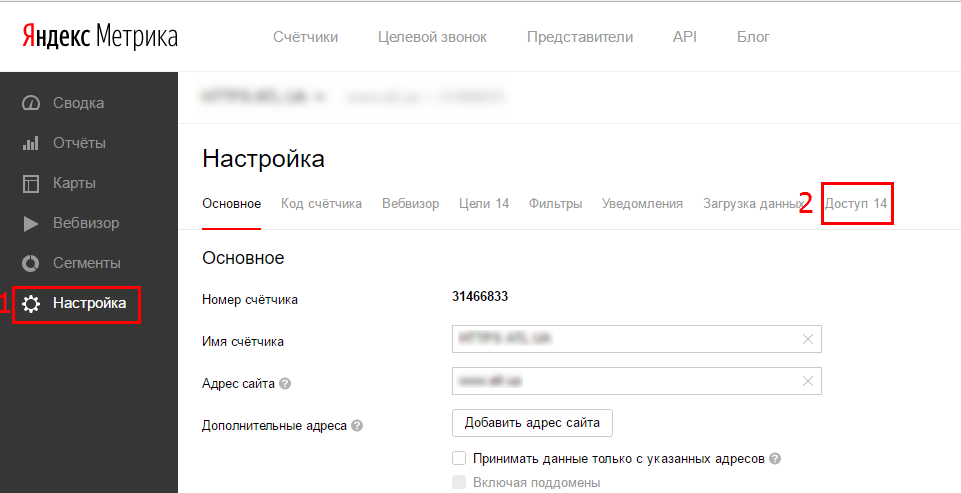

На странице “Счётчики” (открыта по умолчанию), справа от названия сайта для которого Вы хотите предоставить доступ есть значок шестеренки.

*Если на Вашем сайте установлено несколько счетчиков Яндекс Метрики – повторите действия описанные ниже для каждого из них.

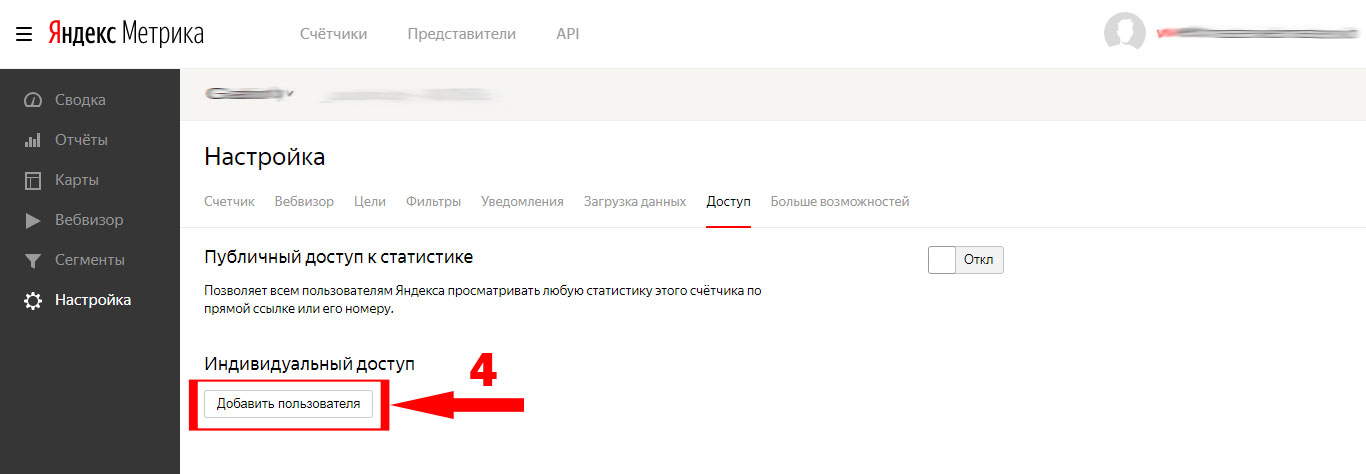

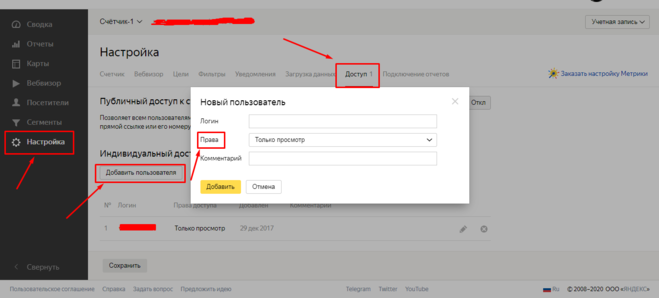

В разделе “Настройка” выберите вкладку “Доступ” (крайняя справа).

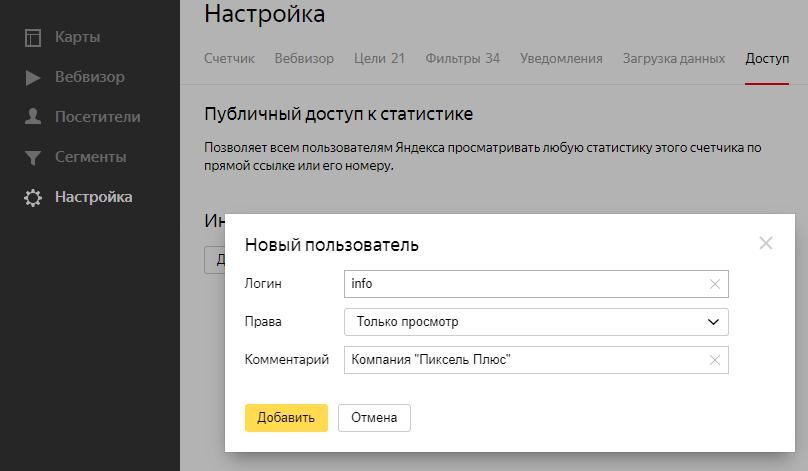

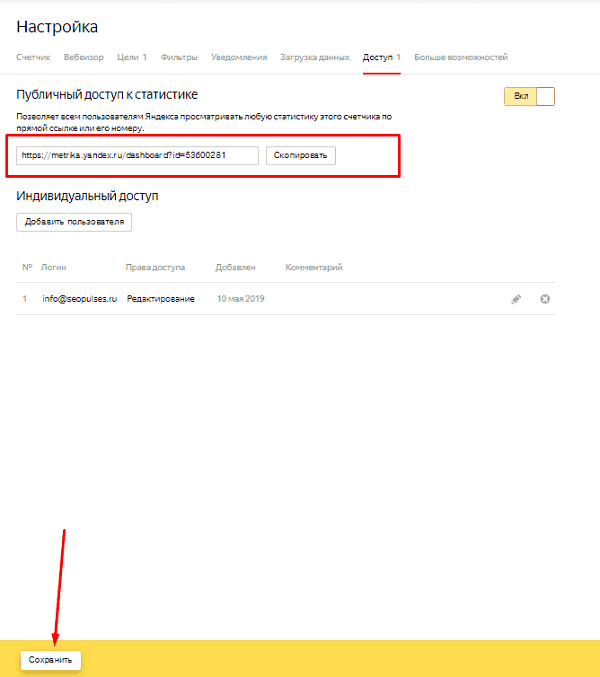

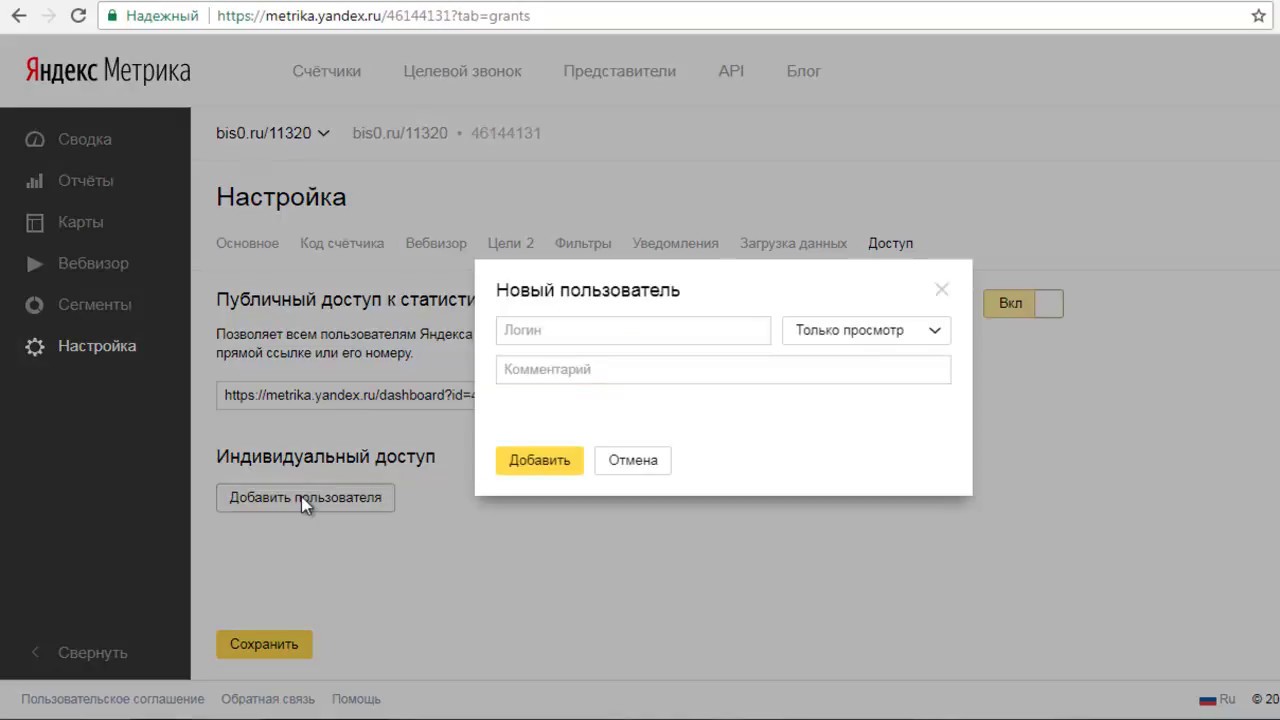

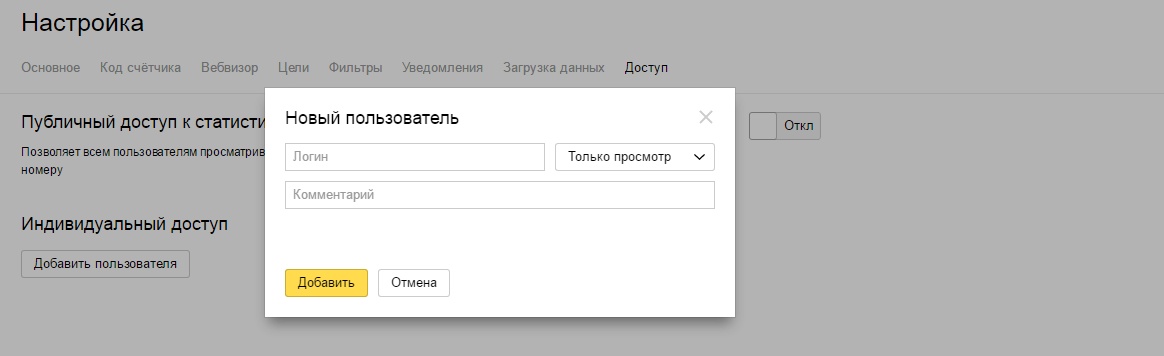

На вкладке доступ, в разделе “Индивидуальный доступ” (внизу экрана) нажимаете на кнопку “Добавить пользователя”. Появится всплывающее окно “Новый пользователь”.

Добавьте логин пользователя

В окне “Новый пользователь” в поле логин введите адрес эл. почты пользователя для которого Вы предоставляете доступ. Почта должна быть зарегистрирована в сервисе Яндекс Почта. Если Вы открываете доступ для нашей команды укажите в качестве логина: [email protected]

Выберите уровень доступа

Справа от окна “логин” находится меню управления уровнями доступа. Кликните по ней и выберите в выпадающем меню гостевой или полный доступ. Нажмите на кнопку “Добавить”.

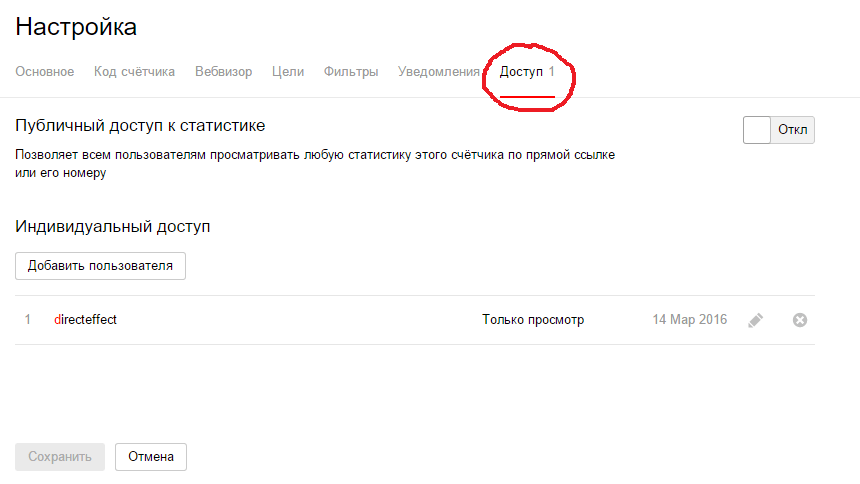

Сохраните изменения

После успешного добавления доступа появится вот такое окно с информацией о том, кому, когда и какого уровня открыт доступ. Нажимаем на кнопку “Сохранить”.

Нажимаем на кнопку “Сохранить”.

После того, как все изменения будут сохранены кнопка “Сохранить” станет серого цвета.

Нюансы: иногда может появляться сообщение об ошибке. В этом случае нажимаете на кнопку сохранить несколько раз пока кнопка не станет серого цвета.

Резюме: Доступ открыт. Сервис Яндекс Метрика отправит пользователю уведомление о предоставленном Вами доступе к статистике счётчика. Если Вы еще не открыли доступ к Яндекс Директ перейдите по этой ссылке и следуйте дальнейшим инструкциям.

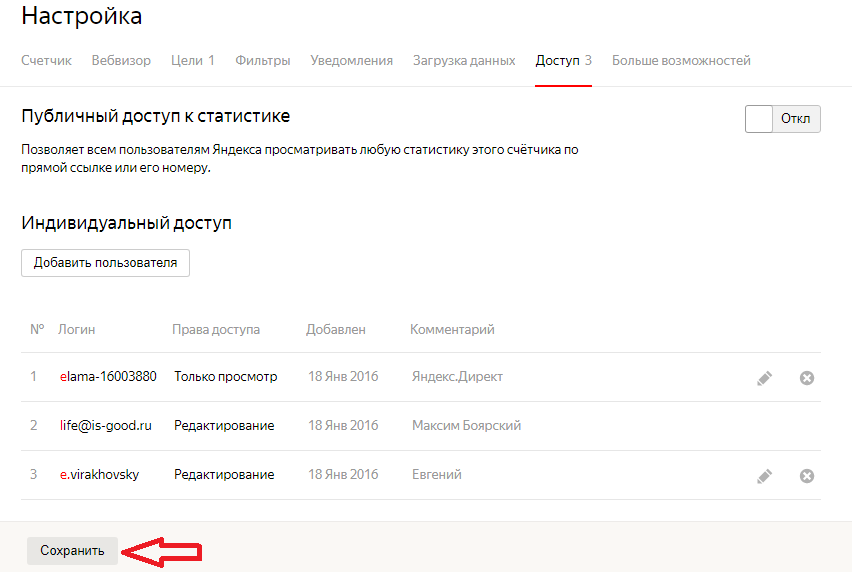

Удаление и изменения уровней доступа к Метрике.

Вы можете изменить уровень доступа или закрыть его в любое время. Чтобы войти в меню управления доступами сделайте следующее:

- Войдите в аккаунт Яндекс Метрики https://metrika.yandex.ru.

- В меню “Счетчики” справа от интересующего Вас сайта нажмите на шестеренку.

- В меню “Настройка” выберите вкладку “Доступ” (крайняя справа).

Редактирование и удаление доступа

На вкладке “Доступ”, в разделе “Индивидуальный доступ” находится список всех логинов, которые имеют право просматривать данные Метрики. Справа от логина находится две иконки:

Справа от логина находится две иконки:

- Карандаш – редактирование уровня доступа.

- Крестик – удаление представителя.

Как открыть публичный доступ к статистике Вашего сайта

Чтобы предоставить доступ для просмотра вашей статистики любым пользователям, в блоке “Публичный доступ к статистике” установите переключатель в положение Вкл. Появится поле с URL, по которому будет доступна статистика данного счетчика.

Как зайти в Метрику через индивидуальный или гостевой доступ

Чтобы зайти в метрику по индивидуальному или гостевому доступу Вам необходимо перейти по ссылке: https://metrika.yandex.ru/ и ввести логин и пароль от Яндекс Почты для которой был открыт доступ.

Как дать доступ к Метрике?

Гостевой доступ к Яндекс Метрике выдается для тех же целей, что и гостевой доступ для Яндекс Директа — посмотреть, какой трафик идет на сайт и как ведет себя на сайте, рекламный с Директа в частности.

Содержание статьи

Отличие предоставления доступа к Метрике от Директа- неограниченное количество доступов на один логин;

- разграничение доступа на просмотр и редактирование.

Чтобы дать доступ к Метрике, идем в счетчик, далее в его настройки:

Идем в настройки счетчика МетрикиВкладка «Доступ»Потом, щелкаем по вкладке «Доступ»

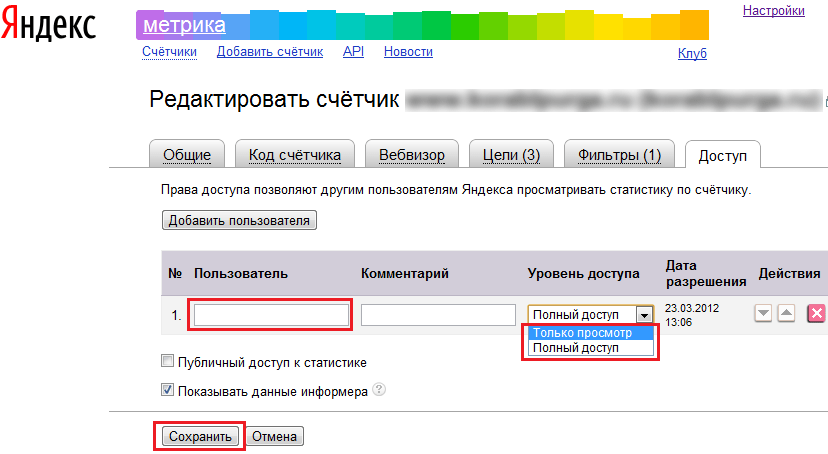

Вкладка «Доступ» в Яндекс МетрикеДва типа доступа к МетрикеВо вкладке «Доступ» мы можем дать 2 типа гостевого доступа к Яндекс Метрике:

Публичный доступ к статистике;

Индивидуальный доступ.

Публичный доступ дает возможность ЛЮБОМУ, кто знает номер счетчика Метрики, просматривать статистику по сайту, к нему привязанному. Прав на редактирование в таком случае не предоставляется никак. Такой способ открытия доступа к Метрике обычно дают информационные порталы в качестве подтверждения посещаемости ресурса для продажи рекламы. Обычно, по оферте и медиа-киту. Нас не интересует.

Нам интересен как раз индивидуальный доступ. Предоставляется на логин Яндекса, можно выбрать доступ только «на просмотр», либо же вдовесок разрешить редактировать настройки счетчика.

Щелкаем «Добавить пользователя» и вводим необходимые данные.

Когда предоставляете доступ специалисту по настройке Яндекс Директ под ключ, давайте доступ на просмотр. Редактировать будете потом, а сейчас интересует текущая ситуация с трафиком.

Добавляем нового пользователя в Яндекс МетрикуВ результатеПосле этих манипуляций у нас на выходе +1 пользователь Яндекс Метрике.

Он имеет доступ к просмотру и возможно к редактированию, если вы ему такой доступ предоставили.

+1 новый гостевой доступ к МетрикеВ представлении этого логина в списке счетчиков появляется новый счетчик, доступ к которому мы открыли.

Как раз в этом и основное отличие гостевого доступа к Метрике от гостевого доступа к Директу — к Метрике можно давать доступ на любой логин Яндекса, к Директу — только к тому аккаунту, на котором никогда не вели Директ.

Вконтакте

Одноклассники

Гостевой доступ к Яндекс.

Метрике, как предоставить

Метрике, как предоставитьВы можете предоставить доступ к статистике сайта — счетчику Яндекс.Метрика, и настроить права четырех уровней. Как это сделать — расскажем в нашей пошаговой инструкции.

Яндекс.Метрика — система сбора и анализа статистики сайта, которая обеспечивает несколько уровней доступов к данным. Если вы являетесь владельцем счетчика, то вы можете управлять доступами к данным, выдавая права различного уровня.

Сравнение уровней доступа — кому какой доступ давать?

|

Способ доступа к Метрике |

Краткое описание |

Когда это нужно? |

|---|---|---|

|

Гостевой доступ |

Предоставление гостевого доступа к вашей статистике другому пользователю Яндекса с различными правами. |

|

|

Представительский доступ |

Для совместного и равноправного управления счетчиками Яндекс.Метрики с нескольких аккаунтов. |

Когда вы работаете в команде. |

|

Доступ к отчетам «Монетизация» |

Актуально для счетчиков, которые подключены в интерфейсе Рекламной сети Яндекса. |

Если на вашем сайте установлен рекламный блок РСЯ Яндекс.Директа и вы желаете дать доступ к отчетам по монетизации трафика. |

|

Смена владельца Метрики (перенос счетчика на другой аккаунт) |

Вы можете стать владельцем Яндекс.Метрики для своего сайта, либо передать права на счетчик другому лицу. |

Когда счетчик на ваш сайт устанавливал кто-то другой или в случае, когда доступ к счетчику утрачен, а статистику терять не хочется. |

Гостевой доступ к Метрике

Шаг 1. Авторизуйтесь в Яндекс и перейдите в сервис Метрики на страницу со списком счетчиков.

Авторизуйтесь в Яндекс и перейдите в сервис Метрики на страницу со списком счетчиков.

Шаг 2. Выберите счетчик, к которому желаете настроить гостевой доступ, войдите на страницу счетчика.

Шаг 3. Откройте в левом меню «Настройки» и выберите вкладку «Доступ».

Шаг 4. Нажмите кнопку «Добавить пользователя».

Шаг 5. В форме введите данные и нажмите «Добавить».

Логин — введите в поле e-mail того пользователя, кому собираетесь дать доступ. Это должен быть логин Яндекс, т.е. почта вида @yandex.ru.

Также подойдет, если почта пользователя на его домене, но домен привязан к Яндекс-почте через сервис Яндекса «Почта для домена» — но вы этого не узнаете, пока не попробуете привязать. Например, наша почта [email protected] добавится к вашей Метрике.

Почта вида @mail.ru и @gmail.com — точно не подойдет и выйдет ошибка «Такой пользователь не существует». Попросите, чтобы вам дали ящик на Яндексе.

Права — установите уровень доступа к данным Метрики:

«Только просмотр» — пользователь сможет только просматривать статистику и настройки вашего счетчика, но не сможет сохранять настройки отчетов, делать комментарии в отчетах, добавлять отчеты в избранное.

Выдавайте этот доступ пользователю для анализа данных, аудита SEO или контекстной рекламы, анализа конверсии сайта и т.п.

«Доступ на редактирование» — права полного управления счетчиком, без возможности удаления счетчика.

Выдавайте этот доступ когда пользователю необходимо регулярно работать с с данными: вашему сотруднику или рекламному агентству.

Публичный доступ к Метрике по ссылке

Чтобы предоставить доступ к Метрике любому человеку по ссылке, необходимо на странице «Настройка» вкладке «Доступ» установить переключатель «Публичный доступ к статистике» в положение Вкл.

Появится поле с постоянным адресом URL, по которому доступна статистика данного счетчика в реальном времени. Вы можете делиться этими данными на вашем сайте, на страницах в социальных сетях и т.п.

Представительский доступ

В Яндекс.Метрике есть система представителей, предназначенная для совместного и равноправного управления счетчиками с разных аккаунтов. Доступ Представителю выдается не на один счетчик, а сразу на все, которые есть или появятся в вашем аккаунте. Представитель получает полные права просмотра, редактирования и удаления всех счетчиков из вашего аккаунта, включая те, к которым вам дали гостевой доступ.

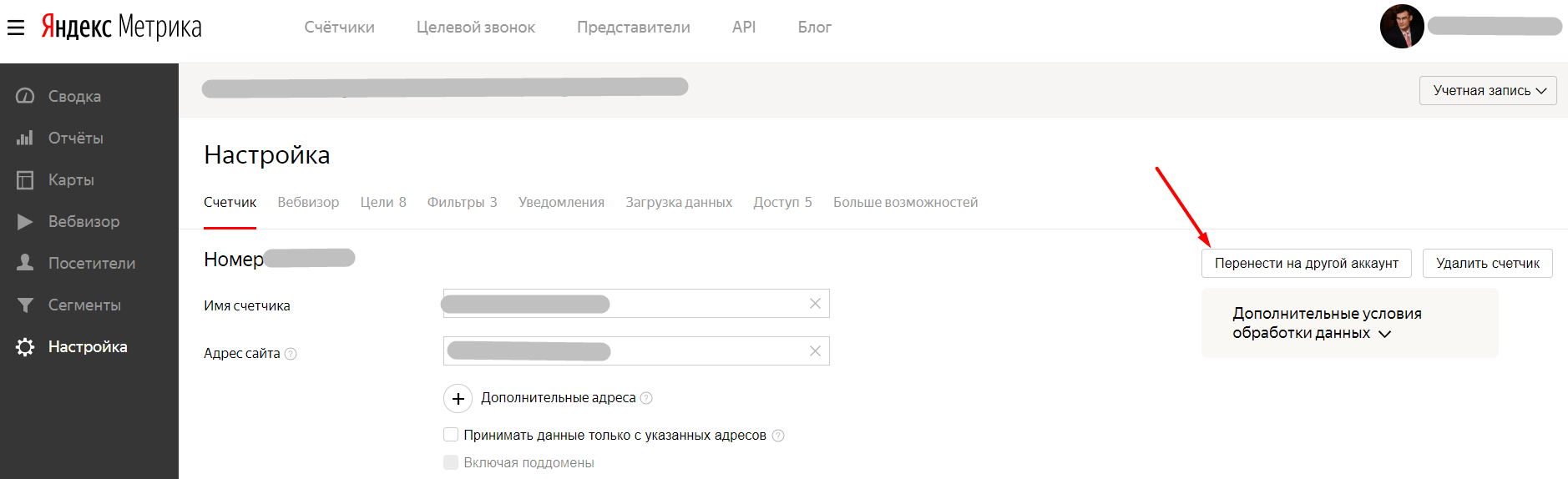

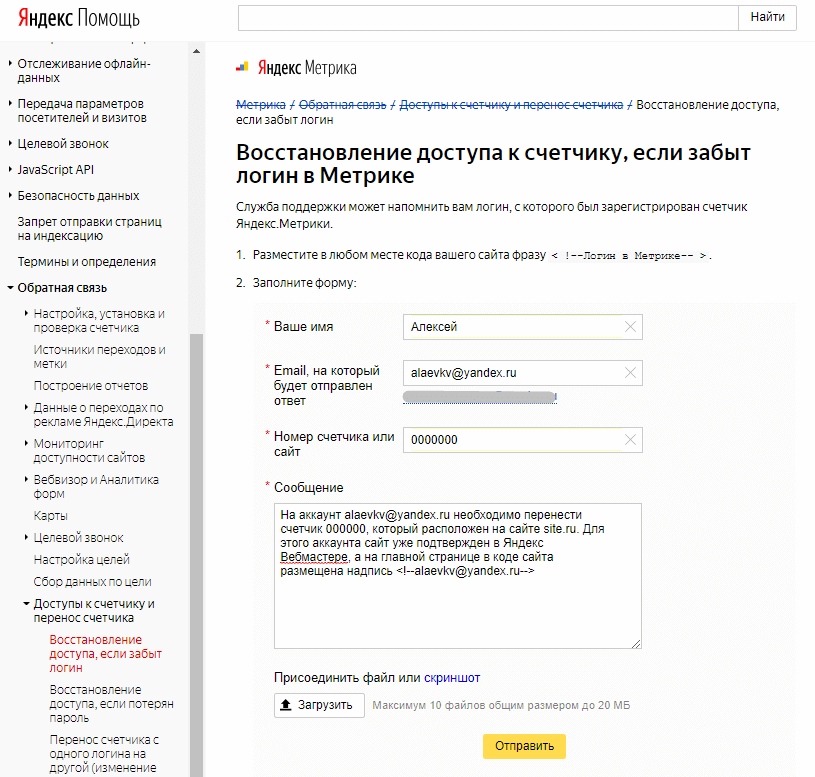

Перенос счетчика Метрики на другой аккаунт (смена владельца)

Если вы владелец сайта, но счетчик Метрики вам устанавливал ваш сотрудник (возможно бывший) или рекламное агентство, вы можете, не теряя данных статистики, перевести счетчик на ваш аккаунт и стать владельцем счетчика.

- Если с действующим владельцем счетчика можно связаться и он готов вам передать права на счетчик, то ему необходимо сделать следующее:

- Войти в Яндекс.Метрику, используя логин, на который зарегистрирован счетчик.

- В левом меню Настройка, вкладка Счетчик, нажать справа кнопку «Перенести на другой аккаунт».

Если вы не являетесь владельцем счетчика, но вы можете подтвердить права на ваш сайт, где он установлен, то Яндекс предусматривает такую процедуру переноса.

Во-первых, вам необходимо подтвердить права на сайт. Проще всего это сделать через Вебмастер по данной инструкции.

Далее заполните форму заявки о переносе, которая находится внизу данной страницы в разделе «Права подтверждены, надо перенести счетчик» — раскройте этот раздел, он свернут в строку.

Есть проблемы с Метрикой? Пишите в комментариях ваш вопрос или звоните — поможем!

Как дать доступ к Яндекс Метрике и Google Analytics агентству

Сегодня вы узнаете как дать доступ к Яндекс Метрике и Google Analytics от вашего сайта другому пользователю. Например, когда новый подрядчик хочет сделать аудит сайта.

Чтобы не передавать свои логин и пароль непроверенным лицам, или не менять их несколько раз до и после, можно просто открыть доступ для другого аккаунта. Для Метрики и Аналитикс способы похожи, но есть отличия. Давайте разберемся с обеими системами.

Как дать доступ к Яндекс Метрике

Чтобы дать доступ другому пользователю к статистике вашего сайта, авторизуйтесь в Метрике под нужным аккаунтом. После авторизации вы увидите список доступных счетчиков. Если нужного сайта не оказалось или все пусто — проверьте другие свои аккаунты Яндекс.

Возле нужного счетчика кликаем на «шестерню» и попадаем в Настройки.

Личный кабинет Яндекс МетрикиПереходим на вкладку «Доступ» и «Добавляем пользователя»:

Важно: не включайте публичный доступ к статистике. Так все ваши данные по сайту станут общественным достоянием. Если вы не доверяете пользователю, выбирайте «Только просмотр».

Только индивидуальный доступ на просмотр.Как дать доступ к Google Analytics

После авторизации в личном кабинете Analytics Google вы автоматически попадаете на страницу одного из ваших счетчиков.

Если Аналитика предлагает зарегистрироваться, это значит что на этом логине нет счетчиков. Попробуйте сменить аккаунт. Если по прежнему ничего нет — скорее всего у вас не установлен счетчик. О том как добавить Google Analytics на сайт у нас также есть отдельная статья.

Переходим в режим Администратора, чтобы настроить доступ к счетчику.

Далее, на уровне Аккаунта переходим в «Управление доступом».

Управление доступом к Google Analytics.Появился список всех гостевых аккаунтов и их разрешения на доступ к аналитике на данный момент. Даем новое разрешение по кнопке «+».

Выбираем «Добавить пользователей» чтобы указать конкретный электронный адрес или несколько адресов.

Теперь вводим email аккаунта на который хотим дать доступ. Ставим галочку «Чтение и анализ». Этого уровня достаточно чтобы сделать аудит сайта. Если доступ нужен для настройки рекламных кампаний и самой аналитики — права можно повысить.

Если доступ нужен для настройки рекламных кампаний и самой аналитики — права можно повысить.

Я лично не рекомендую давать доступ на управление пользователями. Так вы можете потерять доступ к своему же счетчику. Делать это стоит только по объективным причинам и при полном доверии к пользователю.

Даем доступ к Гугл Аналитике.Вместо заключения

Теперь вы знаете как дать доступ к статистике вашего сайта рекламному агентству или seo специалисту.

Если у вас возникли вопросы по статье — напишите в комментариях. Также мы можем провести аудит вашего сайта или рекламной кампании — обращайтесь.

Я.Директ, Я.Метрика, Google Ads и Analytics

Всем привет! Довольно-таки часто у новичков возникают сложности с передачей доступов к Яндекс.Директ, Яндекс.Метрике, Google Ads и Google Analytics с целью ознакомления, аудита, перенастройки и т.д. Можно, конечно, просто передать свой логин и пароль, но в этом случае человеку откроется возможность не только провести корректировку ваших рекламных кампаний, но и зайти в ваш почтовый ящик, облако для хранения данных, к которым нежелательно допускать посторонних людей. Поэтому давайте разберемся, как правильно и оперативно предоставить доступы к рекламным кампаниям.

Поэтому давайте разберемся, как правильно и оперативно предоставить доступы к рекламным кампаниям.

Доступы к Яндекс.Директ

Яндекс даёт возможность предоставлять гостевой доступ к рекламным кампаниям, тем самым избежав последствий совместного использования аккаунта. Доступ к кампаниям можно предоставить только аккаунту, который не был ранее зарегистрирован в системе контекстной рекламы. Для этого нужно сделать всего несколько простых шагов:

1. Сперва необходимо пройти авторизацию и перейти на страницу «Мои кампании», после чего пролистать страницу до конца. В самом низу, под списком ваших кампаний, нажимаем кнопку «Зарегистрированные представители»:

2. Далее нажмите на кнопку «Назначить нового представителя»:

3. Для упрощения процесса, Яндекс дает возможность здесь же зарегистрировать новый аккаунт, так что регистрируем, или используем уже готовый аккаунт:

4. Также нужно добавить персональные данные представителя: имя, почту и телефон. Они будут отображаться в списке.

Они будут отображаться в списке.

5. После выполнения всех действий сообщите своему представителю логин и пароль от аккаунта, который вы для него зарегистрировали. Готово!

Доступы к Яндекс Метрике

1. Выдать доступ к Яндекс Метрике еще проще, Вы можете разрешить новому пользователю редактировать счетчик, либо же только просматривать статистику.

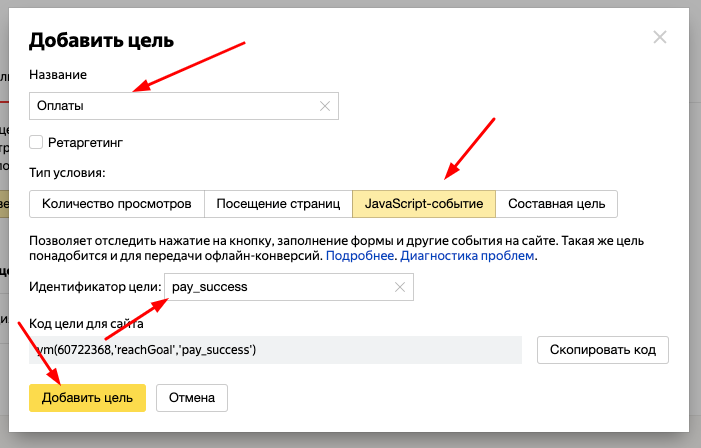

2. На главной странице счетчика нажмите «Настройка», затем во вкладке “Доступ” нажмите на кнопку “Добавить пользователя”

3. Указываете только логин аккаунта (то есть логин без @yandex.ru и с учетом регистра логина), которому предоставляется доступ, и выберите его тип: «Только просмотр» или «Редактирование»

Доступы к Google Ads

1. Войдите в аккаунт Google Ads. В правом верхнем углу нажмите на “Инструменты и настройки”, затем нажмите “Настройка”, в раскрывающемся окне нажмите “Доступ и безопасность”

2. Нажимаем на значок “+”:

3. Пишем электронную почту, для которой нужно открыть доступ. Далее выбираем нужный уровень доступа (“только оповещения”, “только чтение”, “стандартный” и “администратор”). Затем нажимаем на кнопку внизу “Отправить приглашение”

Пишем электронную почту, для которой нужно открыть доступ. Далее выбираем нужный уровень доступа (“только оповещения”, “только чтение”, “стандартный” и “администратор”). Затем нажимаем на кнопку внизу “Отправить приглашение”

Приглашение принять доступ будет отправлено пользователю на электронный адрес, оттуда он сможет принять или отклонить ваше предложение. Удалить доступ можно на этой же странице:

Доступ к Google Analytics

1. Войдите в аккаунт Google Analytics, внизу страницы нажмите на вкладку “Администратор”:

2. В выбранном нами аккаунте, на уровне “Ресурс” перейдите в раздел “Управление доступом к ресурсу”:

3. Нажимаем на “+” справа вверху, выбираем “Добавить пользователя” или “Добавить группу пользователей”:

4. Вводим электронную почту, для которой нужно открыть доступ, выбираем разрешения и нажимаем кнопку “Добавить” справа вверху. Об открытии доступа пользователя можно уведомить по электронной почте:

Об открытии доступа пользователя можно уведомить по электронной почте:

Готово! Данная почта должна появиться в списке на этой же странице. Это означает, что доступ предоставлен.

Оставьте заявку на нашем сайте и менеджер проведет конкурентный анализ вашей ниши.

ОСТАВИТЬ ЗАЯВКУ!

Получайте бесплатные уроки и фишки по интернет-маркетингу

Как выдать доступ к Яндекс Метрике — 4 способа

Счетчик статистики сайта от Яндекс Метрики необходим любому сайту. Это один из самых простых аналитических инструментов. Вы добавляете код отслеживания на все страницы и получаете подробную информацию по посещаемости и источникам трафика, посетителям, их социально-демографическим характеристикам и другую важную информацию в отчетах Метрики.

Очень часто возникает необходимость выдать доступ к счетчику Метрики для нескольких пользователей. Например, для вашего бизнес-партнера, коллег-маркетологов, фрилансеру. Если ваши рекламные кампании Яндекс Директ находятся на другом аккаунте, то ему тоже необходимо открыть доступ к аккаунту, где находится Яндекс Метрика. Только в этом случае будут передаваться данные в соответствующие директ отчеты.

Сейчас мы покажем, как это делается.

Вход в аккаунт Яндекс Метрики

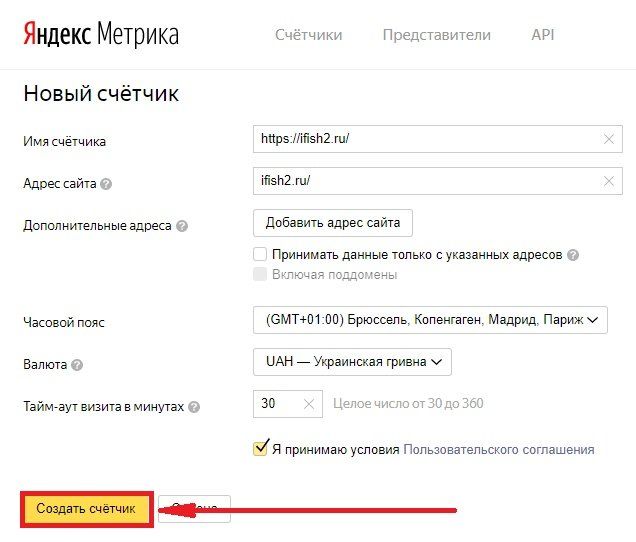

Открываем сайт Яндекс Метрики. Вводим свой существующий логин и пароль от Яндекс почты, что они уже существуют. Если нет, то зарегистрируйтесь:

Регистрация Яндекс аккаунта

Если вы уже авторизованы в Яндексе, то сразу откроется панель управления счетчиками.

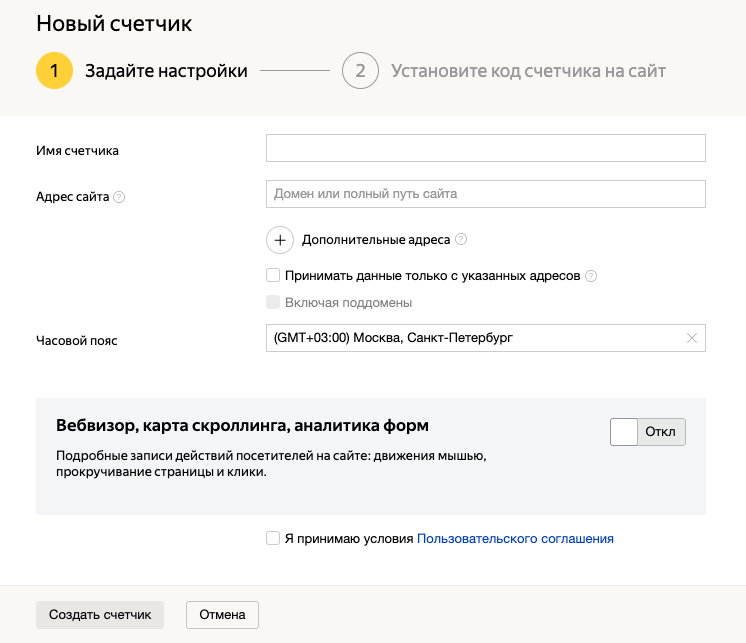

Сейчас мы не будем подробно останавливаться на добавлении и создания счетчика для нового сайта. Достаточно сказать, что с помощью кнопки «Добавить счетчик» можно получить код, который устанавливается на ваш сайт и Метрика начинает работать.

Три вида доступов к счётчикам

У Яндекс Метрики существует три различных доступа к счётчикам:

- Индивидуальный доступ на просмотр или редактирование

- Публичный доступ к статистике по ссылке

- Через создание представителя

Индивидуальный доступ к счётчику

Предоставить индивидуальный доступ для других аккаунтов можно через кнопку настроек. Оно находится в общем списке счетчиков, справа от колонки «владелец» — иконка шестеренки.

Оно находится в общем списке счетчиков, справа от колонки «владелец» — иконка шестеренки.

Настройка счетчика

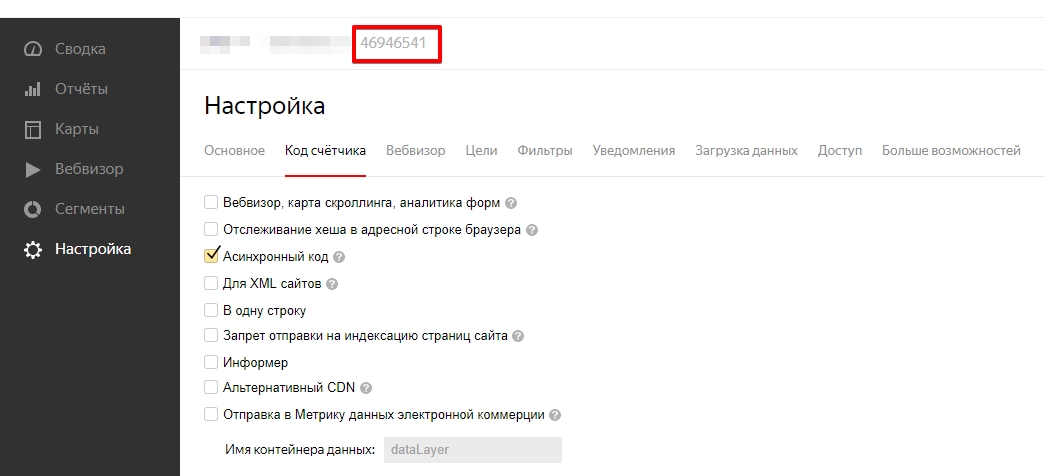

Или переходим в сам счетчик (нажимаем на него) и видим слева черное вертикальное меню, последняя кнопка с шестеренкой «настройки».

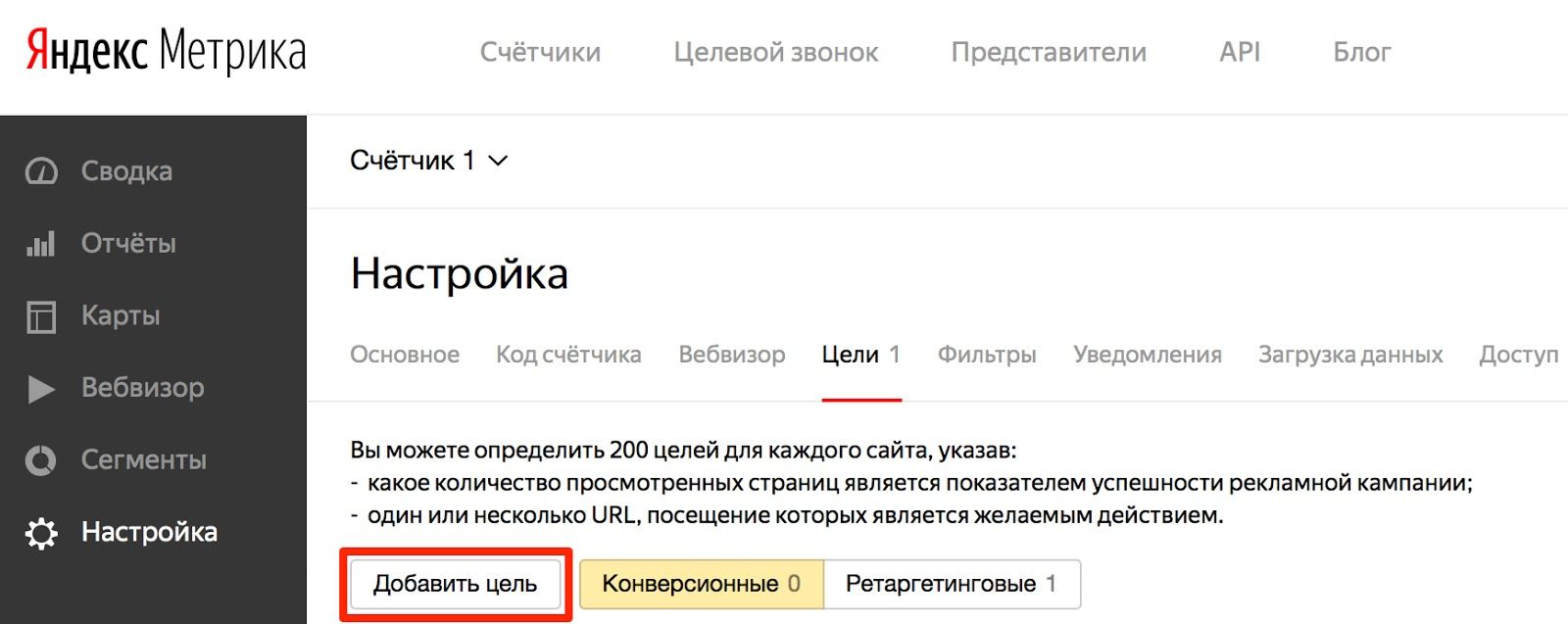

После перехода в настройки видим вкладки «Основное», «Код счетчика» и так далее. Нас интересует кнопка «Доступ». Переходим в нее и нажимаем кнопку «Добавить пользователя».

Добавить пользователя в Метрику

В открывшемся окне можно выбрать тип индивидуального доступа:

- Только просмотр — может открывать отчеты, сортировать информацию и т.д.

- Доступ на редактирование — может открывать доступ другим пользователям, создавать цели и сегменты.

Если вы хотите подключить Яндекс Директ к Яндекс Метрике (так как они находятся на разных аккаунтах), необходимо открывать доступ на редактирование.

Новый пользователь

Вводим логин пользователя — это логин Яндекс-аккаунта. То есть вы можете открыть счетчик только для зарегистрированного в Яндексе пользователя. По желанию пишем комментарий и жмем «Добавить».

То есть вы можете открыть счетчик только для зарегистрированного в Яндексе пользователя. По желанию пишем комментарий и жмем «Добавить».

В общем списке логинов, вы всегда сможете удалить доступ («крестик») и изменить статус с просмотра на редактирование.

Редактирование прав

После предоставления прав не забудьте нажать на желтую кнопку «Сохранить» в самом низу страницы настроек, чтобы зафиксировать изменения.

Публичный доступ по ссылке

В разделе «Доступ» настроек счетчика есть переключатель ОТКЛ/ВКЛ для открытия публичного доступа к статистике по ссылке. Включите такой доступ и вы получите ссылку, по который любой желающий может получить доступ к отчетам по вашему сайту.

Публичный доступ

Такой доступ мы не рекомендуем использовать вообще. Информация из отчетах по вашему сайту — настоящая находка для конкурентов. Даже информационные сайты, привлекающие рекламодателей не делятся полным доступом к отчетам Метрики, а предоставляют выборочные отчеты скриншотами/Excel-таблицами и другим инструментами.

Доступ к Метрике через создание представителя

Вы можете открыть доступ ко всем счетчикам в вашем аккаунте через создание представителя.

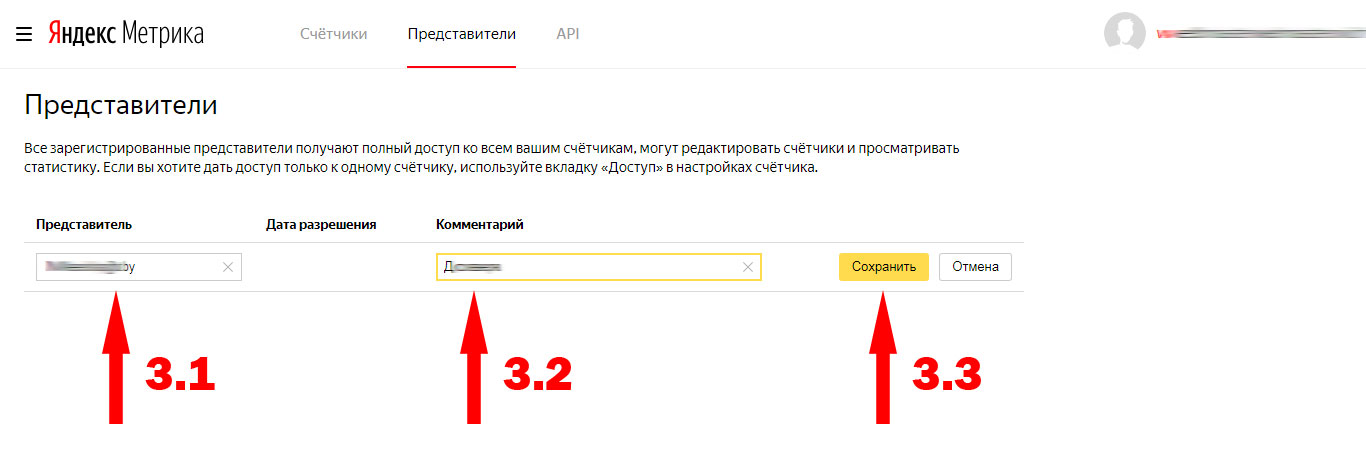

Ввод нового представителя производится через меню «Представители» в поле ввода «Новый представитель». При необходимости можно ввести комментарий представителя. Не забываем снова завершать ввод нажатием на кнопку «Сохранить».

Представители

Такой доступ обеспечивает доступ с полными правами ко всем счётчикам с аккаунта представителя. Он может удалять, создавать цели и сегменты, выдавать доступы и так далее.

Если вас зарегистрировали в качестве представителя, то в разделе metrika.yandex.ru под вашим логином появится прямоугольник для выбора представлений.

Выбор учетной записи в Метрике

Доступ к Яндекс Метрику по логину и паролю

К сожалению, у Яндекса отсутствует возможность открывать доступ к Яндекс Метрике по логину и паролю. Некоторые рекламные системы, к которым вы подключаетесь как веб-мастер (площадка для размещения рекламы) запрашивают полный доступ к статистике, нужно дать ссылку или ссылку с авторизацией по логину и паролю. Если вам нужно открыть статистику таким образом, создайте отдельный Яндекс аккаунт и откройте ему доступ к счетчику нужного сайта.

Если вам нужно открыть статистику таким образом, создайте отдельный Яндекс аккаунт и откройте ему доступ к счетчику нужного сайта.

Управление доступом к объектам: Разрешения

Разрешения определяют степень контроля пользователей над отдельными объектами в системе. Например, в случае отчета у пользователя может быть разрешение на просмотр определения отчета и выполнение отчета, но не на изменение определения отчета или удаление отчета.

В то время как привилегии назначаются пользователям (индивидуально, через группы или с ролями безопасности), разрешения назначаются объектам.Точнее, у каждого объекта есть список управления доступом (ACL), в котором указывается, какие права доступа к этому объекту имеют разные группы пользователей.

Intelligence Server включает специальные привилегии, которые называются «Обход всех проверок доступа к объектам безопасности» и «Обход проверок доступа к объектам безопасности схемы». Пользователи с этими привилегиями не ограничиваются разрешениями на управление доступом и считаются имеющими полный контроль над всеми объектами и объектами схемы соответственно.Для получения информации о привилегиях см. Управление доступом к функциям: привилегии.

Пользователи с этими привилегиями не ограничиваются разрешениями на управление доступом и считаются имеющими полный контроль над всеми объектами и объектами схемы соответственно.Для получения информации о привилегиях см. Управление доступом к функциям: привилегии.

Чтобы изменить разрешения для объекта в Developer

| 1 | В разработчике щелкните объект правой кнопкой мыши и выберите Свойства .Откроется диалоговое окно «Свойства» для этого объекта. |

Чтобы изменить ACL объекта, вы должны получить доступ к диалоговому окну «Свойства» непосредственно из разработчика. Если вы открываете диалоговое окно «Свойства» из редактора, вы можете просматривать ACL объекта, но не можете вносить какие-либо изменения.

Если вы открываете диалоговое окно «Свойства» из редактора, вы можете просматривать ACL объекта, но не можете вносить какие-либо изменения.

| 2 | Выберите категорию Безопасность . |

| 3 | Для пользователя или группы (щелкните Добавить , чтобы выбрать нового пользователя или группу) из раскрывающегося списка Object выберите предопределенный набор разрешений или выберите Custom , чтобы определить настраиваемый набор разрешений. Если объект является папкой, вы также можете назначить разрешения для объектов, содержащихся в этой папке, с помощью раскрывающегося списка Дети . Если объект является папкой, вы также можете назначить разрешения для объектов, содержащихся в этой папке, с помощью раскрывающегося списка Дети . |

Чтобы получить конкретную информацию о каждом параметре в диалоговом окне, нажмите F1 для просмотра справки.

Для изменения разрешений для объекта в MicroStrategy Web

| 1 | В MicroStrategy Web щелкните объект правой кнопкой мыши и выберите Общий доступ .Откроется диалоговое окно «Поделиться» для этого объекта. |

| 2 | Чтобы изменить разрешения для пользователя или группы, в раскрывающемся списке Уровень разрешений для этого пользователя или группы выберите предопределенный набор разрешений или выберите Пользовательский , чтобы определить настраиваемый набор разрешений. |

| 3 | Чтобы добавить новых пользователей или группы в список управления доступом (ACL) объекта: |

| а | Щелкните Выберите пользователей / группы .Откроется браузер пользователя / группы. |

| б | Выберите пользователей или группы, которых вы хотите добавить в ACL объекта. |

| с | В раскрывающемся списке Выберите уровень разрешений выберите предопределенный набор разрешений или выберите Пользовательский , чтобы определить настраиваемый набор разрешений. |

| г | Щелкните Добавить . Пользователи или группы добавляются в список пользователей или групп с указанными разрешениями. |

| 4 | Чтобы удалить пользователя или группу из ACL объекта, нажмите X рядом с именем пользователя или группы. |

| 5 | Когда вы закончите изменять права доступа к объекту, нажмите ОК . Диалоговое окно закроется, и ваши изменения будут сохранены. |

Список контроля доступа (ACL)

Список управления доступом (ACL) объекта — это список пользователей и групп, а также права доступа, которые у каждого из них есть для объекта.

Например, для отчета о продажах в Северо-восточном регионе вы можете указать следующие разрешения:

| • | Группы пользователей «Менеджеры» и «Руководители» имеют доступ к отчету на просмотр. |

| • | Группа пользователей «Разработчики» (люди, которые создают и изменяют ваши приложения) имеет доступ на изменение. |

| • | Группа пользователей «Администраторы» имеет полный доступ к отчету. |

| • | Группа пользователей «Все» (любой пользователь, не входящий в одну из других групп) не должна иметь доступа к отчету вообще, поэтому вы назначаете группу разрешений «Запрещено все». |

ACL по умолчанию для вновь созданного объекта имеет следующие характеристики:

| • | Владелец (пользователь, создавший объект) имеет разрешение «Полный доступ». |

| • | Разрешения для всех остальных пользователей устанавливаются в соответствии с Дочерним списком ACL родительской папки. |

Вновь созданные папки наследуют стандартные ACL родительской папки. Они не наследуют список контроля доступа Children ACL.

При создании новых объектов схемы, если группа пользователей «Все» не определена в ACL родительской папки, Разработчик добавит группу пользователей «Все» в ACL нового объекта схемы и установит разрешения на Custom. Если группа пользователей «Все» имеет разрешения, уже назначенные в ACL родительской папки, они будут унаследованы правильно.

Например, если параметр Дети в ACL родительской папки включает разрешение «Полный доступ» для администратора и разрешение «Просмотр» для группы «Все», тогда вновь созданный объект внутри этой папки будет иметь разрешение «Полный доступ» для владельца, «Полный доступ для Администратор и разрешение на просмотр для всех.

Изменение ACL объекта ярлыка не изменяет ACL родительского объекта этого ярлыка.

Когда вы перемещаете объект в другую папку, перемещаемый объект сохраняет свои исходные списки контроля доступа. Когда вы копируете объект, скопированный объект наследует свой ACL от Children ACL папки, в которую он копируется.

Какие разрешения можно предоставить объекту?

Когда вы редактируете ACL объекта с помощью диалогового окна свойств объекта, вы можете назначить заранее определенную группу разрешений или создать настраиваемую группу. В таблице ниже перечислены предварительно определенные группы и конкретные разрешения, которые каждая из них предоставляет.

Посмотреть | Предоставляет разрешение на доступ к объекту только для просмотра, а также на перевод имени и описания объекта. | |

Изменить | Предоставляет разрешение на просмотр и / или изменение объекта. | |

Полный доступ | Предоставляет все разрешения для объекта, а также позволяет изменять ACL для объекта. | Управление и все другие разрешения предоставлены |

Все отклонены | Явно запрещает все разрешения для объекта. | нет; все отклонены |

По умолчанию | Ни предоставляет, ни запрещает разрешения.Все разрешения наследуются от групп, к которым принадлежит пользователь или группа. | нет |

На заказ | Позволяет пользователю или группе иметь настраиваемую комбинацию разрешений, которую вы можете определить. | индивидуальный выбор |

Потребление (доступно только в MicroStrategy Web) | (только Intelligent Cube) Предоставляет разрешение на создание и выполнение отчетов на основе этого Intelligent Cube. | |

Добавить (доступно только в MicroStrategy Web) | (только Intelligent Cube) Предоставляет разрешение на создание и выполнение отчетов на основе этого Intelligent Cube, а также повторную публикацию / повторное выполнение Intelligent Cube для обновления данных. | |

Сотрудничать (доступно только в MicroStrategy Web) | (только Intelligent Cube) Предоставляет разрешение на создание и выполнение отчетов на основе этого Intelligent Cube, повторную публикацию / повторное выполнение Intelligent Cube для обновления данных и изменение Intelligent Cube. |

Полномочия, фактически назначенные пользователю или группе при выборе группы разрешений, объяснены в таблице ниже.

Просмотр | Просмотр объекта в Developer и MicroStrategy Web |

Читать | Просмотрите определение объекта в соответствующем редакторе и просмотрите список управления доступом к объекту.При применении к языковому объекту позволяет пользователям видеть язык в редакторе переводов, но не редактировать строки для этого языка. |

Написать | Измените определение объекта в соответствующем редакторе и создайте новые объекты в родительском объекте.Например, добавьте новую метрику в отчет или добавьте новый отчет в документ. |

Удалить | Удалить объект |

Контроль | Изменить список контроля доступа к объекту |

Используйте | Используйте объект при создании или изменении других объектов. Пользователь с разрешением «Использование, но не выполнение» для Intelligent Cube может создавать и выполнять отчеты, которые используют этот Intelligent Cube, но не может публиковать Intelligent Cube. |

Выполнить | Выполнять отчеты или документы, которые ссылаются на объект. У пользователя должно быть разрешение на использование Intelligent Cube для выполнения отчетов по этому Intelligent Cube. |

Когда вы предоставляете пользователям доступ к папке только «Просмотр», используя настраиваемые разрешения, они могут видеть отображаемую папку, но не могут видеть список объектов в папке.Однако, если они выполняют поиск и объекты в этой папке соответствуют критериям поиска, они могут видеть эти объекты. Чтобы запретить пользователю видеть объекты в папке, вы должны запретить любой доступ непосредственно к объектам в папке.

Например, предоставьте разрешение на просмотр для папки, но назначьте все запрещенные для дочерних объектов папки, затем установите флажок Применить изменения в разрешениях ко всем дочерним объектам . Это позволяет пользователю видеть папку, но ничего внутри нее.В качестве альтернативы, если вы назначите все запрещенные для папки и ее дочерних элементов, пользователь не сможет видеть папку или какое-либо ее содержимое.

Разрешения на управление и настройку сервера

Серверный объект — это объект уровня конфигурации в метаданных, называемый определением сервера. Он содержит управляющие настройки, которые применяются на уровне сервера, список проектов, зарегистрированных на сервере, информацию о подключении к репозиторию метаданных и так далее.Он создается или изменяется, когда пользователь проходит через Мастер настройки. Объекты определения сервера не отображаются в интерфейсе так, как другие объекты (отчеты, показатели и т. Д.).

Д.).

Как и в случае с другими объектами в системе, вы можете создать ACL для объекта сервера, который определяет, какие полномочия системного администратора назначены каким пользователям. Эти разрешения отличаются от разрешений для других объектов (см. Таблицу ниже) и определяют, какие возможности пользователь имеет для конкретного сервера.Например, вы можете настроить пользователя так, чтобы он действовал как администратор на одном сервере, но как обычный пользователь на другом. Для этого необходимо изменить ACL для каждого объекта определения сервера, щелкнув правой кнопкой мыши значок Administration , выбрав Properties , а затем выбрав вкладку Security .

В таблице ниже перечислены группы, доступные для объектов сервера, разрешения, которые каждый из них предоставляет, и задачи, которые каждая позволяет выполнять на сервере.

Подключение | Подключиться к серверу | ||||||||||||||||||||||

Мониторинг |

| ||||||||||||||||||||||

Администрация |

| ||||||||||||||||||||||

Конфигурация |

| ||||||||||||||||||||||

По умолчанию | Все разрешения, назначенные «По умолчанию» | Выполнять любую задачу на этом сервере. | |||||||||||||||||||||

Пользовательский … | индивидуальный выбор | Выполнять задачи, разрешенные вашим индивидуальным выбором. |

Как определяются разрешения

Пользователь может иметь разрешения для данного объекта из следующих источников:

| • | Идентификационные данные пользователя: Идентификационные данные пользователя определяют владельца объекта при его создании. Идентификация пользователя также определяет, было ли предоставлено пользователю право доступа к данному объекту. Идентификация пользователя также определяет, было ли предоставлено пользователю право доступа к данному объекту. |

| • | Членство в группе: пользователю предоставляется доступ к объекту, если он или она принадлежит к группе с доступом к объекту. |

| • | Особые привилегии: пользователь может обладать особыми привилегиями, которые позволяют обходить обычные проверки доступа: |

| ▫ | Обход проверок доступа к объектам схемы позволяет пользователю игнорировать проверки доступа к объектам схемы. |

| ▫ | Обход всех проверок доступа к безопасности объектов позволяет пользователю игнорировать проверки доступа ко всем объектам. |

Уровни разрешений

Пользователь может иметь разрешения, напрямую назначенные объекту, и быть членом одной или нескольких групп, которым объекту назначена другая группа разрешений.В этом случае разрешения на уровне пользователя переопределяют разрешения на уровне группы, а разрешения, запрещенные на уровне пользователя или группы, переопределяют разрешения, предоставленные на этом уровне. В приведенном ниже списке указано, какие разрешения предоставляются при конфликте разрешений из нескольких источников.

| 1 | Разрешения, которые напрямую запрещены пользователю, всегда запрещены. |

| 2 | Разрешения, которые предоставляются пользователю напрямую, а не запрещены напрямую, предоставляются всегда. |

| 3 | В разрешениях, запрещенных группой и не предоставленных пользователю напрямую, отказано. |

| 4 | Разрешения, предоставленные группой, но не запрещенные другой группой или прямо запрещенные, предоставляются. |

| 5 | Любые разрешения, которые не предоставлены напрямую или группой, отклоняются. |

Например, пользователю Джейн не назначены никакие разрешения для отчета. Однако Джейн является членом группы «Дизайнеры», у которой есть разрешения «Полный доступ» для этого отчета, а также членом группы «Менеджеры», у которой есть разрешения «Запрещено все» для этого отчета. В этом случае Джейн отказывают во всех разрешениях на отчет. Если позже Джейн будет напрямую предоставлено разрешение на просмотр для отчета, у нее будут только разрешения на просмотр.

Однако Джейн является членом группы «Дизайнеры», у которой есть разрешения «Полный доступ» для этого отчета, а также членом группы «Менеджеры», у которой есть разрешения «Запрещено все» для этого отчета. В этом случае Джейн отказывают во всех разрешениях на отчет. Если позже Джейн будет напрямую предоставлено разрешение на просмотр для отчета, у нее будут только разрешения на просмотр.

Разрешения по умолчанию для папок в новом проекте

По умолчанию в новом проекте MicroStrategy пользователям разрешено сохранять объекты только в своих личных папках. Только административные пользователи могут сохранять объекты в каталоге общих папок в проекте MicroStrategy. Папки в новом проекте создаются со следующими ACL по умолчанию:

| • | Папка Public Objects, папка Schema Objects |

| ▫ | Администратор: Полный доступ |

| ▫ | Администратор: по умолчанию |

Это означает, что новые пользователи, входящие в группу «Все», могут просматривать объекты в папке «Общедоступные объекты», просматривать их определения и использовать их в определениях других объектов (например, создавать отчет с общедоступной метрикой). ), и выполнять их (составлять отчеты).Однако новые пользователи не могут удалять эти объекты, а также создавать или сохранять новые объекты в этих папках.

), и выполнять их (составлять отчеты).Однако новые пользователи не могут удалять эти объекты, а также создавать или сохранять новые объекты в этих папках.

Это означает, что новые пользователи могут создавать объекты в этих папках и иметь полный контроль над этими объектами.

Разрешения и оформление отчета / документа

К выполнению отчета и документа относятся два разрешения: разрешение на использование и выполнение. Они имеют следующие эффекты:

| • | Разрешение Использование позволяет пользователю ссылаться на объект или использовать его при изменении другого объекта. Это разрешение проверяется во время разработки объекта и при выполнении отчетов для Intelligent Cube. Это разрешение проверяется во время разработки объекта и при выполнении отчетов для Intelligent Cube. |

| • | Разрешение Execute позволяет пользователю выполнять отчеты или документы, использующие объект. Это разрешение проверяется только во время выполнения отчета / документа. |

Пользователь может иметь четыре разных уровня доступа к объекту, используя эти два новых разрешения:

| • | Разрешения на использование и выполнение: пользователь может использовать объект для создания новых отчетов и может выполнять отчеты, содержащие объект. |

| • | Только разрешение на выполнение: пользователь может выполнять ранее созданные отчеты, содержащие объект, но не может создавать новые отчеты, использующие этот объект. Если объект является интеллектуальным кубом, пользователь не может выполнять отчеты для этого интеллектуального куба. |

| • | Только разрешение на использование: пользователь может создавать отчеты с помощью объекта, но не может выполнять эти отчеты. |

Пользователь с разрешениями на просмотр, чтение и использование (но не на выполнение) для Intelligent Cube может создавать и выполнять отчеты, которые используют этот Intelligent Cube, но не может публиковать Intelligent Cube.

| • | Разрешение «Ни на использование, ни на выполнение»: пользователь не может создавать отчеты, содержащие объект, и не может выполнять такие отчеты, даже если у пользователя есть права на выполнение для отчета. |

Интерпретация прав доступа при выполнении отчета / документа

Возможность выполнения отчета или документа определяется тем, есть ли у пользователя разрешение на выполнение для отчета и разрешение на выполнение для объектов, используемых для определения этого отчета. В частности, разрешение на выполнение требуется для всех атрибутов, настраиваемых групп, консолидаций, запросов, показателей, фактов, фильтров, шаблонов и иерархий, используемых для определения отчета или документа. Разрешения не проверяются для преобразований и функций, используемых для определения отчета.

Если у пользователя нет доступа к атрибуту, настраиваемой группе, консолидации, подсказке, факту, фильтру, шаблону или иерархии, используемым для определения отчета, выполнение отчета завершается ошибкой.

Если у пользователя нет доступа к метрике, используемой для определения отчета, выполнение отчета продолжается, но метрика не отображается в отчете для этого пользователя.

Это усовершенствование обеспечивает более точный контроль доступа при выполнении отчетов. Один и тот же отчет можно развернуть для многих пользователей, которые получают разные результаты в зависимости от их соответствующих разрешений на метрики.

списков контроля доступа и персонализированные траектории детализации в MicroStrategy Web

Вы можете управлять тем, какие пути детализации атрибутов пользователи видят в отчетах.Вы можете определить, могут ли пользователи видеть все пути детализации для атрибута или только те, к которым у них есть доступ. Вы определяете этот доступ с помощью флажка Включить персонализированные веб-пути детализации в редакторе конфигурации проекта, категория Определение проекта : Бурение . (В Developer щелкните проект правой кнопкой мыши и выберите Project Configuration .)

Если флажок Включить персонализированные пути детализации в Интернете снят (и, таким образом, включено кэширование XML), атрибуты, по которым могут переходить все пользователи MicroStrategy Web, сохраняются в кэше XML отчета. В этом случае пользователи видят все пути детализации атрибутов независимо от того, есть ли у них доступ к ним или нет. Когда пользователь выбирает путь детализации атрибута, Intelligence Server проверяет, есть ли у пользователя доступ к атрибуту. Если у пользователя нет доступа (например, из-за списков контроля доступа), детализация не выполняется, и пользователь видит сообщение об ошибке.

В качестве альтернативы, если вы установите флажок Включить персонализированные веб-пути детализации , во время создания результатов отчета (не во время детализации) Intelligence Server проверяет, к каким атрибутам пользователь может получить доступ, и создает XML отчета только с разрешенными атрибуты.Таким образом, пользователи видят только свои доступные пути детализации и не могут пытаться выполнить действие детализации, которое запрещено. Если этот параметр включен, вы можете увидеть снижение производительности Intelligence Server. Это связано с тем, что он должен создавать XML для каждой комбинации отчет / пользователь, а не использовать кэшированный XML.

Дополнительные сведения о кэшировании XML см. В разделе Типы кэшей результатов.

Управление доступом к функционалу: Привилегии

Как обсуждалось ранее в этой главе, в сообществе пользователей есть разные типы пользователей и групп.Вы как системный администратор обязаны назначать права пользователям и группам. Они дают вам полный контроль над пользовательским интерфейсом.

Привилегии предоставляют пользователям доступ к определенным функциям MicroStrategy. Например, привилегия Create Metric позволяет пользователю использовать Metric Editor для создания новой метрики, а привилегия Monitor Caches позволяет пользователю просматривать информацию о кэше в Cache Monitor.

Например, привилегия Create Metric позволяет пользователю использовать Metric Editor для создания новой метрики, а привилегия Monitor Caches позволяет пользователю просматривать информацию о кэше в Cache Monitor.

Существует специальная привилегия — Обход всех проверок доступа к объектам.Пользователи с этой привилегией могут игнорировать разрешения на управление доступом и считаются имеющими полный контроль над всеми объектами. Для получения информации о разрешениях см. Управление доступом к объектам: разрешения.

В зависимости от своих привилегий пользователи и группы пользователей могут выполнять различные типы операций в системе MicroStrategy. Если у пользователя нет определенной привилегии, он не имеет доступа к функциям этой привилегии.Вы можете увидеть, какие пользователи используют определенные привилегии, с помощью Менеджера лицензий (см. Использование Менеджера лицензий).

Большинство привилегий может быть предоставлено в рамках определенного проекта или для всех проектов. Некоторые административные привилегии, такие как «Настроить членство в группе», не применяются к конкретным проектам и могут быть предоставлены только на уровне источника проекта.

Некоторые административные привилегии, такие как «Настроить членство в группе», не применяются к конкретным проектам и могут быть предоставлены только на уровне источника проекта.

Для получения полного списка привилегий и того, что они контролируют в системе, см. Главу Список привилегий в Руководстве системного администратора.

Назначение привилегий пользователям и группам

Привилегии можно назначать пользователям и группам пользователей напрямую или через роли безопасности. Разница в том, что первый предоставляет функциональные возможности для всех проектов, а второй применяется только в рамках указанного проекта (см. Определение наборов привилегий: роли безопасности).

Для назначения привилегий пользователям или группам

| 1 | В диспетчере пользователей разработчика отредактируйте пользователя с помощью редактора пользователей или отредактируйте группу с помощью редактора групп. |

| 2 | Разверните Определение пользователя или Определение группы , а затем выберите Доступ к проекту . |

| 3 | Установите флажки, чтобы предоставить права пользователю или группе. |

Вместо того, чтобы назначать эти привилегии отдельным пользователям и группам, вам может быть проще создать роли безопасности (наборы привилегий) и назначить их пользователям и группам. Затем вы можете назначать дополнительные привилегии индивидуально, когда есть исключения. Дополнительные сведения о ролях безопасности см. В разделе Определение наборов привилегий: роли безопасности.

Затем вы можете назначать дополнительные привилегии индивидуально, когда есть исключения. Дополнительные сведения о ролях безопасности см. В разделе Определение наборов привилегий: роли безопасности.

Назначение привилегий сразу нескольким пользователям

Вы можете предоставлять, отзывать и заменять существующие привилегии пользователей, групп пользователей или ролей безопасности с помощью диалогового окна «Найти и заменить привилегии».Это диалоговое окно позволяет вам искать пользователя, группу пользователей или роль безопасности и изменять их права в зависимости от задач, необходимых для их работы.

Например, ваша организация обновляет Flash на всех компьютерах пользователей. Пока не завершится обновление Flash, пользователи не смогут экспортировать отчеты во Flash. Вы можете использовать «Найти и заменить привилегии», чтобы отозвать привилегию «Экспорт во Flash», назначенную пользователям, а после завершения обновления вы можете снова предоставить привилегию пользователям.

Чтобы получить доступ к диалоговому окну «Найти и заменить привилегии», в приложении «Разработчик» щелкните правой кнопкой мыши Диспетчер пользователей и выберите Найти и заменить привилегии . Откроется диалоговое окно «Найти и заменить привилегии». Подробные инструкции о том, как найти и заменить привилегии, см. В Справке разработчика MicroStrategy.

Как наследуются привилегии?

Права пользователя в рамках данного проекта включают следующее:

Группы также наследуют привилегии от своих родительских групп.

| • | Привилегии, назначенные любым ролям безопасности, назначенным группе, членом которой является пользователь |

Предопределенные группы пользователей и привилегии

MicroStrategy поставляется с несколькими предопределенными группами пользователей. Полный список и объяснение этих групп см. В разделе «О группах пользователей MicroStrategy». Эти группы обладают следующими привилегиями:

| • | Все, общедоступные / гостевые, сторонние пользователи, общедоступные / гостевые пользователи LDAP и пользователи LDAP не имеют заранее определенных привилегий. |

| • | Предопределенные группы пользователей на основе продуктов обладают всеми привилегиями, связанными с их соответствующими продуктами. Список этих групп см. В разделе «О группах пользователей MicroStrategy». Список этих групп см. В разделе «О группах пользователей MicroStrategy». |

International Users является членом следующих групп по продуктам: Analyst, Mobile User, Web Reporter и Web Analyst.У него есть привилегии, связанные с этими группами.

| • | Системные мониторыи его группы участников имеют привилегии, основанные на их ожидаемых ролях в компании. Чтобы просмотреть привилегии, назначенные каждой группе, щелкните группу правой кнопкой мыши и выберите Предоставить доступ к проектам . |

Как предопределенные группы пользователей наследуют привилегии

Несколько предопределенных групп пользователей образуют иерархии, которые позволяют группам наследовать привилегии от любых групп на более высоком уровне иерархии. Эти иерархии выглядят следующим образом:

Эти иерархии выглядят следующим образом:

— Web Professional

В случае групп пользователей MicroStrategy Web Web Analyst наследует привилегии Web Reporter.Web Professional наследует права как Web Analyst, так и Web Reporter. Группа пользователей Web Professional имеет полный набор привилегий MicroStrategy Web.

В случае групп пользователей MicroStrategy Developer, разработчик наследует привилегии аналитика и, следовательно, имеет больше привилегий, чем аналитики.

| ▫ | различные группы системных мониторов |

Различные группы пользователей системных мониторов наследуют привилегии группы пользователей системных мониторов и, следовательно, имеют больше прав, чем системные мониторы. У каждой есть свой собственный набор привилегий, кроме того, которые не используются другими группами системных мониторов.

У каждой есть свой собственный набор привилегий, кроме того, которые не используются другими группами системных мониторов.

Эта группа наследует права групп Analyst, Mobile User, Web Reporter и Web Analyst.

Вам это помогло?да

ИксОтлично!

Спасибо, что нашли время дать нам отзыв.

Waren Ihnen die Informationen hilfreich?» alt=»Yes, this article was helpful.»/> Ja

ИксGroßartig!

Vielen Dank, das Sie sich die Zeit genommen haben, uns Ihr Feedback mitzuteilen.

Ces information vous ont-elles été utiles?Oui

ИксSuperbe!

Merci de Nous Avoir Accordé un peu de votre temps.

Sì

ИксPerfetto!

Grazie per avere dedicato del tempo per fornirci un tuo commento.

¿Le ha resultado útil?» alt=»Yes, this article was helpful.»/> Да

Икс¡Genial!

Gracias por dedicar su tiempo a proporcionarnos sus comentarios.

Você achou isso útil?Сим

ИксÓtimo!

Obrigado por aproveitar o tempo para nos dar alguns comentários.

役 に 立 ち ま し た か?» alt=»Yes, this article was helpful.»/> は い

Иксあ り が と う ご ざ い ま す。

お 時間 を 割 い て ご お せ い た だ き 誠 に が と う ご ざ い ま す。

도움 이 되었습니까?예

Икс수고 하셨습니다.

피드백 을 위해 시간 내 주셔서 감사 합니다.

您 觉得 这篇 文章 有用 吗?» alt=»Yes, this article was helpful.»/> 是

Икс好 极 了!

感谢 您 抽出 时间 给 我们 提供 一些 反馈。

Создание / обслуживание групп и назначение прав | Управление доступом в Metric Insights

Привилегии, а также разрешения, назначенные группе, наследуются всеми членами группы.

- Привилегии определяют, может ли пользователь использовать определенные функции и / или устанавливать выбранные личные Предпочтения . Их может предоставить только редактор группы .

- Разрешения используются для предоставления доступа к определенным объектам и данным. Они могут быть предоставлены либо из Group Editor , либо из Editor выбранного объекта.

«Группа по умолчанию » — единственная группа , которая создается автоматически при первой установке Metric Insights. По желанию, новые пользователи могут быть по умолчанию назначены этой группе при создании их учетной записи, если не выбрана группа или другая группа . Разрешения группы по умолчанию представляют базовый уровень доступа организации, предоставляемый ее членам.

Существует также особый тип Group , называемый « All Access Group », который предоставляет своим членам View Access для всех элементов и Dimensions в Metric Insights.Эта опция устанавливается при создании или ведении Group .

Пользователь может быть создан без назначения группе или может быть добавлен в одну или несколько групп . При назначении нескольким группам пользователи наследуют права и разрешения от каждой группы , членами которой они являются.

В этой статье рассказывается о создании или обслуживании группы , а также о назначении привилегий и разрешений .

«Полный доступ» Члены группы наследуют Доступ для просмотра ко всем доступным элементам, измерениям, значениям измерений и элементам в категориях. Все дополнительные особые привилегии, наборы данных, папки, календари событий, цели и другие объекты должны быть назначены вручную.

для показателей — Таблица

Метрики — это тип содержимого Таблицы, который отслеживает значение агрегированного показателя, такого как сумма продаж. Поскольку метрики часто обновляются и отображают свое текущее значение в удобном для восприятия формате, они полезны для мониторинга данных.Чтобы узнать больше о том, как пользователи работают с метриками, см. Создание метрик и устранение неполадок.

Убедитесь, что пользователи могут создавать показатели

Когда метрики включены для сайта, все пользователи с ролью сайта Creator или Explorer (может публиковать) могут создавать метрики, если у них есть правильные разрешения.

Метрики создаются из существующих представлений на сайте Tableau. Чтобы пользователи могли создавать показатели для представления, убедитесь, что:

Отключить метрики для сайта

Метрики по умолчанию включены на всех сайтах. Вы можете отключить показатели для каждого сайта.

Вы можете отключить показатели для каждого сайта.

- На сайте, где вы хотите отключить метрики, на панели навигации нажмите «Настройки».

- В разделе «Тип содержимого метрик» снимите флажок «Включить метрики».

- Щелкните Сохранить.

При отключении типа контента метрики метрики больше не отображаются на сайте. Данные для любых существующих метрик сохраняются, но эти метрики больше не обновляются.Если вы снова включите метрики, они снова появятся и возобновят обновление.

Управление метриками

Хотя метрики создаются из представления, они не привязаны к представлению, как предупреждения или подписки. Это означает, что вы можете управлять метриками аналогично тому, как вы управляете книгами, путем переименования, перемещения, пометки, удаления или установки разрешений для метрики.

Найдите метрики, которыми нужно управлять, перемещаясь по иерархии проекта или используя следующие пути.

- Чтобы просмотреть все показатели на сайте: перейдите в раздел «Обзор» и выберите «Все показатели».

- Чтобы просмотреть метрики, созданные из представлений в книге: откройте книгу, затем выберите вкладку Подключенные метрики.

- Чтобы просмотреть показатели, относящиеся к поисковому запросу: выполните поиск, затем выберите вкладку «Показатели».

Сбой адреса и приостановленное обновление метрики

Обновление метрики может завершиться ошибкой по одной из следующих причин.

- Подключенное представление было удалено или изменено.

- Разрешения для подключенного представления изменены.

- Пароль для источника данных больше не внедрен или более недействителен.

- Возникла временная проблема с подключением, которая решится сама собой.

Для получения дополнительной информации о том, почему не удается обновить метрики, и о том, что пользователи могут сделать, чтобы их исправить, см. Исправление ошибок при обновлении.

Поощряйте пользователей перезаписывать метрику, если подключенное представление было изменено таким образом, что обновление не удалось, но представление все еще доступно. Пользователи могут перезаписать метрику, создав метрику с тем же именем в том же проекте, что и существующая метрика.

Возобновление приостановленных обновлений

Если причина сбоя устранена, например, путем внедрения правильного пароля для источника данных, вы можете возобновить обновление метрики.

- Найдите соответствующий показатель. Показатели с приостановленными обновлениями отображают текст «Обновление приостановлено» вместо времени последнего обновления в виде сетки и списка.

- В предупреждающем сообщении нажмите «Возобновить обновление».

Tableau пытается выполнить обновление. Если эта попытка окажется успешной, вы получите подтверждение, и обновление возобновится по расписанию. Если попытка не удалась, обновление остается приостановленным.Вы или владелец метрики можете удалить или перезаписать метрику или сохранить ее для ссылки на исторические данные.

Отслеживайте активность показателей с помощью административных представлений

Используйте административные представления Tableau Online для отслеживания активности показателей.

Для отслеживания активности обновления метрики:

- На панели навигации щелкните Состояние сайта.

- Выберите панель мониторинга «Фоновые задачи для без извлечения».

- Фильтр для задач «Найти метрики для обновления» или «Обновить все метрики в представлении». Для получения дополнительной информации см. Фоновые задачи для не извлечений.

Чтобы отслеживать больше событий метрики, создайте настраиваемое представление с помощью Admin Insights. Подключитесь к источнику данных Admin Insights TS Events и используйте измерение Event Name , чтобы увидеть следующие события: создать показатель, удалить показатель, переместить показатель из, переместить показатель в и обновить показатель.Для получения дополнительной информации см. Использование Admin Insights для создания настраиваемых представлений.

Роли и разрешения пользователей

В этом разделе описаны различия между ролями пользователей в рабочем пространстве TMetric.

Рабочее пространство TMetric — это устройство в системе TMetric, в котором один или несколько пользователей отслеживают свое рабочее время. Каждый пользователь в рабочей области имеет свой собственный профиль пользователя, содержащий личные настройки пользователя. Пользователи могут иметь одну или несколько из следующих ролей в рабочей области: постоянный член, руководитель группы, менеджер проекта, представитель клиента, администратор и владелец.

Роли рабочего пространства

Член команды

Член команды — это пользователь с минимальными правами доступа. Члены команды могут:

Член группы не имеет разрешения на просмотр Выплачиваемая сумма в сводке задач , Сводка проектов и Подробные отчеты .

В отчетах Сводка группы и Сводка активности они могут видеть только свои собственные данные.

Администратор

Администратор — это администратор рабочего пространства TMetric. Администратор может:

Администратор может:

У администратора есть разрешение на просмотр любых данных во всех отчетах.

Владелец

Собственник — это фактический владелец рабочего места. Владелец имеет максимальные права доступа. В частности, собственник может:

- Делать все, что может член команды

- Делать все, что может админ

- Удалить рабочую область TMetric

- Купить, изменить и продлить подписку

Владелец имеет разрешение просматривать любые данные во всех отчетах.

Представитель клиента

Представитель клиента — это человек, которого приглашают в рабочее пространство TMetric для наблюдения за проектами клиента. Представитель клиента может:

- Просмотр подробного отчета , Сводка по проектам и Сводка задач предоставляет отчеты только для проектов, принадлежащих клиенту, которого они представляют.

Представитель клиента не имеет разрешения на просмотр отчета Сводка группы и показателей проекта в отчетах.

В приведенном ниже списке показаны роли в определенной области, назначенные пользователям в пределах области. В TMetric область действия — это либо группа пользователей, либо проект.

Роли в проекте и команде

Руководитель группы

Руководитель группы — это человек, который следит за работой команды. Командные лидеры могут:

Назначить пользователю роль руководителя группы

- Перейдите к Workspace , а затем щелкните Teams .

- Щелкните нужную команду.

- На странице Изменить группу щелкните ссылку Добавить руководителя группы .

- Отметьте нужного пользователя и нажмите Добавить .

- Щелкните Сохранить .

Примечание: Если руководитель группы не добавлен в команду, пользователь будет видеть рабочее время других участников, но не сможет работать с ними над одними и теми же проектами. Если вы добавляете команду в проект, руководитель группы не будет добавлен в проект вместе с ними.

Если вы добавляете команду в проект, руководитель группы не будет добавлен в проект вместе с ними.

Руководитель проекта

Менеджер проекта — это пользователь, который курирует проект. Руководители проектов могут:

Назначить пользователю роль менеджера проекта

- Перейдите к Проекты в главном меню.

- Щелкните имя нужного проекта в списке.

- На странице Edit Project перейдите в раздел Team .

- Щелкните меню рядом с пользователем и выберите Is Manager .

ролей, разрешений и безопасности в Azure Monitor — Azure Monitor

- 9 минут на чтение

В этой статье

Примечание

В эту статью добавлен модуль Azure Az PowerShell. Модуль Az PowerShell

рекомендуемый модуль PowerShell для взаимодействия с Azure. Чтобы начать работу с Az

Модуль PowerShell см. В разделе Установка Azure PowerShell. Чтобы узнать, как

чтобы перейти на модуль Az PowerShell, см.

Перенесите Azure PowerShell из AzureRM в Az.

Многим командам необходимо строго регулировать доступ к данным и настройкам мониторинга. Например, если у вас есть члены команды, которые работают исключительно над мониторингом (инженеры поддержки, инженеры DevOps), или если вы используете поставщика управляемых услуг, вы можете предоставить им доступ только к данным мониторинга, ограничив их возможность создавать, изменять или удалить ресурсы.В этой статье показано, как быстро применить встроенную роль мониторинга Azure к пользователю в Azure или создать собственную настраиваемую роль для пользователя, которому требуются ограниченные разрешения на мониторинг. Затем в нем обсуждаются соображения безопасности для ресурсов, связанных с Azure Monitor, и способы ограничения доступа к данным, которые они содержат.

Встроенные роли мониторинга

Встроенные ролиAzure Monitor предназначены для ограничения доступа к ресурсам в подписке, при этом позволяя тем, кто отвечает за инфраструктуру мониторинга, получать и настраивать необходимые данные.Azure Monitor предоставляет две стандартные роли: читатель мониторинга и участник мониторинга.

Считыватель мониторинга

Люди, которым назначена роль «Читатель мониторинга», могут просматривать все данные мониторинга в подписке, но не могут изменять какие-либо ресурсы или параметры, относящиеся к ресурсам мониторинга. Эта роль подходит для пользователей в организации, таких как инженеры службы поддержки или эксплуатации, которым необходимо:

- Просматривайте панели мониторинга на портале и создавайте свои собственные частные панели мониторинга.

- Просмотр правил предупреждений, определенных в предупреждениях Azure

- Запрос метрик с помощью REST API Azure Monitor, командлетов PowerShell или кроссплатформенного интерфейса командной строки.

- Запросите журнал активности с помощью портала, REST API Azure Monitor, командлетов PowerShell или кроссплатформенного интерфейса командной строки.

- Просмотрите параметры диагностики для ресурса.

- Просмотрите профиль журнала для подписки.

- Просмотр настроек автомасштабирования.

- Просмотр активности и настроек предупреждений.

- Доступ к данным Application Insights и просмотр данных в AI Analytics.

- Поиск данных рабочей области Log Analytics, включая данные об использовании рабочей области.

- Просмотр групп управления Log Analytics.

- Получите схему поиска в рабочей области Log Analytics.

- Список пакетов мониторинга в рабочей области Log Analytics.

- Получение и выполнение сохраненных поисков в рабочей области Log Analytics.

- Получите конфигурацию хранилища рабочей области Log Analytics.

Примечание

Эта роль не предоставляет доступ для чтения к данным журнала, которые были переданы в концентратор событий или сохранены в учетной записи хранения. См. Ниже информацию о настройке доступа к этим ресурсам.

См. Ниже информацию о настройке доступа к этим ресурсам.

Участник мониторинга

Люди, которым назначена роль участника мониторинга, могут просматривать все данные мониторинга в подписке и создавать или изменять параметры мониторинга, но не могут изменять какие-либо другие ресурсы. Эта роль является надмножеством роли «Читатель мониторинга» и подходит для членов группы мониторинга организации или поставщиков управляемых услуг, которые, помимо указанных выше разрешений, также должны уметь:

- Публикуйте панели мониторинга как общую.

- Установить параметры диагностики для ресурса. *

- Установите профиль журнала для подписки. *

- Установите действие и параметры правил предупреждений с помощью предупреждений Azure.

- Создание веб-тестов и компонентов Application Insights.

- Список общих ключей рабочей области Log Analytics.

- Включение или отключение пакетов мониторинга в рабочей области Log Analytics.

- Создавайте, удаляйте и выполняйте сохраненные поисковые запросы в рабочей области Log Analytics.

- Создайте и удалите конфигурацию хранилища рабочей области Log Analytics.

* пользователю также должно быть отдельно предоставлено разрешение ListKeys на целевой ресурс (учетная запись хранения или пространство имен концентратора событий) для установки профиля журнала или параметров диагностики.

Примечание

Эта роль не предоставляет доступ для чтения к данным журнала, которые были переданы в концентратор событий или сохранены в учетной записи хранения. См. Ниже информацию о настройке доступа к этим ресурсам.

Разрешения на мониторинг и настраиваемые роли Azure

Если указанные выше встроенные роли не соответствуют точным потребностям вашей команды, вы можете создать настраиваемую роль Azure с более детальными разрешениями.Ниже приведены общие операции Azure RBAC для Azure Monitor с их описанием.

| Эксплуатация | Описание |

|---|---|

| Microsoft. | Чтение / запись / удаление групп действий. |

| Microsoft.Insights / ActivityLogAlerts / [чтение, запись, удаление] | Чтение / запись / удаление предупреждений журнала активности. |

| Microsoft.Insights / AlertRules / [чтение, запись, удаление] | Чтение / запись / удаление правил предупреждений (из классических предупреждений). |

| Microsoft.Insights / AlertRules / Incidents / Read | Список инцидентов (история сработавших правил предупреждений) для правил предупреждений. Это относится только к порталу. |

| Microsoft.Insights / AutoscaleSettings / [чтение, запись, удаление] | Чтение / запись / удаление настроек автомасштабирования. |

| Microsoft.Insights / DiagnosticSettings / [чтение, запись, удаление] | Чтение / запись / удаление диагностических настроек. |

| Майкрософт. | Перечислить все возможные категории в журнале активности. Используется порталом Azure. |

| Microsoft.Insights / eventtypes / digestevents / Читать | Это разрешение необходимо пользователям, которым требуется доступ к журналам активности через портал. |

| Microsoft.Insights / eventtypes / values / Читать | Список событий журнала активности (событий управления) в подписке. Это разрешение применимо как к программному, так и к портальному доступу к журналу активности. |

| Microsoft.Insights / ExtendedDiagnosticSettings / [чтение, запись, удаление] | Чтение / запись / удаление настроек диагностики для журналов сетевого потока. |

| Microsoft.Insights / LogDefinitions / Читать | Это разрешение необходимо пользователям, которым требуется доступ к журналам активности через портал. |

| Microsoft.Insights / LogProfiles / [чтение, запись, удаление] | Чтение / запись / удаление профилей журнала (потоковая передача журнала активности в концентратор событий или учетную запись хранения). |

| Microsoft.Insights / MetricAlerts / [чтение, запись, удаление] | Чтение / запись / удаление метрических предупреждений в режиме, близком к реальному времени |

| Microsoft.Insights / MetricDefinitions / Read | Чтение определений показателей (список доступных типов показателей для ресурса). |

| Microsoft.Insights / Metrics / Read | Считывание показателей для ресурса. |

| Microsoft.Insights / Register / Action | Зарегистрируйте поставщика ресурсов Azure Monitor. |

| Microsoft.Insights / ScheduledQueryRules / [чтение, запись, удаление] | Чтение / запись / удаление предупреждений журнала в Azure Monitor. |

Примечание

Для доступа к предупреждениям, параметрам диагностики и показателям ресурса необходимо, чтобы у пользователя был доступ на чтение к типу и области действия этого ресурса. Для создания («записи») параметра диагностики или профиля журнала, который архивируется в учетную запись хранения или передает потоки в концентраторы событий, у пользователя также должно быть разрешение ListKeys на целевой ресурс.

Например, используя приведенную выше таблицу, вы можете создать настраиваемую роль Azure для «Читателя журнала действий», например:

$ role = Get-AzRoleDefinition "Читатель"

$ role.Id = $ null

$ role.Name = "Читатель журнала активности"

$ role.Description = "Может просматривать журналы активности."

$ role.Actions.Clear ()

$ role.Actions.Add ("Microsoft.Insights / eventtypes / *")

$ role.AssignableScopes.Clear ()

$ role.AssignableScopes.Add ("/ subscriptions / mySubscription")

New-AzRoleDefinition -Role $ роль

Вопросы безопасности для данных мониторинга

Данные мониторинга — особенно файлы журналов — могут содержать конфиденциальную информацию, такую как IP-адреса или имена пользователей.Данные мониторинга из Azure представлены в трех основных формах:

- Журнал активности, в котором описаны все действия уровня управления в вашей подписке Azure.

- журналов ресурсов, которые представляют собой журналы, создаваемые ресурсом.

- Метрики, которые генерируются ресурсами.

Все три этих типа данных могут храниться в учетной записи хранения или передаваться в концентратор событий, оба из которых являются ресурсами Azure общего назначения. Поскольку это ресурсы общего назначения, создание, удаление и доступ к ним является привилегированной операцией, зарезервированной для администратора.Мы предлагаем вам использовать следующие методы для мониторинга ресурсов, связанных с предотвращением неправильного использования:

- Используйте одну выделенную учетную запись хранения для данных мониторинга. Если вам нужно разделить данные мониторинга на несколько учетных записей хранения, никогда не делитесь использованием учетной записи хранения между данными мониторинга и данными, не относящимися к мониторингу, так как это может непреднамеренно дать тем, кому нужен только доступ к данным мониторинга (например, сторонний SIEM) доступ к неконтролируемым данным.

- Используйте единое выделенное пространство имен служебной шины или концентратора событий для всех параметров диагностики по той же причине, что и выше.

- Ограничьте доступ к связанным с мониторингом учетным записям хранения или концентраторам событий, поместив их в отдельную группу ресурсов, и используйте область в своих ролях мониторинга, чтобы ограничить доступ только к этой группе ресурсов.

- Никогда не предоставляйте разрешение ListKeys для учетных записей хранения или концентраторов событий в рамках подписки, если пользователю нужен только доступ к данным мониторинга. Вместо этого предоставьте эти разрешения пользователю в области ресурса или группы ресурсов (если у вас есть выделенная группа ресурсов мониторинга).

Ограничение доступа к учетным записям хранения, связанным с мониторингом