как мы реализовали DNS-хостинг в «Mail.Ru для бизнеса» / Хабр

В прошлом году мы запустили бесплатный DNS-хостинг на «Mail.Ru для бизнеса», а недавно он вышел из бета-тестирования. Сегодня я хочу рассказать, как мы его делали, какие технические решения принимались, и немного о том, как мы запускались на всю аудиторию.

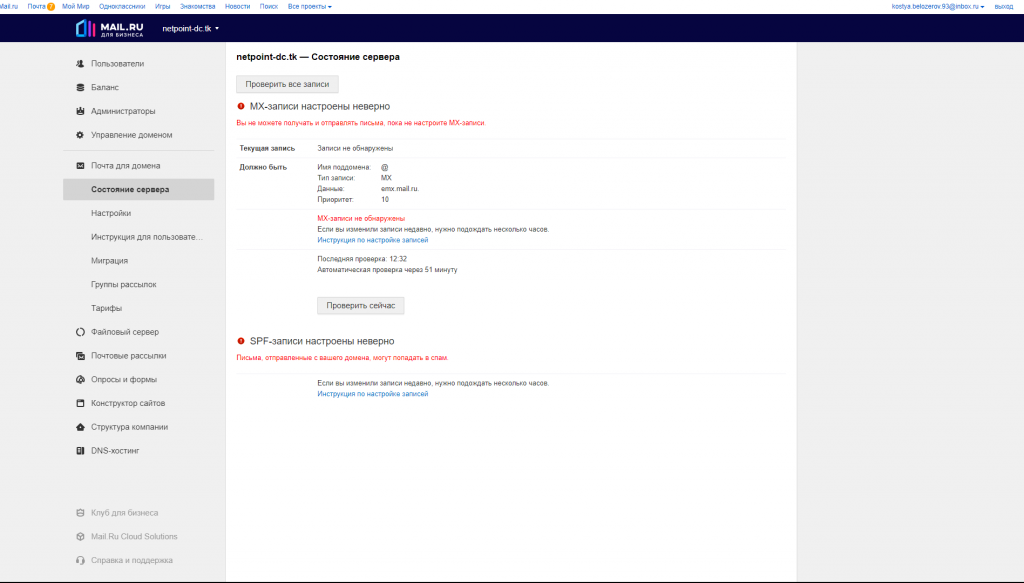

Мы внимательно прислушиваемся к пожеланиям наших пользователей и ведем учет всех хотелок. В этом списке DNS-хостинг стабильно держался в первых строчках. В результате мы решили две задачи: реализовали дополнительную услугу, о которой просили многие, и добавили еще один способ подтверждения домена для новых клиентов. К тому же после перехода на наш DNS-хостинг все необходимые для работы почты DNS-записи добавляются автоматически.

При выборе DNS-сервера мы ориентировались на скорость, потребляемые ресурсы и удобство работы. Очень хотелось, чтобы он умел работать с БД из коробки. Рассматривались BIND, NSD и PowerDNS.

BIND — самый популярный сервер, имеет хорошую документацию, и, наверное, можно найти ответ на любой вопрос по нему. Однако он не умеет работать с БД из коробки. Есть, конечно, DLZ-патч, но последнее обновление датируется 2013 годом. Не отличается высокой производительностью.

NSD — безусловный лидер по скорости и потребляемым ресурсам, но вот ни с чем, кроме файлов, он работать не умеет. На практике это значит, что нужно писать скрипт, который с периодичностью достает все записи из базы, пишет их в файл и делает reload NSD.

PowerDNS имеет хорошую производительность, умеренно использует ресурсы сервера. Имеет много полезных и не очень родных патчей. Умеет работать с PostgreSQL из коробки.

В конечном счете при выборе между высокой производительностью NSD и хорошей производительностью и простотой работы PowerDNS победил PowerDNS.

Работать с PowerDNS — одно удовольствие: вносишь изменения в БД, а он сам их подхватывает. К тому же, так как все данные берутся из базы, не приходится настраивать master-slave на стороне PowerDNS, а можно переложить их репликацию на базу.

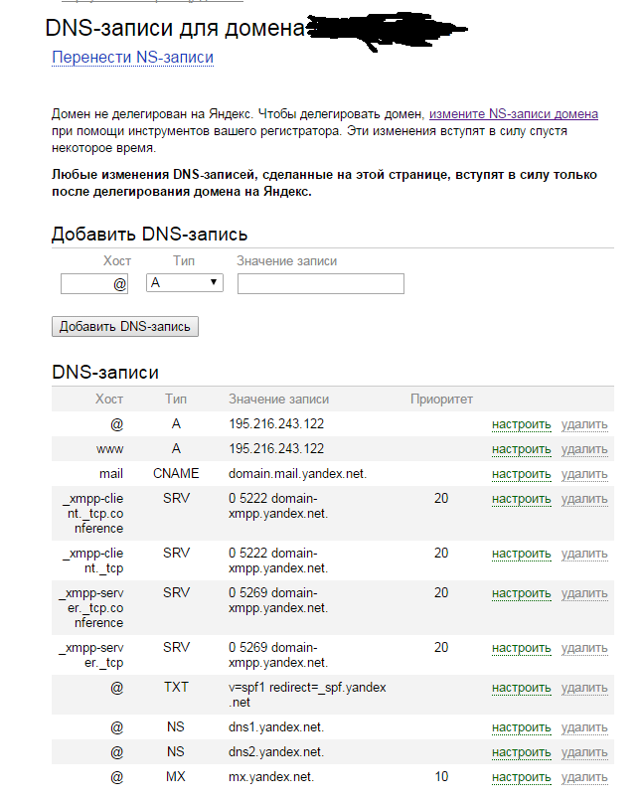

Для подтверждения домена мы выдаем две NS-записи — например, moscow.ens.mail.ru и spb.ens.mail.ru. Откуда взялись города? Чтобы объяснить это, нужно сначала рассказать о задаче, которую мы пытались решить.

Мы стремились сделать регистрацию на «Mail.Ru для бизнеса» простой и удобной. Сейчас она работает следующим образом. Предположим, вы владеете доменом bestcompanyever.ru и хотите зарегистрироваться. Вы добавляете домен bestcompanyever.ru на нашем сайте, мы выдаем вам пару доменов для NS-записей. После того как вы их пропишете, вам станет доступно управление почтой и DNS-записями.

Однако возможна ситуация, когда два человека попытаются зарегистрировать bestcompanyever.ru в одно и то же время. Для таких случаев необходим алгоритм, который позволит выявлять настоящего владельца домена и выдавать ему права на управление почтой и DNS-сервером для этого домена.

Самое простое решение — выдавать имена в стандартном формате: dns1.mail.

Каждый, кто регистрируется в «Mail.Ru для бизнеса», получает одну запись из каждого списка. Это дает 2500 уникальных комбинаций, что гарантирует однозначную идентификацию владельца домена, даже если несколько человек пытаются зарегистрировать один домен.

После того как регистрация завершена, имена серверов теряют техническое значение. Независимо от того, по какому из адресов придет запрос, мы всегда отдадим запрашиваемые записи.

Перебор

Теоретически злоумышленник мог бы начать процедуры регистрации одного и того же домена под 2500 аккаунтами и получить все возможные вариации пар NS-имен. Когда пришел бы настоящий владелец домена и начал процедуру регистрации, ему досталась бы пара из уже занятых злоумышленником. И тогда после добавления их у регистратора и автоматической проверки мы активировали бы домен, зарегистрированный на злоумышленника.

Безусловно, этот сценарий сложный, дорогой, и в целом доменов, из-за которых стоило бы так мучиться, не так уж много. Решили эту проблему следующим образом: добавили ограничение на количество неподтвержденных доменов с одним именем, причем для каждого домена гарантированно генерируется уникальная пара.

Пользуясь случаем, хочу напомнить, что у Mail.Ru Group есть программа поиска уязвимостей. Если ты, пытливый читатель, найдешь баги в DNS-хостинге (как и в целом на biz.mail.ru), ты можешь заработать плюс в карму и денег, подав заявку.

Вся новая функциональность включается для пользователей через систему фич. Это позволяет гибко выкатывать функции, выбирая, каким пользователям дать к ним доступ. Таким образом, мы можем проверять новые фичи на продакшене, не показывая их всем. При необходимости можно включать функции для конкретных пользователей, доменов или определенного процента аудитории.

В случае с DNS-хостингом у нас был список пользователей, которые очень-очень хотели его попробовать. Они были включены в группу закрытого бета-тестирования. Этот шаг позволил нам выявить баги, связанные с редкими кейсами, а также поправить несколько проблем в юзабилити интерфейса.

По окончании закрытого бета-тестирования мы начали открывать доступ к хостингу всем пользователям: сначала 10%, потом 50%, а через неделю — всем нашим клиентам.

Мы создали быстрый и надежный DNS-хостинг и останавливаться на этом не собираемся. В ближайшее время мы планируем запустить DNSSEC. Мы продолжаем улучшать наш хостинг и очень любим, когда нас критикуют. Так что прошу всех, кто уже воспользовался им, рассказать в комментариях о том, что вам хочется улучшить или добавить в хостинге.

А если вы еще не успели попробовать наш сервис — оставляйте комментарии. Первые 100 хабраюзеров получат промокод на регистрацию бесплатного домена в зоне .ru с подключенным сервисом почты и DNS.

blog.cloudflare.com/whats-the-story-behind-the-names-of-cloudflares-name-servers

DKIM-подпись

Переезд в Яндекс 360 для бизнеса

Мы собрали ответы на частые вопросы о том, как перенести данные вашей организации в Яндекс 360 для бизнеса из Google Workspace, Microsoft 365 и других платформ. Смотреть >

С помощью DKIM-подписи получатель письма может удостовериться в том, что оно действительно пришло от предполагаемого отправителя. Чтобы установить DKIM-подпись для писем, отправляемых с вашего домена, создайте для вашего домена TXT-запись с публичным ключом подписи.

Чтобы установить DKIM-подпись для писем, отправляемых с вашего домена, создайте для вашего домена TXT-запись с публичным ключом подписи.

Если вы делегировали домен на серверы Яндекса, DKIM-подпись с публичным ключом будет настроена автоматически.

- Общая инструкция по настройке DKIM-подписи

- Инструкции по настройке DKIM-подписи у некоторых хостинг-провайдеров

Войдите в аккаунт администратора организации.

Перейдите на страницу Домены.

Рядом с именем домена, для которого вы хотите добавить подпись, нажмите Настроить DKIM.

Если нужного домена нет в списке, убедитесь, что он подключен и подтвержден.

В блоке Настройка DKIM-подписи скопируйте значение публичного ключа для вашего домена.

Войдите в панель управления доменом (зоной DNS) на сайте компании, которая предоставляет вам DNS-хостинг.

Создайте TXT-запись со следующими значениями полей (в разных панелях управления названия полей могут отличаться):

Имя поддомена (или Хост) —

mail.. В некоторых панелях управления DNS для публичного ключа DKIM необходимо также указывать домен, например _domainkey

_domainkeymail._domainkey.yourdomain.tld.Значение — текст публичного ключа, который вы скопировали из блока Настройка DKIM-подписи в настройках домена.

Например,

v=DKIM1; k=rsa; t=s; p=MIGfMA0GCSEBtaCOteh5EBqJlKpe...Если требуется заполнить поле TTL, укажите

21600.

Подождите, пока изменения вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Перейдите на страницу настройки домена в Почте для бизнеса и скопируйте значение публичного ключа для вашего домена (см. в общей инструкции по настройке DKIM-подписи).

Откройте страницу https://reg.ru и войдите в ваш аккаунт.

Нажмите кнопку с вашим логином и выберите Домены и услуги.

Нажмите ссылку с именем нужного домена. Откроется страница Управление.

Выберите DNS-серверы и управление зоной.

Добавьте новую TXT-запись со следующими значениями полей:

Подождите, пока изменения вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Перейдите на страницу настройки домена в Почте для бизнеса и скопируйте значение публичного ключа для вашего домена (см. в общей инструкции по настройке DKIM-подписи).

Откройте страницу https://cp.masterhost.ru и войдите в ваш аккаунт.

На панели справа выберите DNS-зоны.

Нажмите ссылку с именем нужного домена. Откроется страница Просмотр DNS-зоны.

Добавьте новую TXT-запись со следующими значениями полей:

Поле MX preference оставьте пустым.

Подождите, пока изменения вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Перейдите на страницу настройки домена в Почте для бизнеса и скопируйте значение публичного ключа для вашего домена (см. в общей инструкции по настройке DKIM-подписи).

Откройте страницу https://mcp.sweb.ru и войдите в ваш аккаунт.

В разделе Управление хостингом нажмите ссылку DNS.

В выпадающем списке выберите нужный домен.

Добавьте новую TXT-запись в разделе Записи для поддоменов со следующими значениями полей:

Подождите, пока изменения вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

Перейдите на страницу настройки домена в Почте для бизнеса и скопируйте значение публичного ключа для вашего домена (см. в общей инструкции по настройке DKIM-подписи).

Откройте страницу https://cp.beget.com и войдите в ваш аккаунт.

Нажмите ссылку DNS.

В выпадающем списке выберите нужный домен.

Нажмите ссылку Добавить подзону. Откроется дополнительное окно.

Добавьте поддомен с именем

mail._domainkey. Появится сообщение об успешном создании поддомена.В нижней части страницы найдите строку с добавленным поддоменом и нажмите значок . DNS-записи поддомена станут доступными для редактирования.

Удалите А-запись, добавленную по умолчанию.

Добавьте новую TXT-запись, в поле txt data которой укажите значение публичного ключа, полученное на странице настройки домена в Почте для бизнеса.

Например,

v=DKIM1; k=rsa; t=s; p=MIGfMA0GCSEBtaCOteh5EBqJlKpe...Подождите, пока изменения вступят в силу. Может потребоваться до 72 часов, чтобы DNS-серверы в интернете обменялись данными о новых DNS-записях.

reg.ru

masterhost.ru

sweb.ru

beget.com

Собственные инструкции провайдеров по настройке DNS-записей:

Timeweb

Hostinger

RedDock

Основные записи DNS для доставки почты и защиты от спама

Для правильной настройки общедоступного почтового сервера для правильной отправки и получения почты необходимо настроить общедоступные записи, чтобы другие почтовые серверы могли найти вас для отправки почты вашим пользователям, и чтобы другие почтовые серверы доверяли вам получать почту. Существуют также записи DNS, предназначенные для защиты вас от спама и для того, чтобы помочь другим серверам поверить в то, что ваш сервер не является хостом для спама. В этой статье мы попытаемся собрать все аспекты DNS в один документ для вашего ознакомления.

В этой статье мы попытаемся собрать все аспекты DNS в один документ для вашего ознакомления.

Провайдер хостинга DNS

Практически все провайдеры хостинга DNS предоставляют интерфейс управления на основе веб-браузера, используемый для изменения ваших записей DNS, и должны предоставить необходимую техническую поддержку, если вы застрянете при попытке изменить любую из записей DNS, обсуждаемых в этой статье. Некоторые распространенные провайдеры DNS-хостинга состоят из таких компаний, как GoDaddy, Network Solutions и DynDNS, и это только три. Возможно, их сотни, так что поищите, если еще не нашли. Многие компании, в том числе ваша собственная, могут предлагать DNS-хостинг от вашего имени, но убедитесь, что они предлагают веб-интерфейс, который позволяет вам иметь некоторый контроль над своими записями DNS, и убедитесь, что они предлагают хорошую техническую поддержку. Все их интерфейсы разные, но они выполняют одну и ту же основную задачу; они позволяют публиковать в Интернете ваши имена хостов и важные записи DNS, такие как упомянутые в этой статье.

Размещение собственного DNS

На портале веб-хостинга DNS можно настроить его так, чтобы он не размещал свой DNS, а вместо этого указывал ваши записи NS в другом месте. Вы можете указать свои NS-записи на другого хостинг-провайдера DNS или на свой собственный DNS-сервер в своем статическом . В этой статье не обсуждается, как это сделать, но если вы указываете его на свои собственные DNS-серверы, находящиеся под вашим непосредственным контролем, вы должны хорошо знать DNS-серверы, которыми вы управляете, или должны иметь доступ к документации, необходимой для создания DNS. записывает себя. Эта статья все еще может оказаться полезной, чтобы вы знали, какие записи вам нужны. Вам по-прежнему могут понадобиться дополнительные ссылки, чтобы узнать, как их создать, если вы не являетесь экспертом по DNS-серверу, которым управляете. Тем не менее, эта статья предназначена в первую очередь для читателей, которые будут использовать веб-службу хостинга DNS с собственной технической поддержкой, чтобы помочь им, если им понадобится помощь с их DNS.

Статический или динамический IP-адрес

Сделайте все возможное, чтобы иметь статический IP-адрес. Очень сложно вести бизнес с динамичным тарифным планом для домашнего пользователя. Если нет альтернативы, можно использовать что-то вроде DynDNS для динамического хостинга DNS, но есть недостатки, которые не рассматриваются в этой статье. В этой статье предполагается, что у вас есть хотя бы один статический IP-адрес. Однако по большей части веб-интерфейс будет аналогичным у хостинг-провайдера с динамическим DNS.

Запись «A»

Запись «A» сопоставляет имя с адресом. Сначала вам понадобится запись A для вашего почтового сервера. Конечно, первым шагом был ваш статический IP-адрес от вашего интернет-провайдера. Например, вы может войти на веб-портал для домена example.com и создать запись «A» для «mail» для адреса 192.0.2.21. Это создаст публикацию mail.example.com в Интернете. Однако почтовые серверы все равно не узнают что сюда отправлять почту.Для этого и нужны записи «MX»

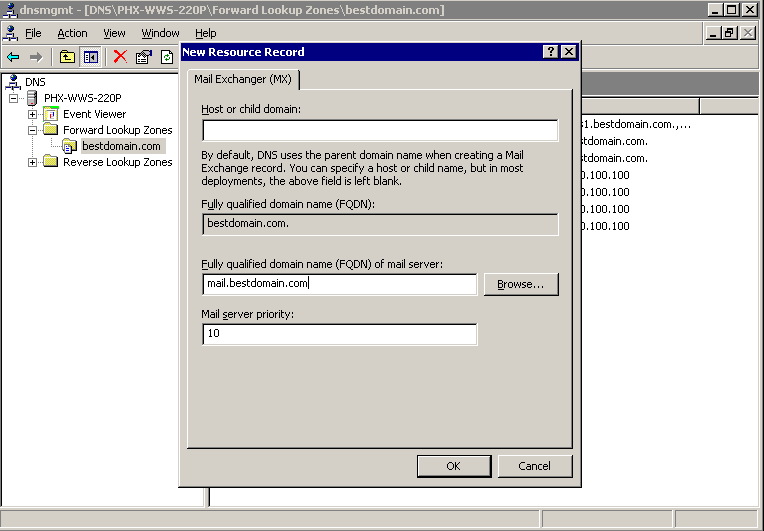

Запись «MX»

Ваш сообщает другим почтовым серверам имя сервера в Интернете для отправки почты для вашего домена. Это свободное текстовое поле, поскольку оно может иметь любое имя, включая имя, которое не является частью вашего домена. например, имя сервера от почтового хостинг-провайдера или почтового спам-фильтра.Если у вас есть сервер Kerio Connect с записью A mail.example.com, вам нужно будет создать запись MX, которая просто говорит .example.com» в качестве значения.

Это свободное текстовое поле, поскольку оно может иметь любое имя, включая имя, которое не является частью вашего домена. например, имя сервера от почтового хостинг-провайдера или почтового спам-фильтра.Если у вас есть сервер Kerio Connect с записью A mail.example.com, вам нужно будет создать запись MX, которая просто говорит .example.com» в качестве значения.

Для получения дополнительной информации см. Что такое запись MX и как она создается?.

Запись «PTR»

Запись PTR представляет собой обратный просмотр, который сопоставляет IP-адрес с именем.

Некоторые почтовые серверы не будут доверять почте, поступающей с вашего сервера, если они не могут выполнить обратный поиск DNS. Это может быть в двух возможных формах. .Большинство почтовых серверов заботятся о том, чтобы запись PTR вообще существовала.Строгие почтовые серверы выполняют поиск вперед по имени, которое ваш почтовый сервер представляет как mail.example. com, проверяют, что это IP-адрес, который считывается из соединения, и выполняют Поиск PTR по этому IP-адресу, чтобы увидеть, разрешается ли он в то же имя.0003

com, проверяют, что это IP-адрес, который считывается из соединения, и выполняют Поиск PTR по этому IP-адресу, чтобы увидеть, разрешается ли он в то же имя.0003

Самый распространенный почтовый сервер, который приходит на ум, — craigslist. AOL также известна тем, что делает эту проверку, и время от времени они меняют свое мнение и снимают эту проверку, но невозможно предсказать, когда они снова установят проверку, потому что они уже несколько раз в прошлом и до сих пор делать иногда.

Запись PTR является более сложной, чем другие, так как может потребоваться более глубокое знание DNS. В данном обсуждении записей PTR предполагается, что вы не управляете своими собственными записями PTR. Это предполагает, что у вас есть лишь небольшое количество IP-адресов, и вы должны позвонить своему интернет-провайдеру и попросить его создать для вас запись PTR. Зная запись A для mail.example.com, вы должны создать обратную запись PTR. У большинства интернет-провайдеров есть отдел службы DNS, который может создать для вас запись PTR. Они спросят имя, которое вы хотите, и какой IP-адрес вы хотите назначить этому имени. Остерегайтесь, человек, отвечающий на телефонные звонки, часто не знает, что такое запись PTR, и вам часто нужно пройти мимо этого человека, чтобы звонок состоялся. Сначала попросите запись PTR и посмотрите, знают ли они, что делать. Затем спросите, есть ли у них отдел службы DNS.

Они спросят имя, которое вы хотите, и какой IP-адрес вы хотите назначить этому имени. Остерегайтесь, человек, отвечающий на телефонные звонки, часто не знает, что такое запись PTR, и вам часто нужно пройти мимо этого человека, чтобы звонок состоялся. Сначала попросите запись PTR и посмотрите, знают ли они, что делать. Затем спросите, есть ли у них отдел службы DNS.

Если вам необходимо создать свою собственную запись PTR, вам нужно будет сделать это в веб-интерфейсе собственной службы хостинга DNS. Возможно, вам придется позвонить им для поддержки. Если вы размещаете свой собственный DNS, вам нужно будет создать обратную зону, которая не рассматривается в этой статье.

Запись «SPF»

дает другим почтовым серверам способ проверить, что почта, якобы отправленная из вашего домена, отправлена с одного из ваших IP-адресов. Они делают это, проверяя специальную запись TXT, которую вы помещаете в свои записи DNS. интересный способ предотвратить спуфинг почты.

Дополнительные сведения см. в разделе Создание SPF.

в разделе Создание SPF.

Запись «Caller-ID»

Caller-ID был более ранним способом сделать то, что SPF делает сегодня. ваши IP-адреса. Они делают это, проверяя специальную запись TXT, которую вы помещаете в свои записи DNS. Это интересный способ предотвратить спуфинг почты. Идентификатор вызывающего абонента не так популярен, как SPF, но защищает вас немного иначе, чем SPF. Из-за этого не все считают, что CallerID не имеет значения.Для получения дополнительной информации см. Создание SPF.

Рекомендуемая литература

Маршрутизация почты обсуждается в документах RFC 5321 и 2821.

- http://tools.ietf.org/html/rfc5321

- http://tools.ietf.org/html/rfc2821

Некоторые ошибки DNS, включая полезное обсуждение записей PTR и безопасности электронной почты, включены в RFC 19. 12: http://tools.ietf.org/html/rfc1912

12: http://tools.ietf.org/html/rfc1912

SPF задокументирован в RFC 4408. Этот RFC на самом деле легко читается, если говорить о RFC.

http://tools.ietf.org/html/rfc4408

Caller-ID — черновик в Интернете на веб-сайте IETF:

http://tools.ietf.org/html/draft-atkinson-callerid-00

Как DNS и электронная почта работают вместе

Одной из наиболее игнорируемых и наименее обсуждаемых тем DNS является то, как система доменных имен влияет на электронную почту и общение в Интернете. Учитывая, что электронная почта является ведущим фактором в привлечении и удержании клиентов, а также важным компонентом внутренней коммуникации, все должно быть наоборот. В этом ресурсе мы расскажем, как DNS и электронная почта работают вместе.

Любое устройство, подключающееся к Интернету, использует систему доменных имен (DNS) — сюда входят компьютеры, телефоны, игровые системы, интеллектуальные устройства, автомобили — вы назови это. Без DNS никто не смог бы найти ваш сайт или приложение в Интернете.

Без DNS никто не смог бы найти ваш сайт или приложение в Интернете.

Основной функцией DNS является преобразование доменных имен в IP-адреса. Так ваше устройство знает, «куда идти». Так что в некотором смысле DNS похож на GPS для Интернета. Каждый раз, когда пользователь заходит на веб-сайт в своем браузере, инициируется поиск DNS, и начинается путь запроса. Это включает в себя несколько DNS-серверов, расположенных по всему миру.

- Рекурсивный/преобразователь

- Корневой

- Домен верхнего уровня (TLD)

- Авторитетный

Существует множество факторов, влияющих на путь запроса, но в большинстве случаев процесс поиска начинается с рекурсивного разрешения и заканчивается авторитетный сервер имен для запрошенного веб-сайта или приложения. Авторитетный сервер всегда содержит самую последнюю информацию о DNS и, таким образом, предоставляет окончательный ответ на веб-запросы.

Совет . Ознакомьтесь с нашим блогом Авторитарный и рекурсивный DNS: в чем разница , чтобы глубже погрузиться в процесс DNS.

Ознакомьтесь с нашим блогом Авторитарный и рекурсивный DNS: в чем разница , чтобы глубже погрузиться в процесс DNS.

В приведенном выше ускоренном курсе вы изучили основы DNS. Теперь давайте добавим электронную почту. Каждое отправленное электронное письмо также генерирует поиск DNS. И так же, как доменное имя, каждый адрес электронной почты должен быть сопоставлен с IP-адресом. В противном случае почтовые серверы не знали бы, куда доставить «посылку».

Электронные письма имеют одинаковый формат независимо от хоста электронной почты. Они всегда включают имя пользователя или идентификатор и доменное имя:

Идентификатор пользователя в доменном имени = [email protected]

Этот формат сообщает почтовым серверам, кому и куда должно быть доставлено электронное письмо. Без DNS электронная почта не могла бы работать должным образом, что было бы катастрофой для организаций, которые в значительной степени полагаются на онлайн-переписку.

Но это еще не все.

Технологии, помогающие обеспечить безопасность электронной почты, также полагаются на DNS, например, идентифицированная почта DomainKeys (DKIM) и структуры политик отправителей (SPF). Но прежде чем мы углубимся в DNS, давайте кратко рассмотрим почтовые серверы.

Все электронные письма отправляются через почтовые серверы, которые являются эквивалентом почтовых служб. Разница лишь в том, что почта доставляется на электронные адреса, а не на физические. Электронная почта работает на следующих типах серверов:

- SMPT

Простой протокол передачи почты (SMPT) используется для исходящей почты и является частью прикладного уровня TCP/IP. Этот протокол работает с агентом пересылки почты (MTA) , работающий на вашем почтовом сервере, чтобы гарантировать отправку сообщений на правильный адрес. - POP3

Почтовый протокол версии 3 (POP3) чаще всего используется для хранения отправленной и полученной почты на локальных дисках и/или серверах. Как только пользователь загружает почтовое сообщение, оно удаляется с сервера.

Как только пользователь загружает почтовое сообщение, оно удаляется с сервера. - IMAP

Протокол доступа к сообщениям в Интернете (IMAP) хранит копии сообщений на сервере, а не на компьютере или устройстве. Это позволяет пользователю получать доступ к файлам из электронной почты с любого устройства, а также позволяет организовать почту без предварительной загрузки.

Почтовые серверы работают совместно с DNS-серверами. Когда конечный пользователь отправляет электронное письмо, он фактически запрашивает сервер. Чтобы почтовый сервер мог доставить сообщение, ему необходимо знать, куда его отправить, — вот где в дело вступает DNS. Записи DNS, настроенные для домена, к которому прикреплено электронное письмо, содержат адрес назначения.

Теперь, когда вы больше знаете о том, как почта и DNS-серверы работают вместе, давайте рассмотрим типы записей, обычно используемые для электронной почты домена.

Запись A является наиболее часто используемым типом записи. Большинство DNS-серверов требуют, чтобы домены имели запись A для работы, так как без нее ваш домен не может быть правильно разрешен.

Запись MXЗапись MX сообщает почтовым серверам, куда доставлять сообщения. Эти записи DNS всегда сопоставляются с записью A, и рекомендуется настроить несколько записей для обеспечения избыточности. Если для домена не найдена запись MX, сервер попытается отправить сообщения на IP-адрес вашей записи A. Хотя записи MX не являются обязательным требованием для электронной почты, они настоятельно рекомендуются 9.0003

Обратный DNS (запись PTR) Запись указателя (PTR) используется для обратного DNS и является критической мерой безопасности для электронной почты и маркетинга по электронной почте. Почтовые серверы используют обратный DNS для проверки на спам путем сопоставления IP-адреса с доменным именем — буквально обратный поиск DNS. С помощью записи PTR почтовые серверы могут гарантировать, что прямой и обратный поиск DNS соответствует полному доменному имени (FQDN) заголовка электронной почты.

С помощью записи PTR почтовые серверы могут гарантировать, что прямой и обратный поиск DNS соответствует полному доменному имени (FQDN) заголовка электронной почты.

Запись SPF — это текстовая (TXT) запись, определяющая политики домена. Для электронной почты это помогает почтовым серверам определить, разрешено ли отправлять электронную почту для вашего домена. SPF помогают предотвратить отправку преступниками поддельных сообщений «от» с адреса вашего домена.

Запись DKIMЗаписи DomainKeys Identified Mail (DKIM) подтверждают право собственности на электронные письма и подтверждают, что сообщение не было изменено. Это делается с помощью пары закрытых и открытых ключей, которые добавляют подписи для шифрования и расшифровки в заголовке электронной почты.

Запись DMARC Аутентификация, отчетность и соответствие сообщений на основе домена (DMARC) используются для определения политик аутентификации электронной почты домена. Он защищает как получателей, так и отправителей от фишинга, спуфинга и спама.

Он защищает как получателей, так и отправителей от фишинга, спуфинга и спама.

Конечно, с популярностью приходят и драмы. В случае с электронными письмами это киберпреступники, которые хотят сорвать вашу вечеринку. Наиболее распространенные типы угроз электронной почты:

- Спам

- Спуфинг

- Фишинг

Эти атаки предназначены для того, чтобы заманить ничего не подозревающих клиентов предоставить конфиденциальную информацию о себе или заразить их систему вредоносным ПО или вирусом. К сожалению, электронная почта — отличная возможность для этого.

К счастью, есть несколько способов защитить вашу электронную почту на уровне DNS, которые включают некоторые из упомянутых выше записей:

- PTR-записи (обратный DNS)

- Записи SPF

- Записи DKIM

- Записи DMARC

Эти записи обеспечивают меры безопасности, которые могут защитить ваш домен и ваших клиентов. Без записи PTR есть большая вероятность, что ваше письмо будет отклонено или отправлено в спам, так что это не проблема для организаций, которые в значительной степени полагаются на электронную почту. Но также рекомендуется использовать вместе записи PTR, SPF, DKIM и DMARC, поскольку в совокупности они значительно повышают безопасность электронной почты.

Без записи PTR есть большая вероятность, что ваше письмо будет отклонено или отправлено в спам, так что это не проблема для организаций, которые в значительной степени полагаются на электронную почту. Но также рекомендуется использовать вместе записи PTR, SPF, DKIM и DMARC, поскольку в совокупности они значительно повышают безопасность электронной почты.

Даже самый продуманный план может дать сбой. И одна из самых неприятных проблем, которые могут возникнуть, — это ошибки, связанные с электронной почтой. Если они не связаны с вашим почтовым клиентом или программным обеспечением для электронного маркетинга, эти ошибки могут показаться особенно пугающими.

Хотя DNS не слишком сильно влияет на вашу почту после того, как все настроено, есть несколько вещей, которые могут произойти. Например, если вы внесете изменения в запись, относящуюся к электронной почте вашего домена, на вас, вероятно, повлияет время распространения. В Constellix любое изменение записи DNS, которое вы вносите, мгновенно распространяется на все наши глобальные серверы имен. Однако, в зависимости от настроек времени жизни (TTL) ваших DNS-записей, другим серверам может потребоваться некоторое время, чтобы наверстать упущенное. Это означает, что некоторые из ваших электронных писем могут быть отправлены на старый адрес или перестать быть доставленными в течение короткого периода времени. Заблаговременное планирование и заблаговременная настройка TTL могут иметь большое значение для решения проблем с распространением.

В Constellix любое изменение записи DNS, которое вы вносите, мгновенно распространяется на все наши глобальные серверы имен. Однако, в зависимости от настроек времени жизни (TTL) ваших DNS-записей, другим серверам может потребоваться некоторое время, чтобы наверстать упущенное. Это означает, что некоторые из ваших электронных писем могут быть отправлены на старый адрес или перестать быть доставленными в течение короткого периода времени. Заблаговременное планирование и заблаговременная настройка TTL могут иметь большое значение для решения проблем с распространением.

Теперь давайте рассмотрим некоторые распространенные ошибки электронной почты.

- Ошибка SMTP 421: Ошибка обратного DNS для IP

Исправление : Убедитесь, что обратный DNS настроен для IP-адреса отправителя ваша электронная почта является спамом или что вы работаете с IP-адреса, занесенного в черный список.

Исправление : Создайте запись PTR - SMTP 550: Подозрение на недопустимый домен почтовой программы — Нет записи A или MX (или недействительна)

Исправление : Проверьте существующие записи и проверьте конфигурации ваших записей SPF и DKIM

Каждый раз, когда вы получаете сообщение об ошибке, связанное с DNS, всегда проверяйте правильность написания в ваших записях.