что это, расшифровка, простыми словами

Утрата корпоративных данных и персональной информации сотрудников/клиентов компании может нанести серьезный вред бизнесу. Чтобы этого не произошло, необходима надежная защита — с этим отлично справляются центры обработки данных. В статье мы рассказываем, как с их помощью можно обеспечить безопасность данных, хранящихся в любой организации.

Что такое ЦОД

ЦОД — это надежная система для хранения данных, их обработки, обеспечения соединения со всеми компьютерами и прочими устройствами, находящимися в компании.

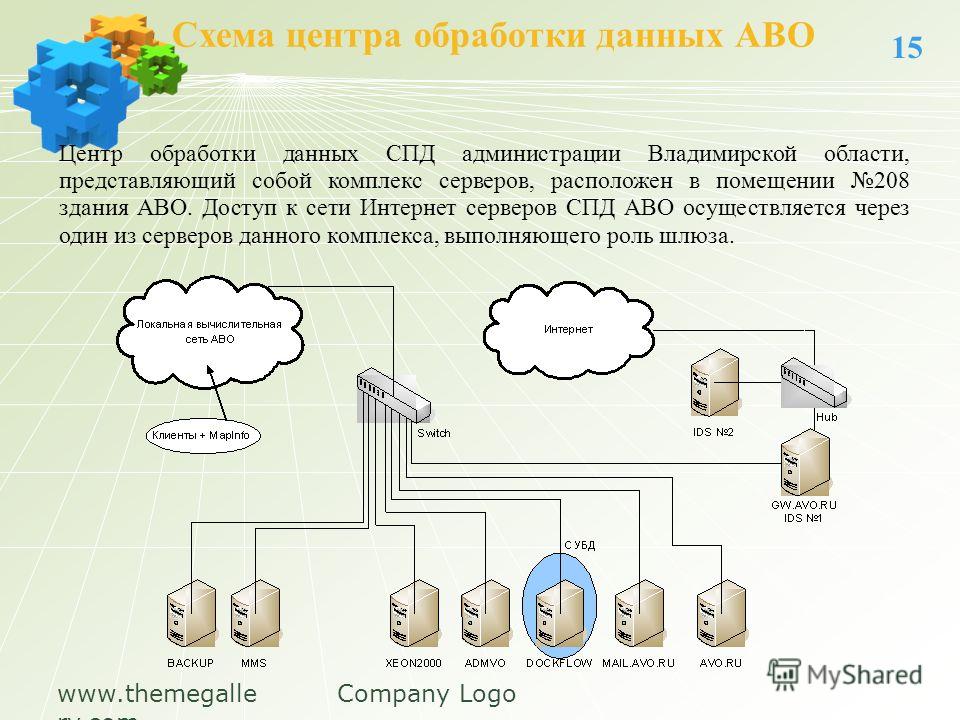

Так специализированный объект выглядит внутриПростыми словами, ЦОД — это специализированный объект, в котором находятся мощные устройства, хранящие и обрабатывающие данные, а также распространяющие их по интернету.

Для чего нужны центры обработки данных

Воспользоваться услугами дата-центра может любая компания — это гораздо проще, чем организовать серверную в собственном здании организации: серверам необходимо постоянное обслуживание, непрерывная подача интернета, создание всех условий для обеспечения сохранности данных.

Дата-центры оказывают разные услуги:

- аренду помещений;

- администрирование серверов;

- аренду сервера для дальнейшего использования под нужды клиента;

- организацию защиты от DDoS-атак;

- услуги shared- и VPS/VDS-хостинга и т д.

Использование специализированных объектов не только дает возможность сохранить и защитить данные, но и оптимизировать финансовые затраты. Поэтому сегодня к их услугам прибегают как крупные организации — банки, госструктуры, логистические компании, так и небольшие компании.

Читайте также:

Что такое DDoS-атака, как определить и защититься

Классификация дата-центров

Есть разные способы классификации ЦОД:

- По размеру. Когда говорят о масштабах объекта, необходимо уточнить, каким количеством серверных стоек он обладает, какова площадь каждого машзала, выделенного для размещения вычислительного оборудования, какова плотность размещения IT-оборудования до 15 кВт на 1 стойку.

- По назначению. Существуют корпоративные дата-центры, которые обслуживают только одну организацию, и коммерческие — они обслуживают разные сторонние компании.

- По соответствию нормам безопасности

- По уровню надежности. Эту классификацию используют чаще других, поскольку больше всего для компаний важен именно этот показатель.

Читайте также:

Российское отделение Google подало на банкротство — чем это грозит сервисам и как обезопасить свои данные

Какие существуют категории ЦОД по уровню надежности

- Tier I. Начальный уровень — для небольших и средних компаний. Сегодня этот стандарт считается устаревшим, потому что источники бесперебойного питания и возможность создавать резервные копии в нем не предусмотрены: при любых неблагоприятных факторах работа центра останавливается.

- Tier II. Уровень выше предыдущего — в нем есть наличие резервных мощностей для поддержки важных элементов системы в случае сбоя и система охлаждения. Однако работа центра тоже может встать из-за ошибок.

- Tier III. Третий уровень — в нем зарезервированы все системы обеспечения на случаи простоя, например ремонта здания, профилактических работ, сбоев оборудования.

Его отказоустойчивость равна 99,98 % — для сравнения, у Tier I эта характеристика приближается к 99,67 %, у Tier II — к 99,75 %.

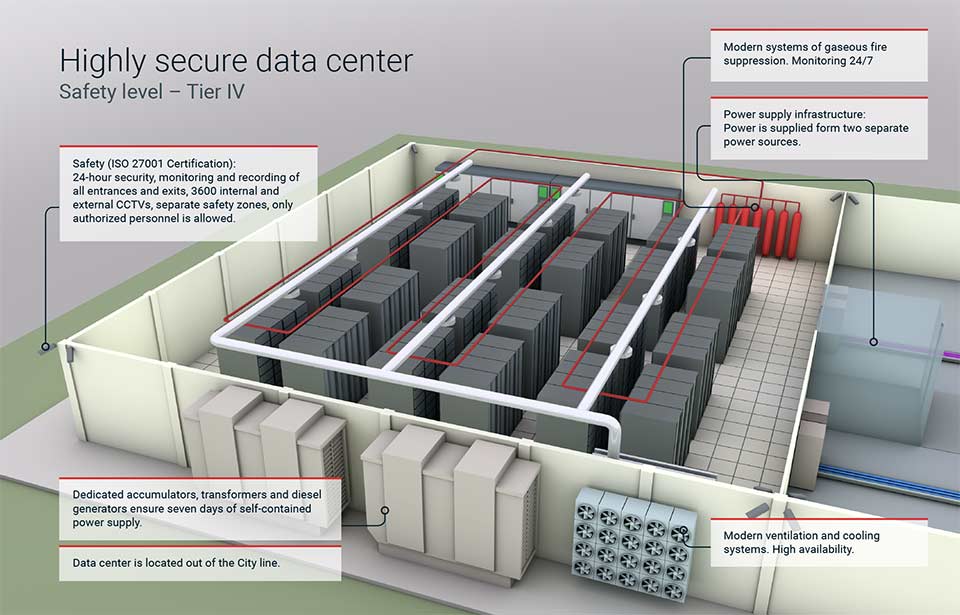

Его отказоустойчивость равна 99,98 % — для сравнения, у Tier I эта характеристика приближается к 99,67 %, у Tier II — к 99,75 %. - Tier IV. Самый надежный уровень, его способность системы сохранять надежность повышена до максимума — до 99,99 %.

Как устроен центр обработки данных

Помещение для хранения и обработки данных продумывают комплексно:

- Здание. Обычно объекты строят в удаленных от города и любых критически важных объектов местах. Их проектируют по особым параметрам для защиты от стихийных бедствий, обеспечивают круглосуточной охраной, усиливают защиту с помощью железобетонных стен, рамок металлодетекторов, гидравлических выдвижных препятствий для автомобилей и т. д.

- Электроэнергия. Подача электричества на объект должна осуществляться непрерывно — от этого зависит работа серверов, передача информации между устройствами.

- Охлаждение помещений. Даже от обычного компьютера во время работы выделяется большое количество тепла, что уж говорить о работе множества устройств. Чтобы его отводить, здание оборудуют системой вентиляции и кондиционерами.

- Обеспечение виртуальной безопасности. Сотрудники объекта соблюдают строгие правила разграничения доступа к устройствам, постоянно находятся под контролем камер и датчиков движения. Сетевые потоки компаний не пересекаются между собой, каждое развертываемое приложение проходит тщательную проверку, чтобы избежать DDoS-атак.

- Противопожарная безопасность. Противопожарная система в случае задымления активизируется автоматически. Кислород из помещения вытесняется с помощью специального газа, а не воды и пены, чтобы не привести к серьезной поломке и большим финансовым убыткам.

Все эти параметры вкупе позволяют организовать полноценную и бесперебойную защиту объекта. При этом особое внимание уделяют оснащению объектов, оказывающих услуги государственным структурам.

Критерии выбора дата-центра

При выборе необходимо ориентироваться на задачи бизнеса. Так, уровень Tier IV подходит для очень крупных компаний, которым действительно необходима мощная информационная защита. Для остальных организаций такое решение может оказаться не просто дорогостоящим, но и избыточным.

В большинстве случаев бизнесу вполне подходит уровень Tier III — они обладают достаточно высоким уровнем безопасности, способны обеспечить бесперебойную работу серверов и подходят для размещения корпоративной инфраструктуры.

Если компания не слишком большая или ведет нетребовательные проекты, она может ограничиться уровнем Tier II.

Читайте также:

Ошибка сервера 500 на сайте: что означает и как устранить

Самые крупные ЦОД в России

- DataLine.

.png) Облачный сервис-провайдер уровня Tier III, входящий в группу компаний «Ростелеком-ЦОД». Основная предоставляемая услуга — аренда помещений. Среди клиентов компании — банки из топ-20, госструктуры, социальные сети, интернет-магазины.

Облачный сервис-провайдер уровня Tier III, входящий в группу компаний «Ростелеком-ЦОД». Основная предоставляемая услуга — аренда помещений. Среди клиентов компании — банки из топ-20, госструктуры, социальные сети, интернет-магазины. - КРОК. Международная IT-компания, входящая в десятку крупнейших в России. Ее поддержка охватывает все уровни — от предоставления оборудования до разработки бизнес-приложений. В прошлом году выручка КРОК выросла на 20 %, а количество клиентов увеличилось на 23 %. Среди ее заказчиков органы государственной власти, крупные компании, некоммерческие организации.

- Ай-Теко. Ведущая российская компания, внедряющая в офисы различные информационные технологии. Входит в топ-5 крупнейших IT-организаций России. Среди ее клиентов банки, промышленные предприятия, ритейлеры, телекоммуникационные компании.

Коротко о главном

- ЦОД обеспечивает надежную защиту корпоративной информации и персональных данных клиентов и сотрудников компании.

- Дата-центры предоставляют различные услуги, включая аренду помещении, администрирование серверов, облачное хранилище.

- Есть разные способы классификации ЦОД, но основной из них — по уровню надежности. Самым надежным считается уровень Tier IV, но в России в основном распространены центры категории Tier III.

- При выборе ЦОД необходимо убедиться, что он надежно защищен от хакерских атак и внешних угроз, способен предоставить необходимый вашей компании уровень мощности и масштабироваться под ваши запросы.

Присоединяйтесь к нашему Telegram-каналу!

- Теперь Вы можете читать последние новости из мира интернет-маркетинга в мессенджере Telegram на своём мобильном телефоне.

- Для этого вам необходимо подписаться на наш канал.

расшифровка, для чего нужен, инфраструктура ЦОД (оборудование, сервера)

Колоссальный рост информационных технологий привел к тому, что не осталось ни одной компании, которая бы не обрабатывала и не хранила данные о своей деятельности. Запросы бизнеса к обеспечению сохранности информации постоянно растут, что требует все больше ресурсов, а значит и к работе центров обработки данных предъявляются все более жёсткие требования. На сегодняшний день получение услуг коммерческих ЦОД является стратегически важным решением для многих компаний, оперирующих огромным массивом информации. В данной статье будут рассмотрены объекты, имеющие высокие уровни надежности и отказоустойчивости.

Запросы бизнеса к обеспечению сохранности информации постоянно растут, что требует все больше ресурсов, а значит и к работе центров обработки данных предъявляются все более жёсткие требования. На сегодняшний день получение услуг коммерческих ЦОД является стратегически важным решением для многих компаний, оперирующих огромным массивом информации. В данной статье будут рассмотрены объекты, имеющие высокие уровни надежности и отказоустойчивости.

ЦОД что это?

В первую очередь — это объект, где сервера и/или ИТ-инфраструктура размещены с целью обеспечения непрерывного функционирования. Дата-центры существовали в той или иной форме с момента появления компьютеров.

В те дни, когда компьютеры были размером с серверный зал, в центре обработки данных мог размещаться всего один суперкомпьютер. Со временем размеры ИТ-оборудования уменьшились, а потребности в обработке информации начали увеличиваться – началось объединение нескольких серверов в целях увеличения вычислительной мощности. Большое количество серверов и сопутствующего оборудования может размещаться в стойке, зале, в целом здании или в группах зданий. Сейчас современный объект может включать в себя тысячи мощных и небольших серверов, работающих 24 часа в сутки. Его основная задача состоит в обеспечении защищенного пространства с требуемыми условиями микроклимата (постоянные параметры температуры и влажности), гарантированным электроснабжением. Дата-центры, обеспечивающие высокий уровень надежности и отказоустойчивости, должны гарантировать бесперебойную работу оборудования 24/7/365.

Большое количество серверов и сопутствующего оборудования может размещаться в стойке, зале, в целом здании или в группах зданий. Сейчас современный объект может включать в себя тысячи мощных и небольших серверов, работающих 24 часа в сутки. Его основная задача состоит в обеспечении защищенного пространства с требуемыми условиями микроклимата (постоянные параметры температуры и влажности), гарантированным электроснабжением. Дата-центры, обеспечивающие высокий уровень надежности и отказоустойчивости, должны гарантировать бесперебойную работу оборудования 24/7/365.

Основные составляющие:

- Объект (Здание) – место или «выделенное пространство», предназначенное для размещения ИТ-оборудования. Особое внимание уделяется дизайну для оптимизации пространства и контролю параметров микроклимата.

-

Инженерная инфраструктура — оборудование, обеспечивающее надежную поддержку самого высокого уровня безотказной работы. Институт Uptime Institute выделяет четыре уровня (Tier).

Каждый уровень соотносится с определенной коммерческой функцией и устанавливает соответствующие требования к электропитанию, охлаждению, техническому обслуживанию и безотказности работы.

Каждый уровень соотносится с определенной коммерческой функцией и устанавливает соответствующие требования к электропитанию, охлаждению, техническому обслуживанию и безотказности работы.

- Системы безопасности – систему контроля и управления доступом.

- Система управления зданием (BMS): позволяет осуществлять постоянный и централизованный контроль и управление объектом, включая влажность и охлаждение.

- ИТ-инфраструктура: фактические сервера для ИТ-операций и хранения данных компании. Сюда входят серверы, кабели и стойки, а также различные элементы информационной безопасности, такие как брандмауэры.

- Служба эксплуатации: квалифицированный персонал, осуществляющий круглосуточный мониторинг и периодическое обслуживание систем (как ИТ, так и инфраструктуры).

Основные системы инженерной инфраструктуры:

Энергообеспечение

Бесперебойную подачу электропитания в коммерческом объекте решают подводом нескольких силовых линий и установки автоматизированных систем, с помощью которых можно дистанционно проверять работу энергетических установок, а в случае аварий – переключать источники на резервные каналы.

В случае остановки подачи электропитания от внешних городских электросетей, в коммерческий объект имеются системы, способные поддерживать питание критической нагрузки как в краткосрочном, так и в долгосрочном режиме. На небольшой промежуток времени работу серверов обеспечивает источник бесперебойного питания (ИБП). Как правило, ИБП необходим на время просадки напряжения или на время старта ДГУ. Дизель-генераторная установка включаются по команде от системы мониторинга напряжения на городском вводе, и работает до появления стабильного напряжения питания от городских сетей. Обычно, генераторная установка имеет запас топлива для бесперебойной работы от 4-х до 24 часов.

Охлаждение

Надлежащее охлаждение позволяет серверам, сетевому оборудованию и другим устройствам функционировать должным образом без перегрева.

Безопасность

Дата-центры соответствуют высоким требованиям безопасности. Для ограничения доступа к данным организовывается периметр безопасности как внутри помещений ЦОД, так и на прилегающей территории, с использованием систем контроля и управления доступом, биометрических систем, контроля видеонаблюдения.

Противопожарная система

Немаловажную роль в безопасности играет наличие противопожарной системы, оснащённой датчиками раннего обнаружения пожара в серверных залах и местах размещения инженерных систем, системы устранения пожара.

Преимущества ЦОД

Надежность

Инженерные системы, размещенные на площадке, имеют резервирование, которое для большинства компаний слишком дорого для установки и обслуживания. Резервирование в системах охлаждения, питания и связи обеспечивают бесперебойную работу, которая важна для любого бизнеса. Непрерывное время безотказной работы означает постоянный доступ к данным клиента и серверам.

Энергоэффективность

Размещая ИТ-инфраструктуру в одном месте и управляя техническими возможностями сторонней площадки, экономится большое количество энергии по сравнению с размещением оборудования в собственных помещениях.

Затраты

Аутсорсинг – это недорогое решение в сравнении со строительством и обслуживанием собственного объекта. Если ИТ-отдел клиента будет все финансировать – отдельное помещение, резервируемые системы, круглосуточное наблюдение, то придется выделять большую часть общего бюджета на поддержание работы серверов. Аутсорсинг позволяет сокращать капитальные расходы, и основные средства направлять на развитие бизнеса.

Если ИТ-отдел клиента будет все финансировать – отдельное помещение, резервируемые системы, круглосуточное наблюдение, то придется выделять большую часть общего бюджета на поддержание работы серверов. Аутсорсинг позволяет сокращать капитальные расходы, и основные средства направлять на развитие бизнеса.

Масштабируемость

Когда клиент выделяет часть своего офисного пространства для размещения серверных шкафов и другого ИТ-оборудования, по мере роста бизнеса расширение такого помещения становится затруднительным. Аутсорсинг позволяет компании гибко расширять свои требования, оплачивая только необходимое пространство и мощность, и только тогда, когда это необходимо.

Управление рисками

В деятельности любой компании могут наступать непредвиденные события, но когда сервера с критически важной информацией размещены в коммерческом ЦОД, то это никак не влияет на непрерывность бизнеса. Ущерб от подобных инцидентов зависит от специфики деятельности компании и от того, насколько критическую роль играют для ее бизнеса ИТ-сервисы.

Согласно аналитическому отчету iKS-Consulting, максимальный уровень потерь для компаний, занимающихся брокерскими услугами, – составляет почти $6,5 млн в час. В тройку отраслей, которым остановка предоставления ИТ-сервисов наносит наибольший ущерб, вошли также энергетика (ущерб $2,8 млн) и телекоммуникации ($2,0 млн).

По мере все более глубокой цифровизации большинства отраслей стоимость подобного простоя будет только возрастать. Поскольку ИТ из функционально поддерживающего бизнес-процессы компании инструмента становится базисом взаимодействия с клиентами и партнерами, такие ситуации будут все чаще приводить к серьезным репутационным потерям.

Использование колокейшн — хорошая стратегия для обеспечения бесперебойной работы во время чрезвычайной ситуации.

Дополнительные услуги

Многие площадки являются экосистемой поставщиков. Количество сетевых провайдеров, узлов обмена трафика, сетей доставки контента, облачных провайдеров варьируется, что позволяет клиенту принимать оптимальные решения.

Почему DataSpace

- Надежный партнер. Проводимые ежегодные финансовые аудиты подтверждают финансовую стабильность компании.

- Сертифицирован на соответствие международным стандартам безопасности и надежности Uptime TIER III.

- Здание и земельный участок являются собственностью компании DataSpace.

- DataSpace отвечает передовым требованиям безопасности, благодарю чему ИТ-инфраструктура клиентов надежно защищено от любых происшествий.

- На протяжении нескольких лет DataSpace является основной площадкой для крупных финансовых учреждений России, требования которых к устойчивости и безопасности очень высоки.

- DataSpace ответственно подходит к осуществлению своей деятельности и страхует свои риски и риски клиентов на сумму до 10 000 000 Долларов США.

-

Постоянное профессиональное развитие команды специалистов, обеспечивающих эксплуатационную устойчивость, позволяет DataSpace занимать лидирующие позиции на рынке.

А значит, клиенты могут быть спокойны за бесперебойную работу своего оборудования.

А значит, клиенты могут быть спокойны за бесперебойную работу своего оборудования.

Расшифровка транспорта: справка по Exchange 2013

Твиттер LinkedIn Фейсбук Электронная почта- Статья

Применяется к: Exchange Server 2013

В Microsoft Exchange Server 2013, Microsoft Outlook 2010 и более поздних версиях, а также в Microsoft Office Outlook Web App пользователи могут использовать управление правами на доступ к данным (IRM) для защиты своих сообщений. Вы можете создать правила защиты Outlook, чтобы автоматически применять защиту IRM к сообщениям перед их отправкой из клиента Outlook 2010. Вы также можете создать правила защиты транспорта, чтобы применять защиту IRM к передаваемым сообщениям, которые соответствуют условиям правила. Расшифровка транспорта позволяет получить доступ к содержимому обмена сообщениями, защищенному IRM, для обеспечения соблюдения политик обмена сообщениями.

Расшифровка транспорта позволяет получить доступ к содержимому обмена сообщениями, защищенному IRM, для обеспечения соблюдения политик обмена сообщениями.

Задачи управления, связанные с управлением IRM, см. в разделе Процедуры управления правами на доступ к данным.

Ограничения других решений для шифрования

Если для вашей организации критически важна защита конфиденциальной информации, включая важную для бизнеса информацию (HBI) и личную информацию (PII), рассмотрите возможность шифрования сообщений электронной почты и вложений. Решения для шифрования электронной почты, такие как S/MIME, доступны уже давно. Эти решения для шифрования получили разную степень внедрения в организациях разного типа. Однако такие решения сопряжены со следующими проблемами:

Невозможность применения политик обмена сообщениями : Организации также сталкиваются с требованиями соответствия, которые требуют проверки содержимого сообщений, чтобы убедиться, что оно соответствует политикам обмена сообщениями.

Однако сообщения, зашифрованные с помощью большинства клиентских решений для шифрования, включая S/MIME, препятствуют проверке содержимого на сервере. Без проверки содержимого организация не может проверить, соответствуют ли все сообщения, отправленные или полученные ее пользователями, политикам обмена сообщениями. Например, в соответствии с правовыми нормами вы настроили правило транспорта для обнаружения личных данных, таких как номер социального страхования, и автоматического применения заявления об отказе к сообщению. Если сообщение зашифровано, агент правил транспорта в службе транспорта не может получить доступ к содержимому сообщения и, следовательно, не применит заявление об отказе. Это приводит к нарушению политики.

Однако сообщения, зашифрованные с помощью большинства клиентских решений для шифрования, включая S/MIME, препятствуют проверке содержимого на сервере. Без проверки содержимого организация не может проверить, соответствуют ли все сообщения, отправленные или полученные ее пользователями, политикам обмена сообщениями. Например, в соответствии с правовыми нормами вы настроили правило транспорта для обнаружения личных данных, таких как номер социального страхования, и автоматического применения заявления об отказе к сообщению. Если сообщение зашифровано, агент правил транспорта в службе транспорта не может получить доступ к содержимому сообщения и, следовательно, не применит заявление об отказе. Это приводит к нарушению политики.Снижение безопасности : Антивирусное программное обеспечение не может сканировать содержимое зашифрованных сообщений, что еще больше подвергает организацию риску от вредоносного содержимого, такого как вирусы и черви. Зашифрованные сообщения, как правило, считаются надежными для большинства пользователей, что увеличивает вероятность распространения вируса по всей организации.

.png) Например, вы настроили правило защиты Outlook для автоматического применения защиты IRM ко всем сообщениям, отправляемым в список рассылки «Все сотрудники» с помощью шаблона службы управления правами на конфиденциальность компании (RMS). Рабочая станция пользователя заражена вирусом, который распространяется автоматически с помощью функции «Ответить всем» для ответа на сообщения. Если сообщение, содержащее вирус, зашифровано, антивирусный сканер не сможет его просканировать.

Например, вы настроили правило защиты Outlook для автоматического применения защиты IRM ко всем сообщениям, отправляемым в список рассылки «Все сотрудники» с помощью шаблона службы управления правами на конфиденциальность компании (RMS). Рабочая станция пользователя заражена вирусом, который распространяется автоматически с помощью функции «Ответить всем» для ответа на сообщения. Если сообщение, содержащее вирус, зашифровано, антивирусный сканер не сможет его просканировать.Влияние на настраиваемые агенты транспорта : Многие организации разрабатывают настраиваемые агенты транспорта для различных целей, таких как выполнение дополнительных требований к обработке для обеспечения соответствия требованиям, безопасности или маршрутизации настраиваемых сообщений. Пользовательские агенты транспорта, разработанные организацией для проверки или изменения сообщений, не могут обрабатывать зашифрованные сообщения. Если настраиваемые агенты транспорта, разработанные в вашей организации, не могут получить доступ к содержимому сообщений, шифрование сообщений может помешать вашей организации достичь целей, для которых разрабатываются настраиваемые агенты транспорта.

Использование расшифровки транспорта для зашифрованного содержимого

В Exchange 2013 эти проблемы решаются функциями управления правами на доступ к данным. Если сообщения защищены IRM, расшифровка транспорта позволяет расшифровывать их при передаче. Сообщения, защищенные с помощью IRM, расшифровываются агентом расшифровки — транспортным агентом, ориентированным на соответствие требованиям.

Примечание

В Exchange 2013 агент расшифровки является встроенным агентом. Встроенные агенты не включены в список агентов, возвращаемых Командлет Get-TransportAgent . Дополнительные сведения см. в разделе Транспортные агенты.

Агент расшифровки расшифровывает следующие типы сообщений с защитой IRM:

- Сообщения, защищенные с помощью IRM пользователем в Outlook Web App.

- Сообщения, защищенные IRM пользователем в Outlook 2010.

- Сообщения защищены IRM автоматически правилами защиты Outlook в Exchange 2013 и Outlook 2010.

Важно

Только сообщения, защищенные IRM сервером AD RMS в вашей организации, расшифровываются агентом расшифровки.

Сообщения, защищенные при передаче с помощью правил защиты транспорта, не должны расшифровываться агентом расшифровки. Агент расшифровки срабатывает при транспортных событиях OnEndOfData и OnSubmit . Правила защиты транспорта применяются агентом правил транспорта, который срабатывает при событии OnRoutedMessage , а защита IRM применяется агентом шифрования при событии OnRoutedMessage . Дополнительные сведения об агентах транспорта и список событий SMTP, на которые они могут быть зарегистрированы, см. в разделе Агенты транспорта.

Расшифровка транспорта выполняется в первой транспортной службе Exchange 2013, которая обрабатывает сообщение в лесу Active Directory. Если сообщение передается транспортной службе в другом лесу Active Directory, оно снова расшифровывается. После расшифровки незашифрованное содержимое становится доступным для других агентов транспорта на этом сервере. Например, агент правил транспорта в службе транспорта может проверять содержимое сообщения и применять правила транспорта. Любые действия, указанные в правиле, такие как применение заявления об отказе или изменение сообщения любым другим способом, могут быть выполнены с незашифрованным сообщением. Сторонние транспортные агенты, такие как антивирусные сканеры, могут сканировать сообщения на наличие вирусов и вредоносных программ. После того как другие транспортные агенты проверили сообщение и, возможно, внесли в него изменения, оно снова шифруется с теми же правами пользователя, которые были у него до расшифровки агентом расшифровки. Одно и то же сообщение не расшифровывается другой службой транспорта на других серверах почтовых ящиков в организации.

После расшифровки незашифрованное содержимое становится доступным для других агентов транспорта на этом сервере. Например, агент правил транспорта в службе транспорта может проверять содержимое сообщения и применять правила транспорта. Любые действия, указанные в правиле, такие как применение заявления об отказе или изменение сообщения любым другим способом, могут быть выполнены с незашифрованным сообщением. Сторонние транспортные агенты, такие как антивирусные сканеры, могут сканировать сообщения на наличие вирусов и вредоносных программ. После того как другие транспортные агенты проверили сообщение и, возможно, внесли в него изменения, оно снова шифруется с теми же правами пользователя, которые были у него до расшифровки агентом расшифровки. Одно и то же сообщение не расшифровывается другой службой транспорта на других серверах почтовых ящиков в организации.

Сообщения, расшифрованные агентом расшифровки, не покидают транспортную службу без повторного шифрования. Если при расшифровке или шифровании сообщения возвращается временная ошибка, служба транспорта повторяет операцию дважды. После третьего сбоя ошибка рассматривается как постоянная ошибка. Если возникают какие-либо постоянные ошибки, в том числе когда временные ошибки обрабатываются как постоянные ошибки после повторных попыток, служба транспорта обрабатывает их следующим образом:

После третьего сбоя ошибка рассматривается как постоянная ошибка. Если возникают какие-либо постоянные ошибки, в том числе когда временные ошибки обрабатываются как постоянные ошибки после повторных попыток, служба транспорта обрабатывает их следующим образом:

Если во время расшифровки возникает постоянная ошибка, отчет о недоставке отправляется только в том случае, если для расшифровки транспорта установлено значение 9.0089 Обязательный , и зашифрованное сообщение отправляется с отчетом о недоставке. Дополнительные сведения о параметрах конфигурации, доступных для расшифровки транспорта, см. в разделе Настройка расшифровки транспорта далее в этом разделе.

Если во время повторного шифрования возникает постоянная ошибка, отчет о недоставке всегда отправляется без расшифрованного сообщения.

Важно

Любые пользовательские или сторонние агенты, установленные в службе транспорта, имеют доступ к расшифрованному сообщению. Необходимо учитывать поведение таких транспортных агентов. Мы рекомендуем тщательно протестировать все пользовательские и сторонние транспортные агенты, прежде чем развертывать их в производственной среде.

Необходимо учитывать поведение таких транспортных агентов. Мы рекомендуем тщательно протестировать все пользовательские и сторонние транспортные агенты, прежде чем развертывать их в производственной среде.

Если после расшифровки сообщения агентом расшифровки агент транспорта создает новое сообщение и встраивает (прикрепляет) исходное сообщение к новому сообщению, защищается только новое сообщение. Исходное сообщение, которое становится вложением к новому сообщению, повторно не шифруется. Получатель, получивший такое сообщение, может открыть вложенное сообщение и выполнить такие действия, как пересылка или ответ, что позволит обойти принудительное применение прав.

Настройка расшифровки транспорта

Расшифровка транспорта настраивается с помощью командлета Set-IRMConfiguration в командной консоли Exchange. Однако перед настройкой расшифровки транспорта необходимо предоставить серверам Exchange 2013 право расшифровывать содержимое, защищенное вашим сервером AD RMS. Это делается путем добавления почтового ящика федерации в группу суперпользователей, настроенную в кластере AD RMS в вашей организации.

Это делается путем добавления почтового ящика федерации в группу суперпользователей, настроенную в кластере AD RMS в вашей организации.

Важно

В развертываниях AD RMS между лесами, когда у вас есть кластер AD RMS, развернутый в каждом лесу, вы должны добавить почтовый ящик федерации в группу суперпользователей в кластере AD RMS в каждом лесу, чтобы разрешить службе транспорта на сервере почтовых ящиков Exchange 2013 или транспортном сервере-концентраторе Exchange 2010 расшифровывать сообщения, защищенные от каждого кластера AD RMS.

Дополнительные сведения см. в разделе Добавление почтового ящика федерации в группу суперпользователей AD RMS.

Exchange 2013 допускает два разных параметра при включении расшифровки транспорта:

Обязательный : если для расшифровки транспорта установлено значение

Обязательный, агент расшифровки отклоняет сообщение и возвращает отчет о недоставке отправителю, если при расшифровке возвращается постоянная ошибка. сообщение. Если ваша организация не хочет, чтобы сообщение было доставлено, если оно не может быть успешно расшифровано, и применяются такие действия, как антивирусное сканирование и правила транспорта, вы должны выбрать этот параметр.

сообщение. Если ваша организация не хочет, чтобы сообщение было доставлено, если оно не может быть успешно расшифровано, и применяются такие действия, как антивирусное сканирование и правила транспорта, вы должны выбрать этот параметр.Необязательный : Если для расшифровки транспорта задано значение Необязательный, агент расшифровки использует подход с максимальной эффективностью. Сообщения, которые можно расшифровать, расшифровываются, но также доставляются сообщения с постоянной ошибкой при расшифровке. Если ваша организация отдает приоритет доставке сообщений, а не политике обмена сообщениями, вы должны использовать этот параметр.

Дополнительные сведения о настройке расшифровки транспорта см. в разделе Включение или отключение расшифровки транспорта.

Что такое расшифровка SSL? | Определение и основные концепции

Почему важна расшифровка SSL?

С ростом популярности облачных и SaaS-приложений возрастает вероятность того, что конкретный файл или строка данных в какой-то момент попадет в Интернет.-8.jpg) Если эти данные являются конфиденциальными или конфиденциальными, они могут быть целью. Поэтому шифрование необходимо для обеспечения безопасности людей и данных. Вот почему большинство браузеров, веб-сайтов и облачных приложений сегодня шифруют исходящие данные, а также обмениваются этими данными через зашифрованные соединения.

Если эти данные являются конфиденциальными или конфиденциальными, они могут быть целью. Поэтому шифрование необходимо для обеспечения безопасности людей и данных. Вот почему большинство браузеров, веб-сайтов и облачных приложений сегодня шифруют исходящие данные, а также обмениваются этими данными через зашифрованные соединения.

Конечно, это работает в обе стороны — если конфиденциальные данные можно скрыть с помощью шифрования, то и угрозы тоже. Это делает эффективное дешифрование SSL столь же важным, поскольку оно позволяет организации полностью проверять содержимое расшифрованного трафика перед его блокировкой или повторным шифрованием, чтобы он мог продолжить свой путь.

SSL против TLS

Время для устранения неоднозначности. Secure Sockets Layer (SSL) и Transport Layer Security (TLS) — это криптографические протоколы, управляющие шифрованием и передачей данных между двумя точками. Итак, в чем разница?

Ныне несуществующая компания Netscape разработала SSL в 1990-х годах, выпустив SSL 3. 0 в конце 1996 года. TLS 1.0, основанный на улучшенной версии SSL 3.0, появился в 1999 году. TLS 1.3, выпущенный Инженерной группой Интернета (IETF) в 2018 году, является самой последней и безопасной версией на момент написания этой статьи. Сегодня SSL больше не разрабатывается и не поддерживается — к 2015 году IETF объявила все версии SSL устаревшими из-за уязвимостей (например, для атак «человек посередине») и отсутствия критически важных функций безопасности.

0 в конце 1996 года. TLS 1.0, основанный на улучшенной версии SSL 3.0, появился в 1999 году. TLS 1.3, выпущенный Инженерной группой Интернета (IETF) в 2018 году, является самой последней и безопасной версией на момент написания этой статьи. Сегодня SSL больше не разрабатывается и не поддерживается — к 2015 году IETF объявила все версии SSL устаревшими из-за уязвимостей (например, для атак «человек посередине») и отсутствия критически важных функций безопасности.

Несмотря на это и десятилетия изменений, помимо чисто технического смысла, большинство людей по-прежнему говорят «SSL» как универсальное название криптографических протоколов. Другими словами, когда вы видите SSL, TLS, SSL/TLS, HTTPS и т. д., в большинстве случаев все они означают одно и то же. Для целей этой статьи мы уточним по мере необходимости.

Преимущества расшифровки SSL

Внедрение расшифровки и проверки SSL помогает современным организациям обеспечивать безопасность своих конечных пользователей, клиентов и данных с возможностью:

- Предотвращайте утечку данных, находя скрытые вредоносные программы и не давая хакерам проникнуть через средства защиты

- Видеть и понимать, что сотрудники отправляют за пределы организации, намеренно или случайно

- Соблюдайте нормативные требования, гарантируя, что сотрудники не подвергают риску конфиденциальные данные

- Поддержка многоуровневой стратегии защиты, обеспечивающей безопасность всей организации

В период с января по сентябрь 2021 года Zscaler заблокировал 20,7 миллиарда угроз через HTTPS.

Это представляет собой увеличение более чем на 314 процентов по сравнению с 6,6 миллиардами угроз, заблокированных в 2020 году, что само по себе почти на 260 процентов больше, чем годом ранее.

Это представляет собой увеличение более чем на 314 процентов по сравнению с 6,6 миллиардами угроз, заблокированных в 2020 году, что само по себе почти на 260 процентов больше, чем годом ранее.ThreatLabz: состояние шифрованных атак, 2021 г.

Необходимость расшифровки SSL

Несмотря на более широкое использование шифрования, многие организации по-прежнему проверяют лишь часть своего трафика SSL/TLS, позволяя не проверять трафик из сетей доставки контента (CDN) и определенных «доверенных» сайтов. Это может быть рискованно, потому что:

- W ebpages могут легко измениться. Некоторые извлекают данные из нескольких источников для отображения сотен объектов, каждый из которых следует считать ненадежным независимо от его источника.

- M alware Авторы часто используют шифрование, чтобы скрыть свои эксплойты. Сегодня по всему миру работает более 100 центров сертификации, поэтому получить действующий SSL-сертификат несложно и недорого.

- Большая часть трафика зашифрована. В любой момент времени около 70 % трафика, обрабатываемого Zscaler Cloud, шифруется, что подчеркивает важность возможности расшифровки SSL-трафика.

Так почему же не все так делают? Просто для расшифровки, проверки и повторного шифрования трафика SSL требуется много вычислений, и без правильной технологии это может снизить производительность вашей сети. Большинство компаний не могут позволить себе остановить бизнес и рабочие процессы, поэтому у них нет другого выбора, кроме как обойти проверку с помощью устройств, которые не справляются с требованиями обработки.

Как работает расшифровка SSL

Существует несколько различных подходов к расшифровке и проверке SSL. Давайте рассмотрим наиболее распространенные из них и ключевые соображения для каждого из них.

Метод проверки SSL

Режим точки доступа терминала (TAP)

Простое аппаратное устройство копирует весь сетевой трафик для автономного анализа, включая проверку SSL.

Брандмауэр следующего поколения (NGFW)

Сетевые подключения проходят через NGFW с видимостью только на уровне пакетов, что ограничивает обнаружение угроз.

Прокси-сервер

Между клиентом и сервером создаются два отдельных соединения с полной проверкой сетевого потока и сеансов.

Режим терминальной точки доступа (TAP)

Для обеспечения копирования всего трафика на полной скорости линии без потери данных требуется дорогостоящее оборудование (например, сетевые TAP 10G).

Брандмауэр следующего поколения (NGFW)

NGFW видят только часть вредоносных программ, что позволяет доставлять их по частям.

Они требуют дополнительных функций прокси-сервера и, как правило, работают хуже, когда включены ключевые функции, такие как предотвращение угроз.

Они требуют дополнительных функций прокси-сервера и, как правило, работают хуже, когда включены ключевые функции, такие как предотвращение угроз.Прокси-сервер

Целые объекты можно собирать и сканировать, что позволяет выполнять сканирование с помощью дополнительных механизмов обнаружения угроз, таких как песочница и DLP.

Режим точки доступа терминала (TAP)

Ретроспективная проверка SSL больше не работает из-за «совершенной прямой секретности», которая требует новых ключей для каждого сеанса SSL.

Межсетевой экран следующего поколения (NGFW)

Производительность заметно снижается из-за более высоких требований к производительности и масштабируемости шифров TLS 1.

3, для преодоления которых требуется обновление оборудования.

3, для преодоления которых требуется обновление оборудования.Прокси

В случае облачного прокси-сервера, предоставляемого как услуга, на стороне клиента не требуется обновление устройства для соответствия требованиям производительности и масштабирования TLS 1.3.

Рекомендации по расшифровке SSL

Необходимость реализации функции расшифровки и проверки SSL для защиты вашей организации стала слишком большой, чтобы ее игнорировать. Тем не менее, есть важные вещи, которые следует учитывать — некоторые из них более технические, чем другие — при развертывании проверки SSL:

- Начните с небольшого местоположения или тестовой лаборатории, чтобы убедиться, что ваша команда понимает функцию и что она работает должным образом, прежде чем активировать ее более широко.

- Чтобы сократить количество операций по устранению неполадок, рассмотрите возможность обновления уведомлений конечных пользователей, чтобы они информировали пользователей о новой политике проверки SSL.

- (Необязательно) При определении политики проверки SSL создайте список URL-адресов и категорий URL-адресов, а также облачных приложений и категорий облачных приложений, для которых транзакции SSL не будут расшифровываться.

- Сначала включите проверку только для категорий риска — например, контента для взрослых и азартных игр или тех, которые представляют риск для конфиденциальности или ответственности. Затем, когда все будет готово, включите проверку для всех категорий URL-адресов, кроме финансов и здоровья, чтобы устранить проблемы с конфиденциальностью.

- Обратите внимание на приложения, которые ваша организация использует для закрепления сертификатов, когда приложение будет принимать только один конкретный клиентский сертификат. Эти приложения могут не работать с проверкой SSL, поэтому вам нужно будет включить их в список того, что не следует расшифровывать.

- Включите аутентификацию пользователя, чтобы служба проверки SSL могла применять политики пользователей.

Как насчет последствий проверки SSL для конфиденциальности?

Расшифровка и проверка SSL могут значительно улучшить вашу гигиену безопасности, но это может быть не так просто, как расшифровка всего. В зависимости от вашей отрасли, региона и законов и правил, которым вы подчиняетесь, вы можете иметь дело с определенным трафиком, который не следует расшифровывать, например медицинскими или финансовыми данными. В этом случае вам нужно будет настроить фильтры и политики, чтобы сохранить конфиденциальность этих типов подключений.

Помимо юридических и нормативных соображений, ваша организация обычно должна проверять как можно больше трафика SSL, чтобы снизить риск и обеспечить безопасность ваших пользователей и данных.

Zscaler и расшифровка SSL

Платформа Zscaler Zero Trust Exchange™ обеспечивает полную проверку SSL в любом масштабе без ограничений по задержке или емкости. Объединив проверку SSL с нашим полным стеком безопасности в виде облачной службы, вы получите превосходную защиту без ограничений, связанных с устройствами.

Объединив проверку SSL с нашим полным стеком безопасности в виде облачной службы, вы получите превосходную защиту без ограничений, связанных с устройствами.

Неограниченная емкость

Проверяйте SSL-трафик всех ваших пользователей в сети или за ее пределами с помощью службы, которая эластично масштабируется в соответствии с вашими потребностями в трафике.

Экономичное администрирование

Прекращение индивидуального управления сертификатами на всех шлюзах. Сертификаты, загруженные в Zscaler Cloud, сразу же доступны в более чем 150 центрах обработки данных Zscaler по всему миру.

Гранулярный контроль политик

Обеспечьте соблюдение гибкости, чтобы исключить зашифрованный пользовательский трафик для конфиденциальных категорий веб-сайтов, таких как здравоохранение или банковское дело.

Охрана и безопасность

Оставайтесь в безопасности благодаря поддержке новейших наборов шифров AES/GCM и DHE для идеальной секретности пересылки.