Создание записи псевдонима (CNAME) в DNS для WEB1

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Эту процедуру можно использовать для добавления записи ресурса псевдонима канонического имени (CNAME) для веб-сервера в зону в DNS на контроллере домена. С помощью записей CNAME можно использовать несколько имен, чтобы указать на один узел, что упрощает такие действия, как размещение сервера FTP и веб-сервера на одном компьютере.

С помощью записей CNAME можно использовать несколько имен, чтобы указать на один узел, что упрощает такие действия, как размещение сервера FTP и веб-сервера на одном компьютере.

Из-за этого вы можете использовать веб-сервер для размещения списка отзыва сертификатов (CRL) для центра сертификации (ЦС), а также для выполнения дополнительных служб, таких как FTP или веб-сервер.

При выполнении этой процедуры замените имя псевдонима

Для выполнения этой процедуры необходимо быть членом администраторов домена.

Примечание

Чтобы выполнить эту процедуру с помощью Windows PowerShell, см. раздел Add-DnsServerResourceRecordCName.

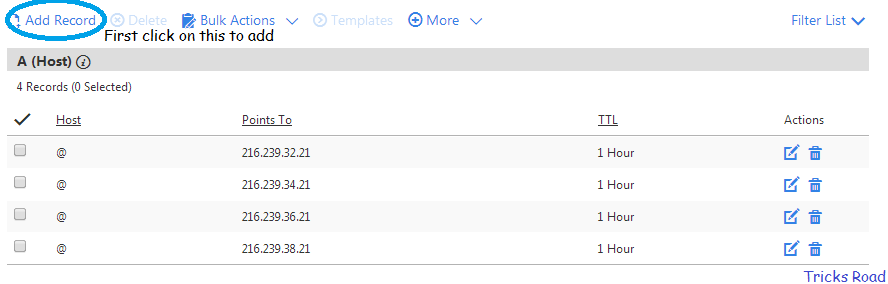

На контроллере домена 1 в диспетчер сервера нажмите кнопку «Сервис», а затем щелкните DNS. Откроется консоль управления (MMC) диспетчера DNS.

В дереве консоли дважды щелкните «Зоны прямого просмотра«, щелкните правой кнопкой мыши зону прямого просмотра, в которую нужно добавить запись ресурса Псевдонима, а затем выберите команду «Создать псевдоним» (CNAME).

В поле «Псевдоним» введите имя pki.

При вводе значения псевдонима полное доменное имя (FQDN) автоматически заполняется в диалоговом окне. Например, если псевдоним имеет значение «pki», а домен corp.contoso.com, значение pki.corp.contoso.com автоматически заполняется.

В поле «Полное доменное имя» для целевого узла введите полное доменное имя веб-сервера. Например, если веб-сервер называется WEB1, а домен corp.contoso.com, введите

Нажмите кнопку «ОК» , чтобы добавить новую запись в зону.

Давайте уже разберемся в DNS / Хабр

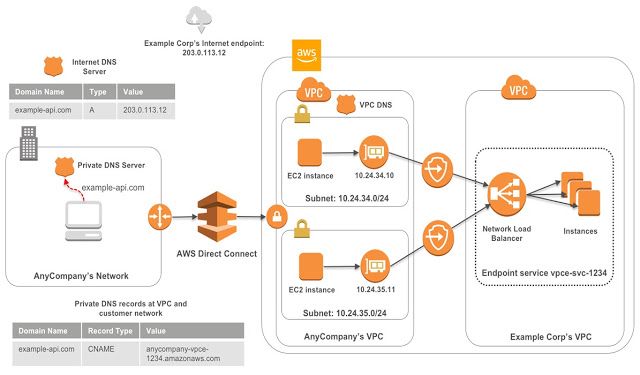

Внимательный читатель найдет на этой картинке IPv6

Люди часто озадачены доменами. Почему мой сайт не работает? Почему эта хрень поломана, ничего не помогает, я просто хочу, чтобы это работало! Обычно, вопрошающий или не знает про DNS, или не понимает фундаментальных идей. Для многих DNS — страшная и непонятная штука. Эта статья — попытка развеять такой страх. DNS — это просто, если понять несколько базовых концепций.

Почему мой сайт не работает? Почему эта хрень поломана, ничего не помогает, я просто хочу, чтобы это работало! Обычно, вопрошающий или не знает про DNS, или не понимает фундаментальных идей. Для многих DNS — страшная и непонятная штука. Эта статья — попытка развеять такой страх. DNS — это просто, если понять несколько базовых концепций.

Что такое DNS

DNS расшифровывается как Domain Name System. Это глобальное распределенное хранилище ключей и значений. Сервера по всему миру могут предоставить вам значение по ключу, а если им неизвестен ключ, то они попросят помощи у другого сервера.

Вот и все. Правда. Вы или ваш браузер запрашивает значение для ключа www.example.com, и получает в ответ 1.2.3.4.

Базовые штуки

Большой плюс DNS в том, что это публичная услуга, и можно потыкать в сервера если хочется разобраться. Давайте попробуем. У меня есть домен petekeen.net, который хостится на машине web01.. Команды, используемые ниже, можно запустить из командной строки OS X ( bugsplat.info

bugsplat.info

Давайте взглянем на маппинг между именем и адресом:

$ dig web01.bugsplat.info

Команда dig это такой швейцарский армейский нож для DNS-запросов. Крутой, многофункциональный инструмент. Вот первая часть ответа:

; <<>> DiG 9.7.6-P1 <<>> web01.bugsplat.info ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 51539 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

Здесь есть только одна интересная деталь: информация о самом запросе. Говорится, что мы запросили запись и получили ровно один ответ. Вот:

;; QUESTION SECTION: ;web01.bugsplat.info. IN A

dig по-умолчанию запрашивает A-записи. A это address (адрес), и это один из фундаментальных видов записей в DNS.

A содержит один IPv4-адрес. Есть эквивалент для IPv6-адресов — AAAA. Давайте взглянем на ответ:

;; ANSWER SECTION: web01.bugsplat.info. 300 IN A 192.241.250.244

Тут говорится, что у хоста web01.bugsplat.info. есть один адрес A: 192.241.250.244. Число 300 это TTL

IN означает Internet. Так сложилось исторически, это нужно для разделения типов сетей. Подробнее об этом можно почитать в документе IANA’s DNS Parameters.Оставшаяся часть ответа описывает сам ответ:

;; Query time: 20 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Fri Jul 19 20:01:16 2013 ;; MSG SIZE rcvd: 56

В частности, здесь говорится, как долго сервер откликался, какой у сервера IP-адрес (192.168.1.1), на какой порт стучался dig (53, DNS-порт по-умолчанию), когда запрос был завершен и сколько байтов было в ответе.

Как видите, при обычном DNS-запросе происходит куча всего. Каждый раз, когда вы открываете веб-страницу, браузер делает десятки таких запросов, в том числе для загрузки всех внешних ресурсов вроде картинок и скриптов. Каждый ресурс отвечает за минимум один новый DNS-запрос, и если бы DNS не был рассчитан на сильное кэширование, то трафика генерировалось бы очень много.

Но в этом примере не видно, что DNS-сервер 192.168.1.1 связался с кучей других серверов чтобы ответить на простой вопрос: «куда указывает адрес web01.bugsplat.info?». Давайте запустим трейс чтобы узнать о всей возможной цепочке, которую пришлось бы пройти

$ dig +trace web01.bugsplat.info ; <<>> DiG 9.7.6-P1 <<>> +trace web01.bugsplat.info ;; global options: +cmd . 137375 IN NS l.root-servers.net. . 137375 IN NS m.root-servers.net. . 137375 IN NS a.root-servers.net. . 137375 IN NS b.root-servers.net. . 137375 IN NS c.root-servers.net. . 137375 IN NS d.root-servers.net. . 137375 IN NS e.root-servers.net. . 137375 IN NS f.root-servers.net. . 137375 IN NS g.root-servers.net. . 137375 IN NS h.root-servers.net. . 137375 IN NS i.root-servers.net. . 137375 IN NS j.root-servers.net. . 137375 IN NS k.root-servers.net. ;; Received 512 bytes from 192.168.1.1#53(192.168.1.1) in 189 ms info. 172800 IN NS c0.info.afilias-nst.info. info. 172800 IN NS a2.info.afilias-nst.info. info. 172800 IN NS d0.info.afilias-nst.org. info. 172800 IN NS b2.info.afilias-nst.org. info. 172800 IN NS b0.info.afilias-nst.org. info. 172800 IN NS a0.info.afilias-nst.info. ;; Received 443 bytes from 192.5.5.241#53(192.5.5.241) in 1224 ms bugsplat.info. 86400 IN NS ns-1356.

awsdns-41.org. bugsplat.info. 86400 IN NS ns-212.awsdns-26.com. bugsplat.info. 86400 IN NS ns-1580.awsdns-05.co.uk. bugsplat.info. 86400 IN NS ns-911.awsdns-49.net. ;; Received 180 bytes from 199.254.48.1#53(199.254.48.1) in 239 ms web01.bugsplat.info. 300 IN A 192.241.250.244 bugsplat.info. 172800 IN NS ns-1356.awsdns-41.org. bugsplat.info. 172800 IN NS ns-1580.awsdns-05.co.uk. bugsplat.info. 172800 IN NS ns-212.awsdns-26.com. bugsplat.info. 172800 IN NS ns-911.awsdns-49.net. ;; Received 196 bytes from 205.251.195.143#53(205.251.195.143) in 15 ms

Информация выводится в иерархической последовательности. Помните как dig вставил точку . после хоста, web01.bugsplat.info? Так вот, точка . это важная деталь, и она означает корень иерархии.

Корневые DNS-сервера обслуживаются различными компаниями и государствами по всему миру. Изначально их было мало, но интернет рос, и сейчас их 13 штук.

Итак, в самом верху трейса находятся корневые сервера, каждый определен с помощью NS-записи. NS-запись связывает доменное имя (в данном случае, корневой домен) с DNS-сервером. Когда вы регистрируете доменное имя у регистратора типа Namecheap или Godaddy, они создают NS-записи для вас.

В следующем блоке видно, как dig выбрал случайный корневой сервер, и запросил у него A-запись для web01.bugsplat.info. Видно только IP-адрес корневого сервера (192.5.5.241). Так какой именно корневой сервер это был? Давайте узнаем!

$ dig -x 192.5.5.241 ; <<>> DiG 9.8.3-P1 <<>> -x 192.5.5.241 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 2862 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;241.5.5.192.in-addr.arpa. IN PTR ;; ANSWER SECTION: 241.5.5.192.in-addr.arpa. 3261 IN PTR f.root-servers.net.

Флаг -x заставляет dig провести обратный поиск по IP-адресу. DNS отвечает записью PTR, которая соединяет IP и хост, в данном случае — f.root-servers.net.

Возвращаясь к нашему начальному запросу: корневой сервер F вернул другой набор NS-серверов. Он отвечает за домен верхнего уровня info. dig запрашивает у одного из этих серверов запись A для web01.bugsplat.info, и получает в ответ еще один набор NS-серверов, и потом запрашивает у одного из этих серверов запись A для web01.bugsplat.info.. И, наконец, получает ответ!

Уф! Сгенерировалось бы много трафика, но почти все эти записи были надолго закэшированы каждым сервером в цепочке. Ваш компьютер тоже кэширует эти данные, как и ваш браузер. Чаще всего DNS-запросы никогда не доходят до корневых серверов, потому что их IP-адреса почти никогда не изменяются («Наверно все таки речь идет о большом TTL для записей в их базе. Если у DNS сервера IP адрес вообще ни разу не изменялся, то это не означает, что его база навечно закеширована» — прим. от rrrav). Домены верхнего уровня

Чаще всего DNS-запросы никогда не доходят до корневых серверов, потому что их IP-адреса почти никогда не изменяются («Наверно все таки речь идет о большом TTL для записей в их базе. Если у DNS сервера IP адрес вообще ни разу не изменялся, то это не означает, что его база навечно закеширована» — прим. от rrrav). Домены верхнего уровня com, net, org, и т.д. тоже обычно сильно закэшированы.

Другие типы

Есть еще несколько типов, о которых стоит знать. Первый это MX. Он соединяет доменное имя с одним или несколькими почтовыми серверами. Электронная почта настолько важна, что у нее есть свой тип DNS-записи. Вот значения MX для petekeen.net:

$ dig petekeen.net mx ; <<>> DiG 9.7.6-P1 <<>> petekeen.net mx ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 18765 ;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;petekeen.net. IN MX ;; ANSWER SECTION: petekeen.net. 86400 IN MX 60 web01.bugsplat.info. ;; Query time: 272 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Fri Jul 19 20:33:43 2013 ;; MSG SIZE rcvd: 93

Заметьте, что MX-запись указывает на имя, а не на IP-адрес.

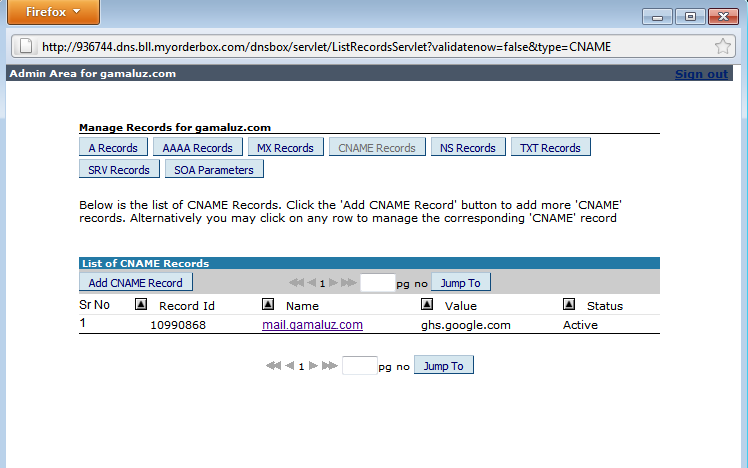

Еще один тип, который вам скорее всего знаком, это CNAME. Расшифровываетя как Canonical Name (каноническое имя). Он связывает одно имя с другим. Давайте посмотрим на ответ:

$ dig www.petekeen.net ; <<>> DiG 9.7.6-P1 <<>> www.petekeen.net ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 16785 ;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;www.petekeen.net. IN A ;; ANSWER SECTION: www.petekeen.net. 86400 IN CNAME web01.bugsplat.info. web01.bugsplat.info. 300 IN A 192.241.250.244 ;; Query time: 63 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Fri Jul 19 20:36:58 2013 ;; MSG SIZE rcvd: 86

Сразу видно, что мы получили два ответа. Первый говорит, что www.petekeen.net указывает на web01.bugsplat.info. Второй возвращает запись A для того сервера. Можно считать, что CNAME это псевдоним (или алиас) для другого сервера.

Что не так с CNAME

Записи CNAME очень полезны, но есть важный момент: если есть CNAME с каким-то именем, то нельзя создать другую запись с таким же именем. Ни MX, ни A, ни NS, ничего.

Причина в том, что DNS производит замену таким образом, что все записи того места, куда указывает CNAME, также валидны для CNAME. В нашем примере, записи у www.petekeen.net и web01.bugsplat.info будут совпадать.

Поэтому нельзя делать CNAME на корневом домене вроде petekeen.net, потому что обычно там нужны другие записи, например, MX.

Запросы к другим серверам

Давайте представим, что конфигурация DNS испорчена. Вам кажется, что вы исправили проблему, но не хотите ждать когда обновится кэш чтобы удостовериться. С помощью dig можно сделать запрос к публичному DNS-серверу вместо своего дефолтного, вот так:

$ dig www.petekeen.net @8.8.8.8

Символ @ с IP-адресом или хостом заставляет dig прозводить запрос к указанному серверу через порт по-умолчанию. Можно использовать публичный DNS-сервер Гугла или почти-публичный-сервер Level 3 по адресу 4.2.2.2.

Давайте рассмотрим типичные ситуации, знакомые многим веб-разработчикам.

Редирект домена на www

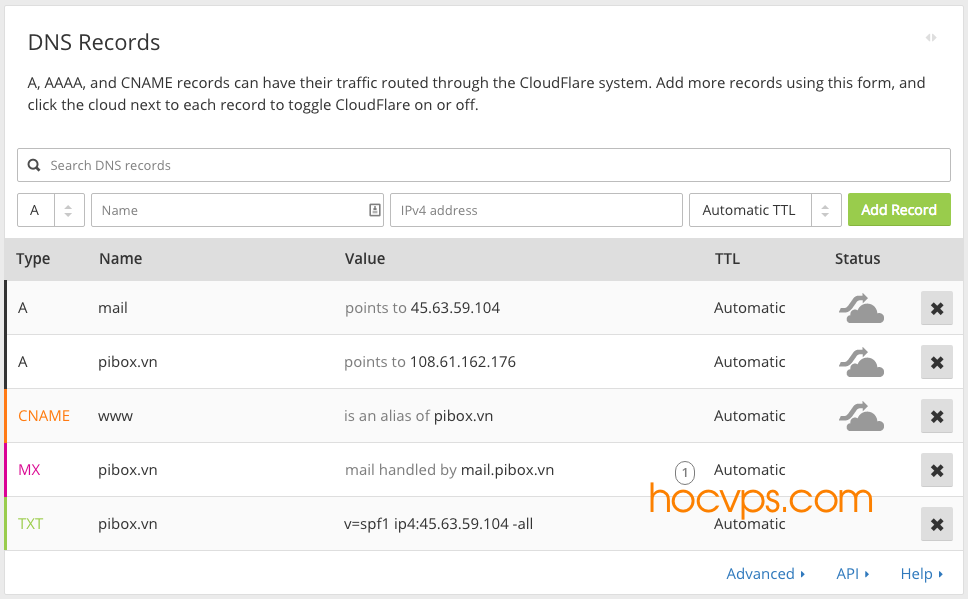

Часто нужно сделать редирект домена iskettlemanstillopen.com на www.iskettlemanstillopen.com. Регистраторы типа Namecheap или DNSimple называют это URL Redirect. Вот пример из админки Namecheap:

Символ @ означает корневой домен iskettlemanstillopen.. Давайте посмотрим на запись  com

comA у этого домена:

$ dig iskettlemanstillopen.com ;; QUESTION SECTION: ;iskettlemanstillopen.com. IN A ;; ANSWER SECTION: iskettlemanstillopen.com. 500 IN A 192.64.119.118

Этот IP принадлежит Namecheap’у, и там крутится маленький веб-сервер, который просто делает перенаправление на уровне HTTP на адрес http://www.iskettlemanstillopen.com:

$ curl -I iskettlemanstillopen.com curl -I iskettlemanstillopen.com HTTP/1.1 302 Moved Temporarily Server: nginx Date: Fri, 19 Jul 2013 23:53:21 GMT Content-Type: text/html Connection: keep-alive Content-Length: 154 Location: http://www.iskettlemanstillopen.com/

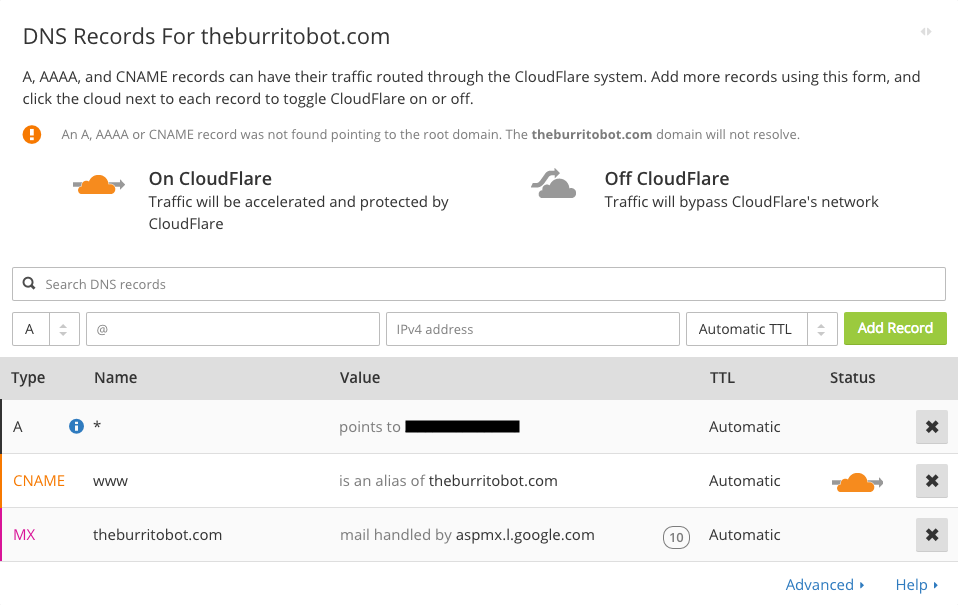

CNAME для Heroku или Github

Взгляните на скриншот выше. На второй строке там CNAME. В этом случае www.iskettlemanstillopen.com указывает на приложение, запущенное на Heroku.

$ heroku domains === warm-journey-3906 Domain Names warm-journey-3906.herokuapp.com www.iskettlemanstillopen.com

С Github похожая история, но там нужно создать специальный файл в корне репозитория, и назвать его CNAME. См. документацию.

Wildcards

Большинство DNS-серверов поддерживают шаблоны (wildcards). Например, есть wildcard CNAME для *.web01.bugsplat.info указывает на web01.bugsplat.info. Тогда любой хост на web01 будет указывать на web01.bugsplat.info и не нужно создавать новые записи:

$ dig randomapp.web01.bugsplat.info ;; QUESTION SECTION: ;randomapp.web01.bugsplat.info. IN A ;; ANSWER SECTION: randomapp.web01.bugsplat.info. 300 IN CNAME web01.bugsplat.info. web01.bugsplat.info. 15 IN A 192.241.250.244

Заключение

Надеюсь, теперь у вас есть базовое понимание DNS. Все стандарты описаны в документах:

- RFC 1034: Domain Names — Concepts and Facilities

- RFC 1035: Domain Names — Implementation and Specification

Есть еще пара интересных RFC, в том числе 4034, который описывает стандарт DNSSEC и 5321, который описывает взаимосвязь DNS и email. Их интересно почитать для общего развития.

Их интересно почитать для общего развития.

Что такое каноническое имя (CNAME) и как оно работает?

ПоискWindowsServerК

- Рахул Авати

Каноническое имя (CNAME) — это тип записи базы данных системы доменных имен (DNS), которая указывает, что доменное имя является псевдонимом или псевдонимом для другого доменного имени. Также называемый «настоящим именем», CNAME особенно важен, когда несколько служб запускаются с одного IP-адреса.

CNAME обычно используется вместо записи A, которая является типом записи DNS, которая показывает IP-адрес домена. Записи CNAME должны указывать на домен, а не на IP-адрес. Домен с записью CNAME может указывать на другой домен с записью CNAME или на домен с записью A.

Как работают канонические имена Если субдомен «www» задан как псевдоним имени корневого домена, субдомен, такой как www. samplesite.techtarget.com , будет иметь запись CNAME, указывающую на корневой домен techtarget.com .

samplesite.techtarget.com , будет иметь запись CNAME, указывающую на корневой домен techtarget.com .

Таким образом, когда DNS-сервер выполняет поиск записей DNS для blog.samplesite.com, он запускает другой поиск DNS для techtarget.com, тем самым перезапуская запрос с использованием канонического имени. Затем он возвращает IP-адрес для techtarget.com через свою запись A. Итак, здесь techtarget.com — это каноническое или истинное имя samplesite.techtarget.com.

Если IP-адрес хоста изменяется, необходимо обновить только запись DNS A для корневого techtarget.com. Все записи CNAME, включая blog.techtarget.com, будут автоматически следовать любым изменениям, внесенным в корень.

Использование записей канонических именВот несколько распространенных способов использования записей CNAME:

- для указания нескольких веб-сайтов, принадлежащих одному лицу или организации, на их основной веб-сайт;

- , чтобы предоставить отдельное имя хоста для различных сетевых служб, таких как протокол передачи файлов (FTP) или электронная почта, указывая каждое имя хоста на корневой домен;

- для предоставления субдоменов для каждого клиента в одном домене поставщика услуг и использования CNAME для указания субдомена на корневой домен клиента; и

- , чтобы зарегистрировать один и тот же домен в нескольких странах и указать каждую версию для конкретной страны на основной домен.

Одним из расширенных вариантов использования CNAME является несколько сетей доставки контента (CDN), набор географически распределенных и взаимосвязанных серверов, которые предоставляют кэшированный интернет-контент из сетевого расположения рядом с пользователем, чтобы ускорить его доставку.

CDN часто развертываются путем добавления адреса CDN в качестве записи CNAME для исходного сервера, на котором размещен контент веб-сайта. Это гарантирует, что пользователь, пытающийся получить доступ к ресурсам на сервере, будет перенаправлен в CDN. Далее одну и ту же запись CNAME на основе динамических параметров можно использовать для перенаправления пользователей на одну из нескольких CDN.

DNS-обработка записей CNAMEРассмотрим пример корневого домена techtarget.com. С записью CNAME пользователь, обращающийся к www.techtarget.com, относится к CNAME techtarget.com.

Для этого примера:

Имя | Тип | Значение |

www. | CNAME | techtarget.com |

techtarget.com | А | 187.163.121.121 |

Вот как работает процесс разрешения DNS для записей CNAME: Запись A переводит доменное имя techtarget.com в соответствующий IP-адрес.

- Браузер или сетевое устройство (клиент DNS) запрашивает определенный адрес www.techtarget.com. Таким образом создается DNS-запрос.

- Этот запрос получен преобразователем DNS, который находит полномочный сервер имен, содержащий файл зоны DNS с соответствующими записями DNS для домена techtarget.com.

- Запись CNAME возвращается клиенту.

- Клиент DNS понимает, что www.techtarget.com является псевдонимом корневого домена techtarget.com, и выдает новый запрос DNS для techtarget.com.

- Повторяется тот же процесс запроса, и преобразователь возвращает запись A для techtarget.

com с его IP-адресом.

com с его IP-адресом. - Клиент подключается к techtarget.com, используя свой IP-адрес.

Запись CNAME обычно используется с другими типами записей DNS, такими как записи A и записи псевдонимов. Однако записи CNAME и два других типа отличаются.

Основное различие между записями CNAME и записями A заключается в том, что первые сопоставляют имя хоста с другим именем хоста, а последние сопоставляют конкретное имя хоста с одним или несколькими IP-адресами.

Запись псевдонима, как и запись CNAME, сопоставляет имя хоста с другим именем хоста. Но разница в том, что CNAME не разрешает другие записи DNS для того же имени хоста, в то время как запись псевдонима разрешает.

Кроме того, ALIAS напрямую возвращает IP-адрес и не требует от DNS-клиента разрешения другого имени хоста. Напротив, записи CNAME создают запрос на разрешение другого имени хоста. Вот почему ALIAS обычно работает лучше, чем CNAME.

Чем CNAME отличается от перенаправленияРаспространенным заблуждением является то, что запись CNAME — это то же самое, что перенаправление веб-протокола передачи гипертекста (HTTP). Однако это неверно, поскольку прямой связи между CNAME и перенаправлением HTTP нет.

Кроме того, настройка CNAME в DNS не приводит к автоматическому перенаправлению HTTP. Чтобы выполнить последнее, необходимо настроить сервер, отвечающий на HTTP-запрос, чтобы он возвращал соответствующий HTTP-ответ. Использование CNAME не гарантирует этого.

Схема работы DNS. Ограничения на использование канонического имени записи CNAME обрабатываются в DNS, и существуют ограничения на их использование. Одна из причин заключается в том, что существует опасная возможность создания бесконечного цикла во время поиска имени. Поэтому важно убедиться, что две записи CNAME не указывают друг на друга.

Одна из причин заключается в том, что существует опасная возможность создания бесконечного цикла во время поиска имени. Поэтому важно убедиться, что две записи CNAME не указывают друг на друга.

Например, предположим, что samplesite.techtarget.com указывает на каноническое имя techtarget.com. В то же время techtarget.com также указывает на каноническое имя samplesite.techtarget.com. В этом случае поиск будет продолжать сверять одно имя с другим в бесконечном цикле, что влияет на производительность и взаимодействие с пользователем.

Указание на запись CNAME ограничено как в записях сервера имен (NS), так и в записях почтового обмена (MX). Запись NS, указывающая, какой DNS-сервер является полномочным для этого домена, и запись MX, направляющая электронную почту на почтовый сервер, могут указывать только на:

.- запись A для IPv4

- запись AAAA для IPv6

Подобно записям A, записи AAAA позволяют клиентским устройствам узнавать IP-адрес для доменного имени, после чего клиентское устройство подключается к веб-сайту и загружает его.

Другие ограничения на использование записей CNAME включают следующее:

- Он должен указывать только на другое доменное имя, а не на IP-адрес.

- Его нельзя разместить в корневом домене, так как корневой домен должен указывать на IP-адрес. Это помогает устранить возможность создания бесконечного цикла во время поиска имени.

- Домены электронной почты не должны иметь записи CNAME.

- Имя хоста, определенное в записи CNAME, не должно иметь других записей ресурсов типов A, MX и т. д.

- Не может сосуществовать с другой записью с тем же именем.

Наконец, указание записи CNAME на другую запись CNAME не ограничено. Однако для этого требуется несколько запросов DNS перед загрузкой домена. Поскольку это влияет на пользовательский опыт, это считается неэффективным и нежелательным. Чтобы избежать ненужного снижения производительности, CNAME должен как можно ближе указывать на целевое имя.

См. также: Как можно использовать алгоритмы генерации доменов для обхода блокировщиков рекламы? , Как хакеры используют домены Unicode для спуфинговых атак? и Настройка удаленных доменов для управления обменом сообщениями Exchange .

Последнее обновление: февраль 2022 г.

Продолжить чтение О каноническом имени (CNAME)- Что такое захват поддомена и почему это важно?

- Почему защита уровня DNS имеет решающее значение для борьбы с киберпреступностью

- Как можно решить проблемы конфиденциальности DNS?

- 3 типа DNS-серверов и принцип их работы

- Namecheap совершенствует стратегию борьбы с вредоносными доменами

Мобильный Outlook

Автор: Рахул Авати

полное доменное имя (FQDN)

Автор: Кинза Ясар

повторный DNS-запрос

Автор: Рахул Авати

Как создать и добавить запись SPF для проверки подлинности электронной почты

Автор: Петр Лошин

Облачные вычисления

- Как работает маршрутизация на основе задержки в Amazon Route 53

Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

- 4 рекомендации, чтобы избежать привязки к поставщику облачных услуг

Без надлежащего планирования организация может оказаться в ловушке отношений с облачным провайдером. Следуйте этим …

- Подходит ли вам облачная стратегия?

Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки. Узнайте, как избежать рисков и построить стратегию, которая …

Корпоративный настольный компьютер

- Основные встроенные в Apple функции безопасности macOS для администраторов

Существует множество универсальных элементов управления безопасностью, которые можно применять к любым типам настольных компьютеров, но ИТ-специалистам необходимо обратить внимание на конкретные …

- Продажи ПК снижаются, поскольку пользователи ищут причины для покупки

Продажи ПК продолжают падать, так как бизнес-пользователи и потребители сохраняют консервативность в расходах и ждут, когда макроэкономические .

..

.. - Сравнение включенной и принудительной многофакторной идентификации в Microsoft 365

При управлении проверкой подлинности Microsoft 365 ИТ-администраторы могут столкнуться с различием между включенной и принудительной MFA. Узнай…

Виртуальный рабочий стол

- VMware или Citrix: что лучше для вашей организации?

VMware и Citrix предлагают полезные инструменты виртуализации, но у каждого из них есть свои плюсы и минусы. Изучите функции и другие…

- 8 важных показателей мониторинга взаимодействия с конечным пользователем для VDI

Мониторинг взаимодействия с конечными пользователями позволяет ИТ-отделу видеть, с какими проблемами могут сталкиваться пользователи, и определять их основные причины. Узнать…

- Альтернативы Citrix, Microsoft и VMware для удаленной работы

Многие организации будут использовать службы удаленных рабочих столов и виртуальных рабочих столов от Citrix, Microsoft и VMware, но есть много .

..

..

записей CNAME — платформа

Отслеживание действий командиров можно улучшить, используя подход первой стороны в дополнение к подходу третьей стороны. Эта конфигурация требуется для некоторых наших продуктов.

Что такое CNAME

CNAME или каноническое имя — это запись в системе доменных имен (DNS), указывающая, где кто-либо может найти ваши веб-страницы. Вы будете использовать CNAME, чтобы связать свой личный домен с нашими продуктами.

Использование доменного имени — это многосторонний процесс благодаря множеству возможностей управления DNS, предлагаемых провайдерами веб-хостинга. Сегодня большинство хостов предлагают несколько вариантов управления настройками DNS вашего домена, в том числе записи CNAME.

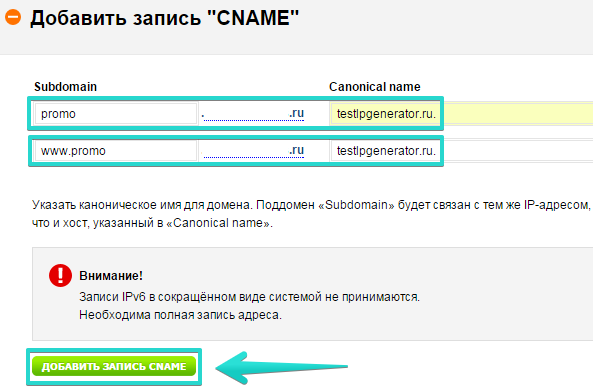

Во-первых, вам потребуется соответствующая запись CNAME для поддомена, который вы решили связать с Phoenix. Например, если вы выбрали phoenix. mydomain.com , вы свяжете его с site123.commander5.com .

mydomain.com , вы свяжете его с site123.commander5.com .

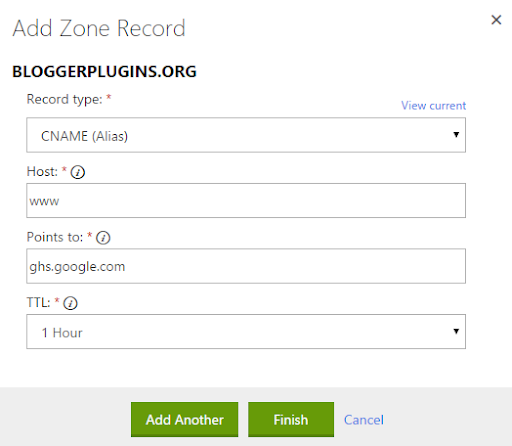

Во-вторых, каждая служба хостинга имеет несколько иной способ создания записей CNAME. В случае сомнений обратитесь за инструкциями к конкретной компании, которую вы используете:

OVH: https://docs.ovh.com/gb/en/microsoft-collaborative-solutions/exchange_20132016_how_to_add_a_cname_record/

GANDI: https://docs.gandi.net/en/domain_names/faq/record_types/cname_record.html

NAME.COM: https://www.name.com/support/articles/ 115004895548-Adding-a-CNAME-Record

DNS ПРОСТО: https://help.dnsmadeeasy.

com/managed-dns/dns-record-types/cname-record/

com/managed-dns/dns-record-types/cname-record/1&1 IONOS: https://www.ionos.com/help/domains/configuring-cname-records-for-subdomains/configuring-a-cname-record-for-a-subdomain/

Настройка Phoenix

TagCommander > Phoenix позволяет со временем реплицировать собственные файлы cookie даже для пользователей Safari (ITP). Предпосылкой является создание CNAME для вашего доменного имени, чтобы оно работало. Следуйте этому пошаговому процессу, чтобы правильно настроить Phoenix CNAME.

1.

Обратитесь в нашу службу поддержки ([email protected]), чтобы узнать ваш выделенный домен Phoenix. Это будет выглядеть так: site123.

commander5.com .

commander5.com .2.

Выберите домен репликации phoenix. Этот домен будет использоваться для сохранения ваших основных файлов cookie в пуле файлов cookie браузера. Например: phnx6798.mywebsite.com .

3.

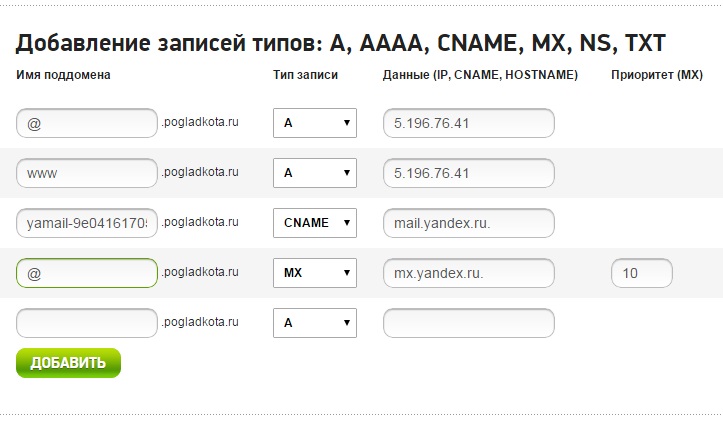

Добавьте строку в файл записей DNS: — Ссылка phnx6798.mywebsite.com с site123.commander5.com . (« phnx6798″ является примером, наша служба поддержки сообщит вам псевдоним, который вы можете указать, это будет случайная строка, разная для каждого клиента ) — Сообщить DNS-серверам, что существует новый субдомен и где его найти.

У вас появится новая запись, подобная следующей:

У вас появится новая запись, подобная следующей:phnx6798 10800 IN CNAME site123.commander5.com.

Последняя точка (.) в конце важна. Если вы пропустите это, ваша запись не будет работать!

4.

Создание сертификата https CommandersAct предлагает 2 способа для его создания:

Автоматически генерируется CommandersAct через Let’s Encrypt стандартный (рекомендуемый метод) : с вашей стороны ничего не нужно делать, просто перейдите к шагу 5.

Сгенерировано вами вручную: отправьте обратно в нашу службу поддержки https-сертификат и частный ключ , связанный с доменом phnx6798.

mywebsite.com .

При использовании этого метода вы должны каждый год обновлять свой сертификат и снова отправлять его в нашу службу поддержки.

mywebsite.com .

При использовании этого метода вы должны каждый год обновлять свой сертификат и снова отправлять его в нашу службу поддержки.

5.

Зарегистрируйте свою информацию CNAME в интерфейсе управления доменами CommandersAct. (см. снимок экрана)

6.

(если вы выбрали создание сертификата вручную)

Мы проводим дополнительные тесты для проверки вашей конфигурации.

7.

(Если вы выбрали создание сертификата вручную) Вы получите электронное письмо от нас, когда Phoenix будет готов.

techtarget.com

techtarget.com