— обзоры, плюсы и минусы

Home

Application and Data

Application Hosting

Web Servers

Open-source HTTP server for modern operating systems including UNIX and Windows

apache_httpd

httpd.apache.org

Stacks62.6K

Followers21.1K

+ 1

Голосов1.4K

Что такое HTTP-сервер Apache?

HTTP-сервер Apache — это мощный и гибкий веб-сервер, совместимый с HTTP/1.1. Первоначально разработанный как замена HTTP-серверу NCSA, он стал самым популярным веб-сервером в Интернете.

HTTP-сервер Apache — это инструмент из категории веб-серверов технологического стека.

HTTP-сервер Apache — это инструмент с открытым исходным кодом с 3.1K звезд GitHub и 1K веток GitHub. Вот ссылка на открытый репозиторий Apache HTTP Server на GitHub

Вот ссылка на открытый репозиторий Apache HTTP Server на GitHub

Ознакомьтесь с историей Apache HTTP Server

Кто использует Apache HTTP Server?

Компании

37785 компаний используют Apache HTTP Server в своих технологических стеках, в том числе Slack, LinkedIn, и Герой доставки .

Slack

LinkedIn

Delivery Hero

The New York Times

Glovo

Accenture

Stack

Esummarizer.com

trivago

Разработчики

24357 Разработчики StackShare заявили, что используют HTTP-сервер Apache .

Favorites

Evandro Magalhães

Hitalo Silva

OpenBLOOD

Taylor Berg’s Stack

Vishwajeet Vatharkar

Scott Tactical

yoshi-iketani

Адфорус

Интеграция HTTP-сервера Apache

Datadog, ASP. NET Core, Passenger, Honeycomb, и SignalFx — некоторые из популярных инструментов, которые интегрируются с HTTP-сервером Apache. Вот список всех инструментов 21 , которые интегрируются с HTTP-сервером Apache.

NET Core, Passenger, Honeycomb, и SignalFx — некоторые из популярных инструментов, которые интегрируются с HTTP-сервером Apache. Вот список всех инструментов 21 , которые интегрируются с HTTP-сервером Apache.

Datadog

ASP.NET Core

Passenger

Honeycomb

StreamSets

Beego

Scalyr

CanvasJS

0059 SignalFx

Pros of Apache HTTP Server

Web server

Most widely-used web server

Virtual hosting

Ssl поддержка

С 1996 года

Асинхронный

Надежный

Проверенный годами

Mature

Perfect Support

Производительность

Много доступных модулей

Много доступных модулей

Решения о HTTP-сервере Apache

Вот некоторые решения по стеку, распространенные варианты использования и обзоры компаний и разработчиков, которые выбрали Apache HTTP Server в своем стеке технологий.

Бренда Меджак

| 3 голосов · 128,4 тыс. просмотров

Поделились мнениями

на

Apache HTTP ServerMicrosoft IISNGINX

В настоящее время я учусь в школе компьютерных наук и делаю классный проект о веб-серверах. Наша задача — исследовать и выбрать один из этих веб-серверов. Не могли бы вы сообщить мне, какой из них вы бы выбрали из NGINX, Microsoft IIS и HTTP-сервера Apache и почему?

Подробнее

Дэн Платон

Разработчик программного обеспечения PHP · | 5 голосов · 61,6 тыс. просмотров

Поделились мнениями

на

SyliusPrestaShopNGINXApache HTTP ServerMySQLSymfonyPHPWooCommerceWordPress

Я хочу создать веб-сайт электронной коммерции и прошу совета у профессионалов по наиболее надежному технологическому стеку, который я могу использовать.

В настоящее время веб-сайт построен на основе WordPress с WooCommerce, но компания выросла, и, очевидно, количество продуктов увеличилось. Сайту нужен свежий код, потому что WordPress его больше не выпускает.

Сайту нужен свежий код, потому что WordPress его больше не выпускает.

Наиболее знакомый мне стек: PHP + Symfony + MySQL + HTTP-сервер Apache или NGINX. Безголовая электронная коммерция — это то, что я ищу, из-за огромной сложности было бы здорово отделить бэкэнд от внешнего интерфейса. Не уверен насчет CMS, потому что у них было огромное количество функций, которые не нужны приложению. Я также смотрел на PrestaShop, вроде все в порядке, но не уверен в настройке и интеграции с интерфейсом. В качестве индивидуального решения я нашел Sylius или Aimeos для серверной части, но я не слишком уверен в стеке внешнего интерфейса.

Не могли бы вы дать несколько советов по поводу внешнего стека и подходят ли они для внутреннего интерфейса?

Подробнее

Посмотреть все решения

Альтернативы и сравнения HTTP-сервера Apache

Какие есть альтернативы HTTP-серверу Apache?

Apache Tomcat

Apache Tomcat поддерживает множество крупномасштабных критически важных веб-приложений в различных отраслях и организациях.

nginx [engine x] — HTTP и обратный прокси-сервер, а также почтовый прокси-сервер, написанный Игорем Сысоевым. По данным Netcraft, nginx обслуживал или проксировал 30,46% из миллиона самых загруженных сайтов в январе 2018 г.

Платформа приложений для размещения ваших приложений, обеспечивающая инновационную модульную облачную архитектуру, мощное управление и автоматизацию, а также производительность разработчиков мирового класса.

Причал используется в самых разных проектах и продуктах, как в разработке, так и в производстве. Jetty можно легко встроить в устройства, инструменты, платформы, серверы приложений и кластеры. См. страницу Jetty Powered, чтобы узнать больше об использовании Jetty.

Он состоит в основном из HTTP-сервера Apache, базы данных MariaDB и интерпретаторов сценариев, написанных на языках программирования PHP и Perl.

См. Все альтернативы

Сравнения

Apache HTTP Server

против

Apache Tomcat

Nginx

против

Apache HTTP Server

APACH VS

Jetty

Apache HTTP Server

VS

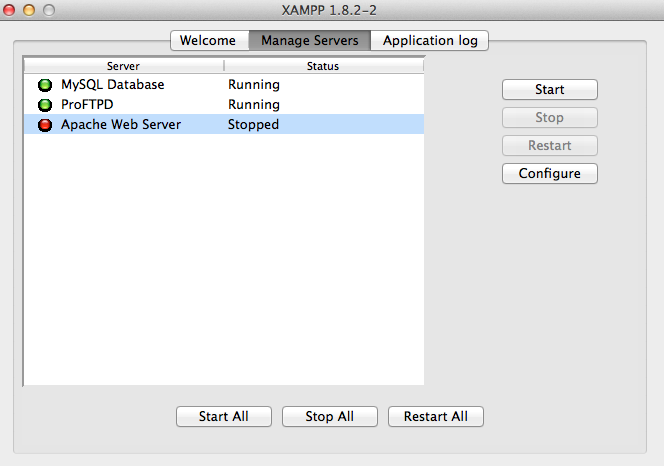

XAMPP

Apache HTTP Server

VS

Sanic

Посмотреть все сравнения

Последователи HTTP-сервера Apache

21097 Разработчики следят за HTTP-сервером Apache , чтобы быть в курсе соответствующих блогов и решений.

Similar Tools

Apache TomcatNGINXJBossJettyXAMPPNew Tools

Amazon VPCGoogle Compute EnginePubNubLabel SleuthILLA BuilderTrending Comparisons

Apache HTTP Server vs Apache Tomcat vs NGINXApache HTTP Server vs NGINXApache HTTP Server vs Gunicorn vs NGINXApache HTTP Server vs NGINX vs lighttpdApache HTTP-сервер против Jetty против NGINXСвязанные вакансии

Apache Tomcat JobsNGINX JobsJBoss JobsJetty JobsXAMPP JobsUltimate Guide for 2022 with Best Practices

Мы финансируемся нашими читателями и можем получать комиссию при покупке по ссылкам на нашем сайте.

Amakiri Welekwe советник по технологиям | Евангелист кибербезопасности

14 июля 2022 г.

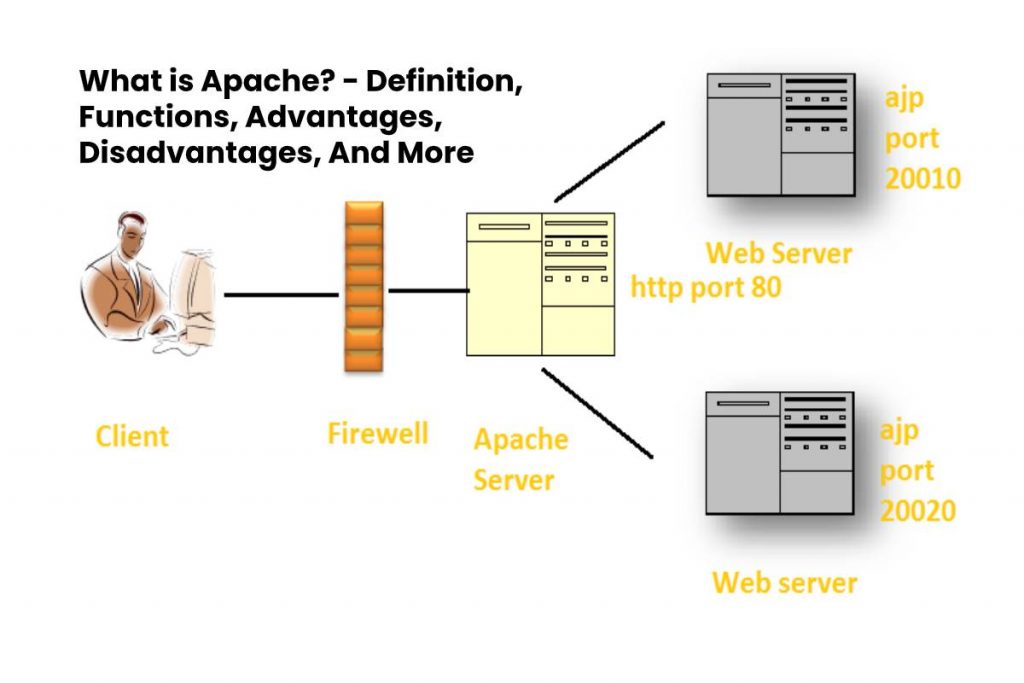

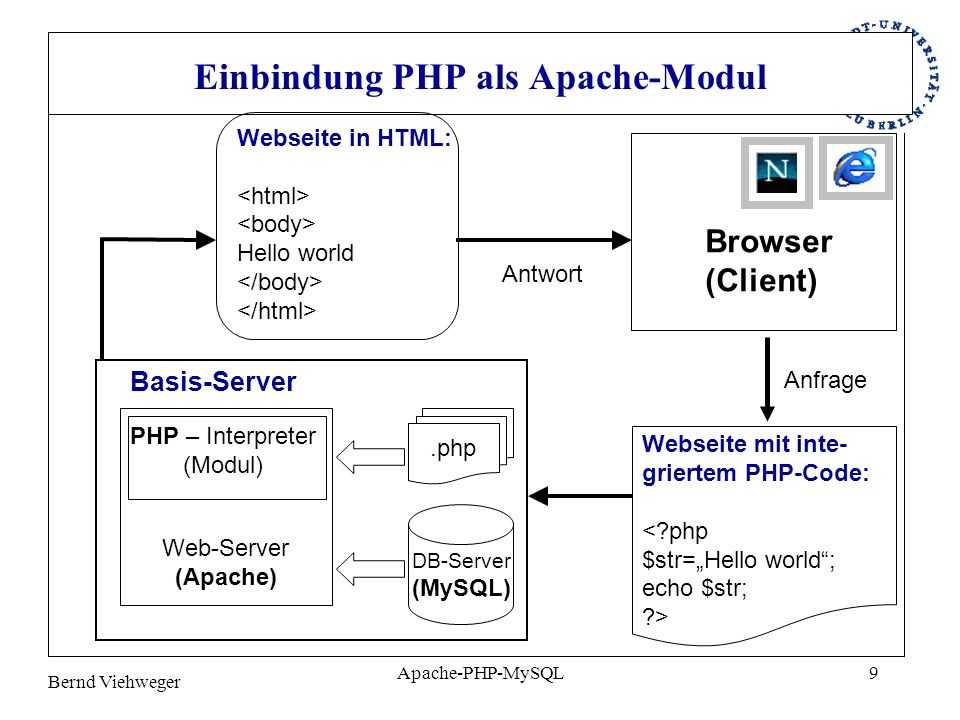

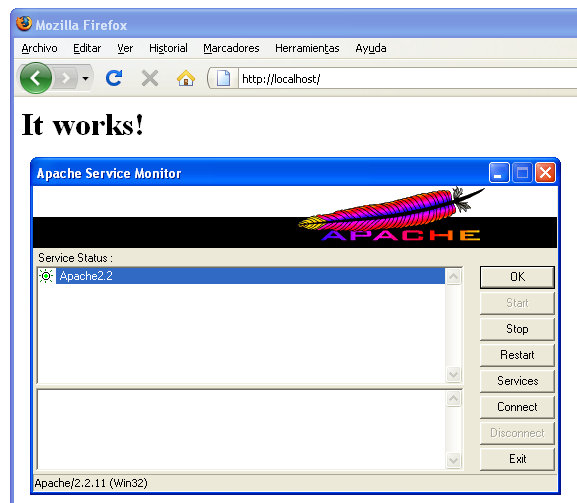

HTTP-сервер Apache — это бесплатное кроссплатформенное программное обеспечение веб-сервера с открытым исходным кодом, разработанное и поддерживаемое сообществом разработчиков под эгидой Apache Software Foundation

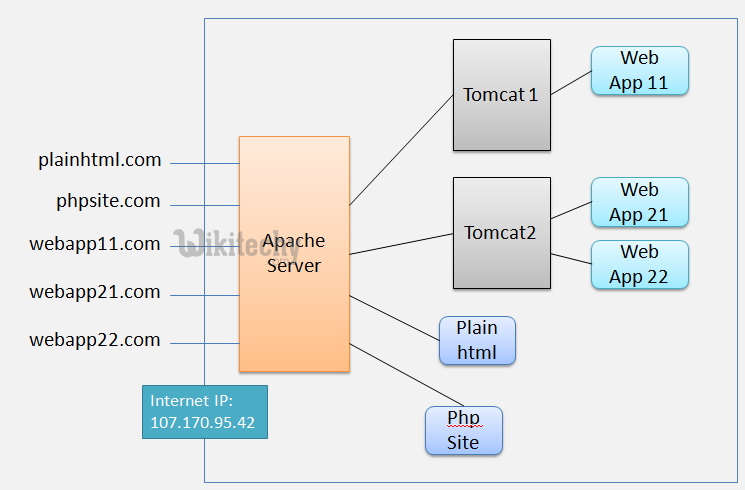

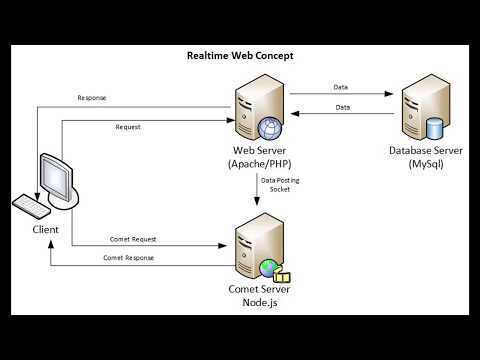

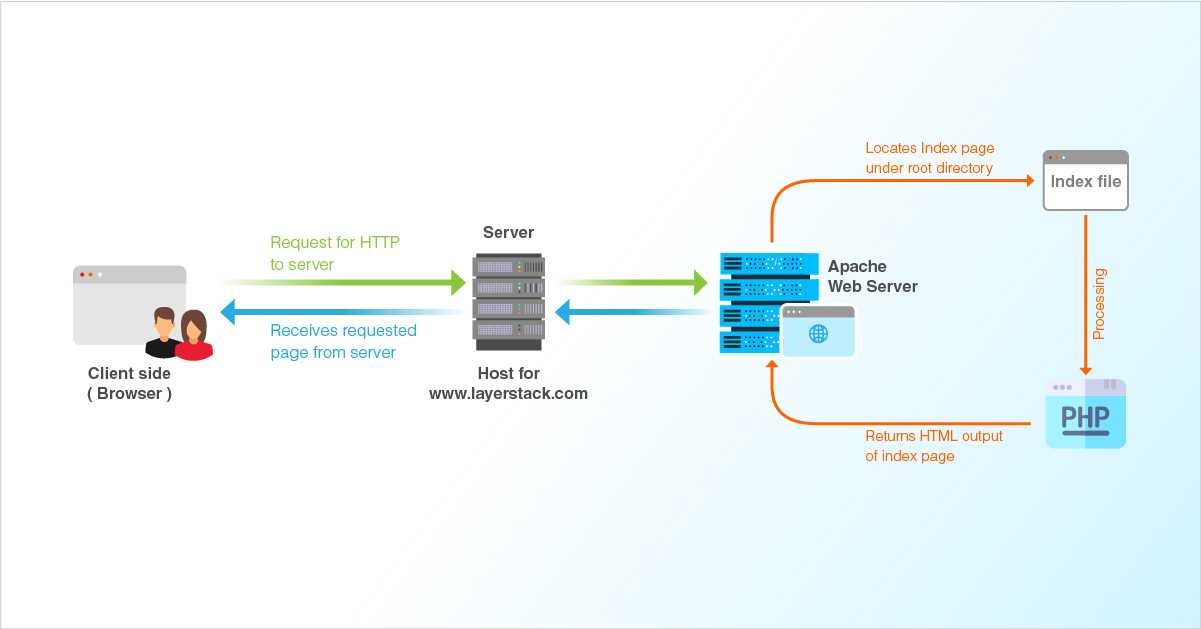

Хотя Apache называется веб-сервером, это не физический сервер в буквальном смысле, а компьютерное программное обеспечение, которое работает на физическом сервере и принимает запросы по протоколу HTTP(S).

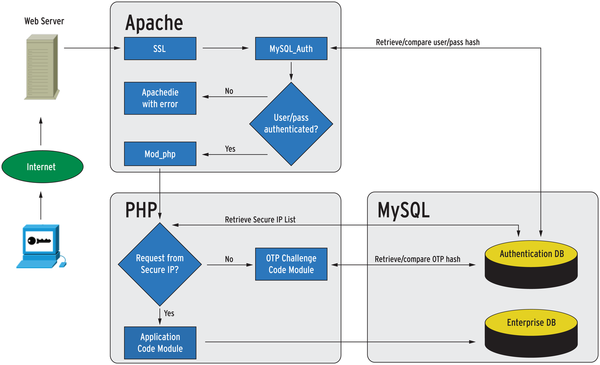

Самая большая проблема Apache и, соответственно, всех веб-серверов — обслуживать множество разных веб-пользователей, одновременно запрашивающих разные страницы, не перегружаясь. Чтобы решить эту проблему, веб-сервер поставляется с предопределенными ограничениями нагрузки для каждой комбинации условий работы, а оборудование, используемое для запуска Apache и большинства веб-серверов, обычно рассчитано на объем запросов, которые ему необходимо обрабатывать. Веб-сервер Apache имеет модули для обеспечения безопасности, аутентификации по паролю, перезаписи URL-адресов, кэширования и других функций.

Веб-сервер является важной частью всемирной паутины и веб-приложений. А веб-сервер Apache позиционируется как один из наиболее часто используемых веб-серверов в Интернете.

А веб-сервер Apache позиционируется как один из наиболее часто используемых веб-серверов в Интернете.

Многие организации и облачные приложения зависят от веб-серверов Apache для предоставления своих услуг пользователям по всему миру. Хотя веб-сервер Apache позволяет разработчикам и организациям публиковать свои веб-сайты и веб-приложения, несмотря на эти преимущества, веб-сервер Apache также может подвергнуть вашу организацию неожиданным рискам безопасности, если он не будет должным образом управляться.

По своей природе веб-серверы Apache часто размещаются на границе сети, что делает их одним из наиболее уязвимых сервисов для эксплуатации и атак. Вот почему безопасность Apache очень важна. Любая уязвимость или неправильная конфигурация веб-сервера Apache или базовой операционной системы, размещенных приложений, базы данных и сети приведет к эксплуатации и возможной атаке. В этом руководстве содержится необходимая информация и сведения, необходимые для укрепления и защиты веб-сервера Apache.

Веб-сервер Apache может быть атакован и скомпрометирован различными способами, некоторые из наиболее распространенных примеров включают: Атака на веб-сервер Apache пытается перегрузить его, одновременно загружая несколько тысяч HTTP-запросов, что выходит за пределы его нагрузки. Это приводит к увеличению использования ЦП и памяти. В результате система замедлится и, возможно, полностью перестанет работать.

1. Контроль доступа Меры контроля доступа защищают сервер Apache и его ресурсы от несанкционированного доступа. Двумя основными средствами управления доступом являются аутентификация и авторизация. Чтобы пользователи или администраторы могли получить доступ к серверу или ресурсу, они сначала должны доказать, что они являются теми, за кого себя выдают, и имеют необходимые учетные данные, а также права или привилегии для выполнения запрошенных действий. Хорошая безопасность Apache требует строгих мер контроля доступа, включая многофакторную аутентификацию (MFA) для управления и контроля доступа к приложениям и ресурсам.

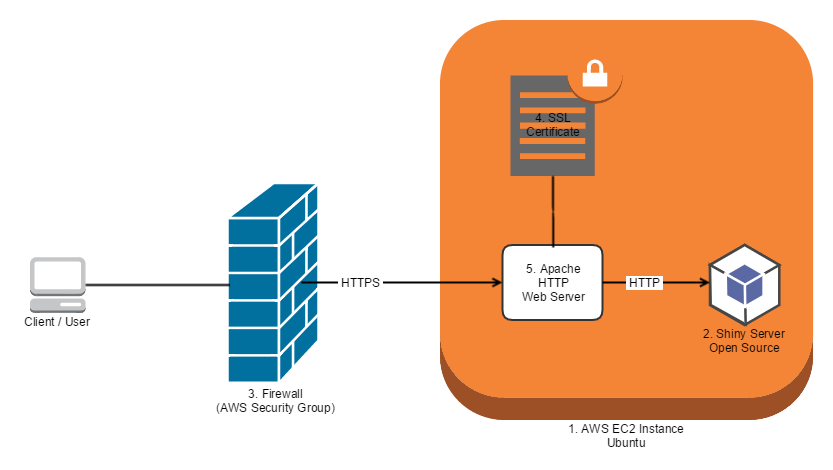

2. Конфиденциальность и целостность Конфиденциальность — это гарантия того, что информация не будет раскрыта неуполномоченным лицам, программам или процессам. Это означает, что должны существовать механизмы контроля, определяющие, кто может получить доступ к Apache или данным, размещенным на нем, и что субъект может делать, получив доступ. Эти действия должны контролироваться, проверяться и контролироваться. Некоторыми механизмами безопасности, которые обеспечивают конфиденциальность, являются физический и логический контроль доступа, шифрование, форсирование всех подключений Apache через SSL/TLS и представления базы данных, среди прочего.

Аналогично , целостность означает, что информация защищена от несанкционированного изменения, чтобы гарантировать ее надежность и точность. Если происходит какое-либо незаконное изменение, механизм безопасности должен каким-то образом предупредить пользователя или администратора. Некоторыми механизмами безопасности, обеспечивающими целостность, являются инфраструктура открытых ключей (PKI) и цифровые сертификаты.

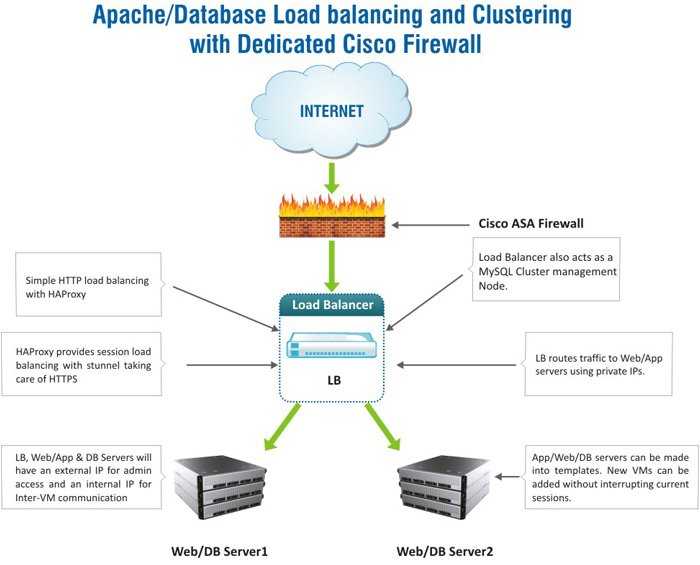

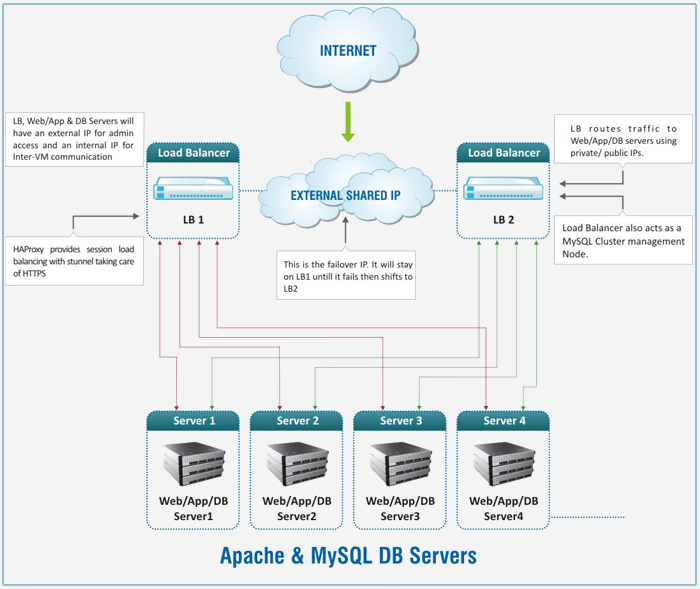

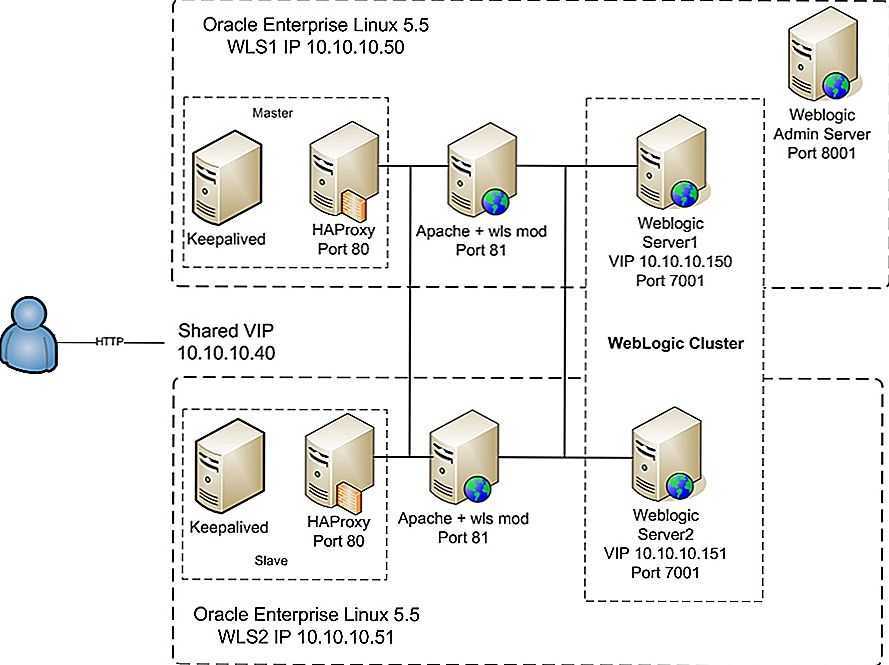

3. Доступность Доступность — это гарантия того, что веб-сервер Apache и размещенные на нем ресурсы должны быть запущены и доступны для пользователей в любое время. Большинство веб-приложений размещаются в облаке с интеграцией с несколькими другими облачными и локальными службами. Ваш веб-сервер Apache должен быть спроектирован и установлен таким образом, чтобы он всегда был доступен для ответа на запросы веб-страниц и приложений и чтобы он мог завершить процесс без заминок. Этого можно достичь за счет отказоустойчивости, механизмов восстановления, высокой доступности и масштабирования сервера Apache на несколько серверов, чтобы сделать его более устойчивым к DDoS-атакам и гарантировать доступность.

Apache Рекомендации по безопасности 1. Защитите свою ОС и обновляйте ее Apache работает на Linux, Windows, OpenVMS и множестве Unix-подобных операционных систем. Идея усиления защиты ОС заключается в том, чтобы свести к минимуму подверженность угрозам путем установки исправлений, установки необходимых служб, отключения ненужных протоколов, использования списков управления доступом (ACL) для разрешения и запрета трафика, а также реализации других мер безопасности для защиты ОС и уменьшения поверхности атаки. . Это затруднит взлом вашей установки Apache. Если вы не сможете защитить операционную систему, но сделаете Apache максимально безопасным, злоумышленники смогут использовать уязвимости операционной системы для успешной атаки на ваш сервер Apache. Также рекомендуется, чтобы операторы серверов Apache подписывались на список рассылки Apache Server Announcements, чтобы быть в курсе последних новостей от команды разработчиков Apache 9.0003

. Это затруднит взлом вашей установки Apache. Если вы не сможете защитить операционную систему, но сделаете Apache максимально безопасным, злоумышленники смогут использовать уязвимости операционной системы для успешной атаки на ваш сервер Apache. Также рекомендуется, чтобы операторы серверов Apache подписывались на список рассылки Apache Server Announcements, чтобы быть в курсе последних новостей от команды разработчиков Apache 9.0003

Чем обширнее подходы организации к тестированию безопасности, тем лучше ее общее состояние безопасности. Для тестирования и обнаружения уязвимостей приложений можно использовать стандартные методы тестирования безопасности. Вам также следует обратить внимание на OWASP Top 10, так как он предлагает полезный обзор распространенных уязвимостей веб-приложений.

Для тестирования и обнаружения уязвимостей приложений можно использовать стандартные методы тестирования безопасности. Вам также следует обратить внимание на OWASP Top 10, так как он предлагает полезный обзор распространенных уязвимостей веб-приложений.

3. Принять принцип наименьших привилегий Принцип наименьших привилегий — это идея о том, что пользователь, программа или процесс должны иметь только самые минимальные привилегии и информацию, которые необходимы для выполнения их предполагаемой функции. Это означает отключение таких служб, как список каталогов, заголовок Etag, включение на стороне сервера, версия сервера и баннер, директива ServerSignature и ServerTokens, которые предоставляют злоумышленникам полезную информацию.

Точно так же рассмотрите возможность блокировки Apache для запуска только с разрешениями, необходимыми для запуска, и не более того. Разрешения могут быть расширены по мере необходимости, но также должны быть отозваны, когда они больше не используются. Рассмотрите возможность настройки Apache для работы от имени непривилегированного системного пользователя вместо root. Это делается путем установки APACHE_RUN_USER и переменные APACHE_RUN_GROUP в файле /etc/apache2/envvars .

Рассмотрите возможность настройки Apache для работы от имени непривилегированного системного пользователя вместо root. Это делается путем установки APACHE_RUN_USER и переменные APACHE_RUN_GROUP в файле /etc/apache2/envvars .

4. Внедрение мер контроля доступа Контроль доступа позволяет вам управлять тем, кто имеет право доступа к Apache и его ресурсам. Одним из ключевых элементов управления доступом является аутентификация и авторизация. Ниже приведены некоторые способы реализации аутентификации и авторизации в Apache.0374 . htaccess и . утилита htpasswd.

htaccess — . Файлы htaccess позволяют Apache расширять свою конфигурацию за пределы основного файла конфигурации, и это может представлять угрозу безопасности. Чтобы предотвратить это, рекомендуется заблокировать конфигурацию Apache, отключив . htaccess файлы.

htaccess — . Файлы htaccess позволяют Apache расширять свою конфигурацию за пределы основного файла конфигурации, и это может представлять угрозу безопасности. Чтобы предотвратить это, рекомендуется заблокировать конфигурацию Apache, отключив . htaccess файлы. 5. Предотвращение DDoS-атаки: Атака Slowloris — популярная форма атаки типа «отказ в обслуживании» в Apache. Это заставляет сервер Apache ждать запросов от вредоносных клиентов, которым требуется много времени для отправки трафика, что приводит к тайм-ауту или полному игнорированию законных веб-запросов. Несколько модулей Apache, таких как mod_limitipconn, mod_qos, mod_evasive, mod_security, mod_noloris и mod_antiloris, были созданы для снижения вероятности успешной атаки Slowloris. Начиная с Apache 2.2.15, Apache поставляет модуль mod_reqtimeout в качестве официального решения, поддерживаемого разработчиками. Другие методы смягчения включают настройку обратных прокси-серверов, брандмауэров, балансировщиков нагрузки или переключателей контента.

6. Установите веб-приложение Брандмауэр (WAF) WAF отслеживает, фильтрует и блокирует HTTP-трафик к веб-службе и от нее. ModSecurity — это WAF с открытым исходным кодом, встроенный в веб-сервер Apache, который в настоящее время эволюционировал, предоставляя широкий спектр функций безопасности, включая возможности фильтрации HTTP-запросов и ответов на разных платформах. ModSecurity упрощает мониторинг, регистрацию и фильтрацию HTTP-соединений на основе пользовательских правил.

Он также развернут для обеспечения защиты от универсальных классов уязвимостей с использованием основного набора правил OWASP ModSecurity (CRS). Правильно настроенный WAF может защитить ваш сайт от SQL-инъекций, межсайтового скриптинга (XSS) и подделки межсайтовых запросов (CSRF). Брандмауэр приложения ModSecurity также является неотъемлемой частью требований соответствия PCI DSS. ModSecurity можно установить, выполнив в терминале следующую команду: sudo apt install libapache2-mod-security2 -y

7. Мониторинг и регистрация соответствующих данных Важно отслеживать и регистрировать события и действия, происходящие на вашем сервере Apache, чтобы помочь вам выявить проблемы и обеспечить его оптимальную работу. Apache имеет модуль под названием mod_log_config для регистрации данных и еще один модуль под названием mod_status , который вы можете включить, чтобы получить некоторый уровень видимости того, что делает Apache в любой момент времени, включая сводку данных о производительности, таких как текущее использование ЦП и общее количество запросов, сделанных с момента запуска Apache HTTPD Server.

Мониторинг и регистрация соответствующих данных Важно отслеживать и регистрировать события и действия, происходящие на вашем сервере Apache, чтобы помочь вам выявить проблемы и обеспечить его оптимальную работу. Apache имеет модуль под названием mod_log_config для регистрации данных и еще один модуль под названием mod_status , который вы можете включить, чтобы получить некоторый уровень видимости того, что делает Apache в любой момент времени, включая сводку данных о производительности, таких как текущее использование ЦП и общее количество запросов, сделанных с момента запуска Apache HTTPD Server.

Apache также поставляется с программой Fail2Ban — приложением для анализа журналов, которое отслеживает системные журналы Apache на наличие вредоносных действий и принимает меры против вредоносных клиентов, блокируя их IP-адреса. Существует также множество сторонних инструментов мониторинга Apache, которые обеспечивают более полное представление о производительности вашего сервера Apache, включая файлы журналов, операционную систему, использование сервера, сетевые показатели и потоки данных.